O cenário de cibersegurança global mais uma vez demonstra sua fragilidade: mesmo gigantes do setor de telecomunicações não estão imunes a ataques sofisticados. A Colt Technology Services, conhecida por oferecer infraestrutura de rede robusta e serviços corporativos críticos, enfrentou um ataque ransomware que interrompeu seus canais de suporte e expôs dados sensíveis de clientes e funcionários.

O ataque, reivindicado pelo grupo WarLock, chamou atenção não apenas pela escala, mas também pelo método: a suspeita é de que a exploração de uma vulnerabilidade crítica no Microsoft SharePoint (CVE-2025-53770) tenha sido a porta de entrada. Este incidente serve como um alerta urgente para empresas de todos os portes: a segurança digital não pode ser negligenciada.

Neste artigo, analisaremos os detalhes do ciberataque a Colt Telecom, os impactos para a empresa e seus clientes, e extrairemos lições práticas para gestores e profissionais de TI no Brasil, destacando a importância de políticas de gestão de patches e planos de resposta a incidentes.

O que aconteceu: os detalhes do ciberataque à Colt

O incidente começou em 12 de agosto, quando a Colt identificou falhas em seus serviços de suporte, como o Colt Online e a plataforma Voice API. Inicialmente, a empresa comunicou problemas técnicos, mas logo confirmou que se tratava de um ataque de ransomware.

Segundo a empresa, a infraestrutura principal de rede não foi comprometida, garantindo que os serviços críticos de conectividade permaneceram operacionais. Entretanto, os canais de suporte e sistemas internos ficaram temporariamente indisponíveis, afetando a experiência de clientes corporativos que dependem desses serviços para operações diárias.

A interrupção evidenciou que, mesmo sem afetar a rede central, ataques direcionados a sistemas de suporte podem gerar impactos significativos, reforçando a necessidade de uma estratégia de defesa abrangente.

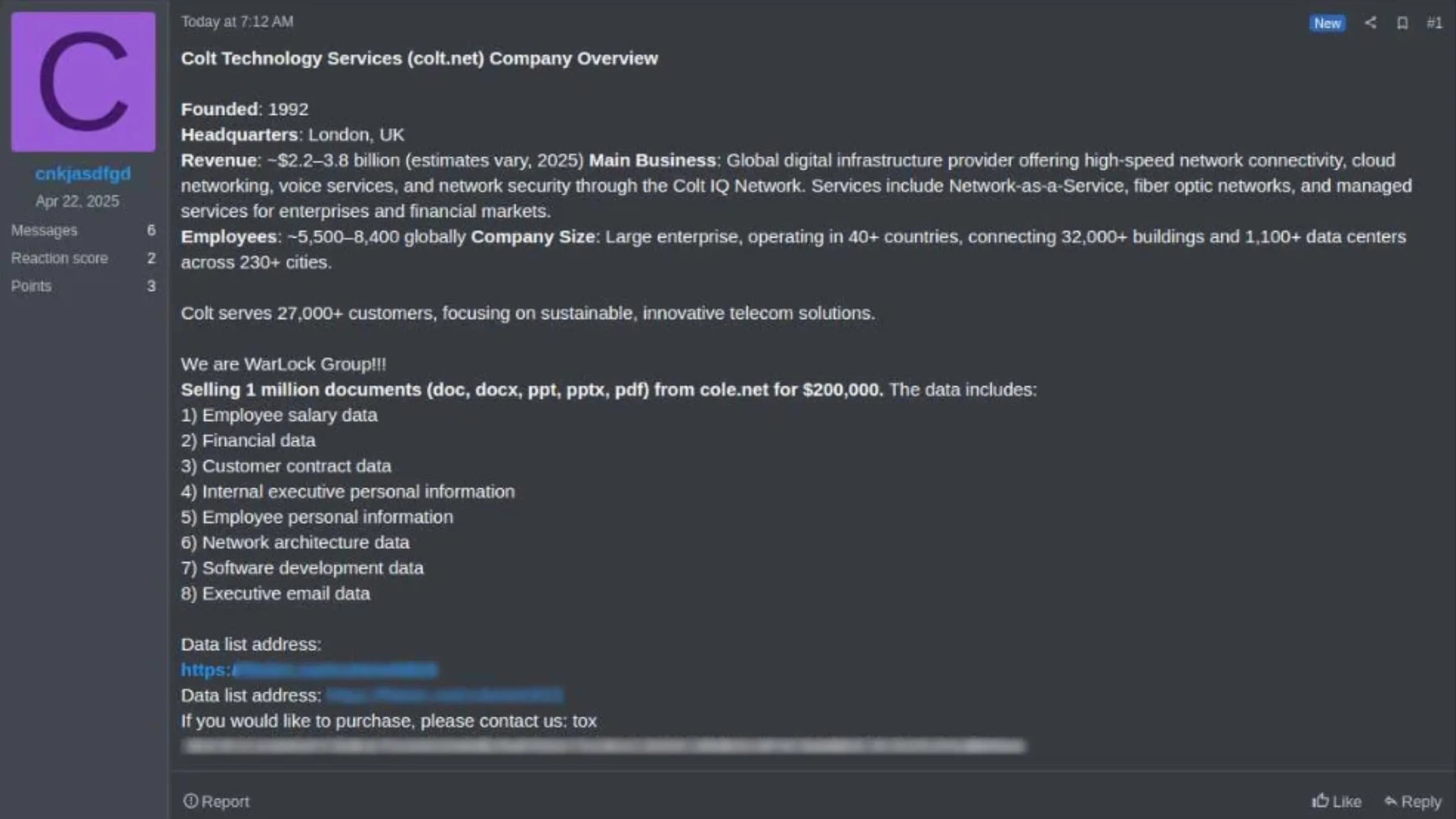

WarLock entra em cena: a reivindicação e o vazamento de dados

O grupo de ransomware WarLock reivindicou o ataque publicamente, seguindo uma tática cada vez mais comum: a extorsão por venda de dados. O grupo anunciou que mais de um milhão de documentos estavam à venda por US$ 200.000, incluindo informações sensíveis como:

- Dados financeiros de clientes e da própria empresa

- Informações pessoais e contratuais de funcionários

- Emails internos e correspondências corporativas

- Registros estratégicos de operações

A gravidade do vazamento demonstra que mesmo sistemas considerados secundários podem conter informações críticas, reforçando a importância de proteger toda a infraestrutura corporativa, não apenas os servidores de produção.

O ponto de entrada: vulnerabilidade crítica no Microsoft SharePoint (CVE-2025-53770)

Pesquisadores de segurança levantaram que a provável porta de entrada do ataque foi uma vulnerabilidade crítica no Microsoft SharePoint, identificada como CVE-2025-53770. A suspeita é de que o grupo WarLock tenha explorado essa falha antes da aplicação do patch de segurança, caracterizando um ataque zero-day.

O que é a falha CVE-2025-53770?

Trata-se de uma vulnerabilidade de execução remota de código (RCE). Em termos práticos, isso significa que um invasor pode executar comandos maliciosos em um servidor SharePoint vulnerável, obtendo controle sobre dados e sistemas internos. Explorações desse tipo permitem:

- Acesso não autorizado a informações confidenciais

- Instalação de ransomware ou malwares adicionais

- Movimentação lateral dentro da rede corporativa

O ataque à Colt é um exemplo claro de como uma falha não corrigida pode ter consequências massivas em empresas globais.

A importância crítica de aplicar patches de segurança

O patch que corrige a CVE-2025-53770 foi disponibilizado pela Microsoft em 21 de julho, semanas antes do ataque. A não aplicação desse patch expôs a Colt a um risco previsível e evitável, reforçando lições fundamentais:

- Gestão de patches não é opcional: atualizações críticas devem ser aplicadas imediatamente.

- Monitoramento constante: sistemas expostos à internet exigem atenção contínua.

- Treinamento de equipes: administradores devem ser alertados sobre vulnerabilidades de alto risco.

Este caso evidencia que atrasos na aplicação de patches podem transformar vulnerabilidades conhecidas em crises corporativas.

Impacto e lições aprendidas para empresas no Brasil

Embora o ataque tenha ocorrido na Europa, o impacto é global e oferece lições valiosas para empresas brasileiras. Pergunte-se: sua empresa poderia ser a próxima?

Principais aprendizados:

- Gestão de patches e atualizações: sistemas críticos devem ser atualizados imediatamente, especialmente aqueles expostos à internet, como SharePoint e servidores web.

- Sistemas de suporte são vitais: canais secundários podem se tornar vetores de ataque e causar interrupções significativas.

- Plano de resposta a incidentes robusto: ter procedimentos claros para contenção, comunicação e recuperação reduz impactos operacionais e financeiros.

- Proteção de dados sensíveis: criptografia, segmentação de rede e backups regulares são essenciais para mitigar riscos de extorsão.

- Conscientização da equipe: treinamentos sobre engenharia social, phishing e boas práticas de segurança podem prevenir acessos iniciais indevidos.

Empresas brasileiras devem usar o ataque ransomware Colt como estudo de caso, reforçando a necessidade de uma postura proativa em cibersegurança.

Conclusão: um alerta para a segurança corporativa

O incidente envolvendo a Colt Technology Services e o grupo WarLock evidencia que nenhuma empresa está imune a ataques cibernéticos, independentemente de seu porte ou experiência. A exploração da vulnerabilidade CVE-2025-53770 no Microsoft SharePoint transformou um sistema secundário em vetor de crise, resultando em vazamento de dados e extorsão.

Profissionais de TI e gestores devem revisar suas políticas de atualização, fortalecer controles em sistemas de suporte e compartilhar este caso com suas equipes como estudo de segurança urgente. O ataque ransomware Colt é um lembrete de que prevenção, monitoramento constante e resposta rápida são as melhores defesas contra grupos de cibercriminosos cada vez mais organizados e sofisticados.