A computação em nuvem e a virtualização moderna dependem de um princípio fundamental: o isolamento seguro entre máquinas virtuais (VMs) e o sistema hospedeiro. Cada VM deve operar como se estivesse em uma máquina física independente, sem acesso aos dados de outras VMs ou do hipervisor. No entanto, a descoberta da vulnerabilidade VMScape (CVE-2025-40300) coloca essa premissa em risco. O ataque VMScape é uma nova ameaça do tipo Spectre, capaz de explorar falhas na execução especulativa de CPUs modernas, tanto da AMD quanto da Intel. Neste artigo, vamos detalhar como essa vulnerabilidade funciona, quais processadores são afetados e como a comunidade Linux já está aplicando mitigação.

A descoberta do VMScape representa mais um capítulo na longa batalha pela segurança de hardware. Desde as vulnerabilidades históricas como Spectre e Meltdown, engenheiros e pesquisadores têm buscado formas de proteger sistemas contra ataques que exploram recursos de otimização das CPUs. Apesar de sua complexidade, o exploit VMScape demonstra que mesmo processadores modernos ainda podem ser suscetíveis a ataques sofisticados de canais laterais. Para administradores de sistemas, desenvolvedores e profissionais de segurança da informação, entender o funcionamento do VMScape é essencial para proteger ambientes críticos de computação em nuvem.

O que é o ataque VMScape?

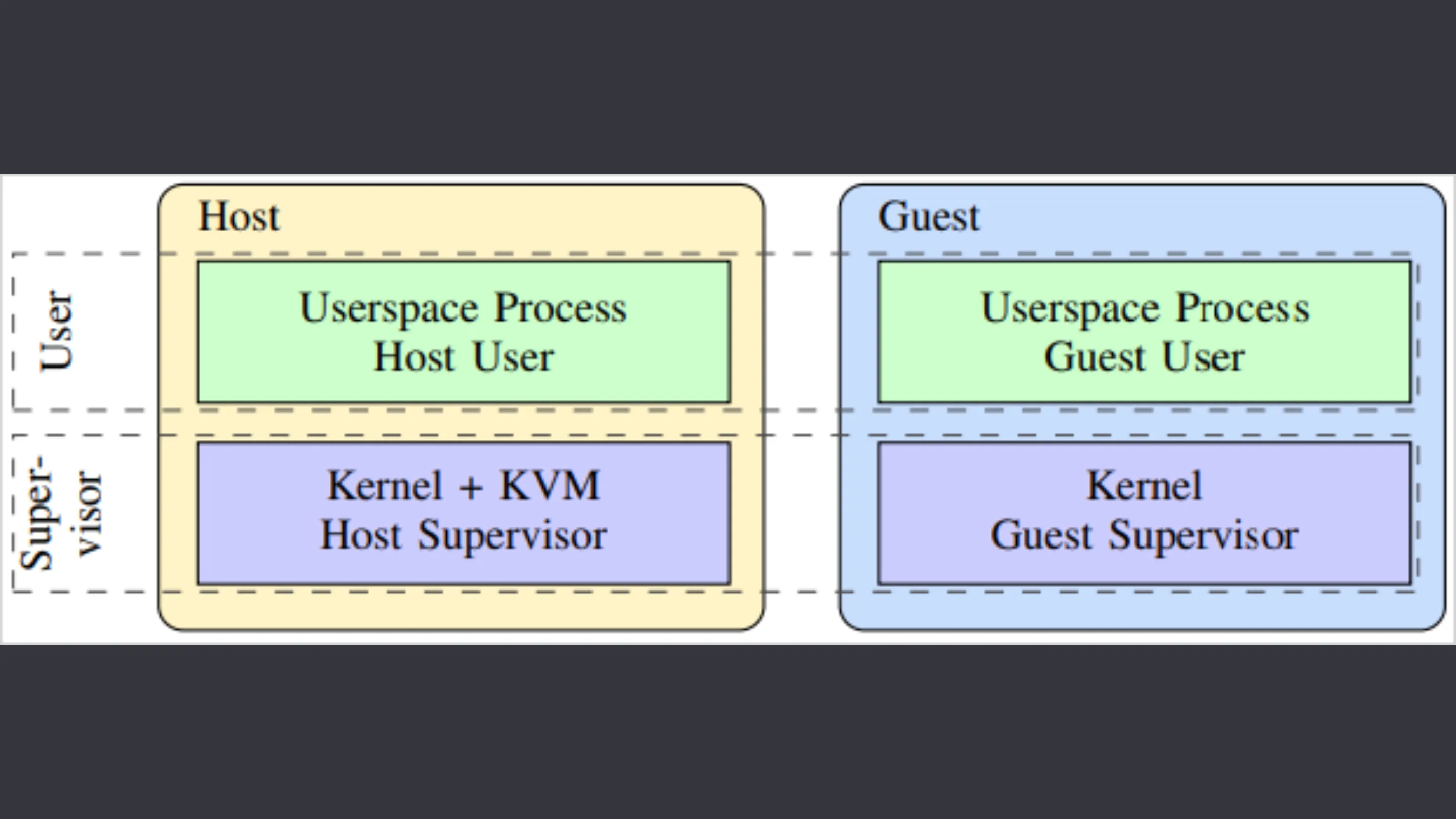

O VMScape é uma vulnerabilidade que permite que uma máquina virtual maliciosa espione o hipervisor, como o QEMU, e potencialmente acesse dados de outras VMs que deveriam estar completamente isoladas. Em termos simples, o ataque quebra a barreira que separa o ambiente virtualizado do hospedeiro, algo considerado inquebrável até agora.

Uma nova e perigosa variante da família Spectre

O VMScape pertence à família Spectre, explorando a execução especulativa, um mecanismo pelo qual a CPU tenta adivinhar quais instruções serão executadas em seguida para aumentar o desempenho. Ao manipular essas previsões, o atacante consegue forçar a CPU a executar pequenos trechos de código que não deveriam ser acessíveis, extraindo informações sensíveis através de canais laterais.

Quebrando a barreira entre a VM e o hipervisor

O maior risco do ataque VMScape é a quebra do isolamento entre VMs e o hipervisor. Em ambientes de nuvem multilocatária, onde múltiplos clientes compartilham a mesma infraestrutura física, essa falha poderia permitir que um invasor em uma VM maliciosa acesse dados de outras VMs ou mesmo do hipervisor, violando a segurança de todo o ambiente.

Como a vulnerabilidade funciona em detalhes?

O VMScape explora nuances do funcionamento interno das CPUs modernas. Para compreender, é necessário analisar o papel da unidade de previsão de ramificação (BPU) e o uso de canais laterais.

Explorando a unidade de previsão de ramificação (BPU)

As CPUs modernas utilizam a BPU (Branch Prediction Unit) para adivinhar o caminho que um programa seguirá, acelerando a execução de instruções. O VMScape manipula essas previsões, influenciando o comportamento do hipervisor. Durante essa manipulação, a CPU pode executar operações que deixam rastros na cache, expondo dados sensíveis que podem ser lidos posteriormente pelo atacante.

O papel do QEMU e o canal lateral FLUSH+RELOAD

O QEMU, um componente crucial da virtualização no Linux, é o alvo do exploit VMScape. O ataque utiliza a técnica de canal lateral FLUSH+RELOAD, que permite ao invasor medir o tempo de acesso à memória cache para inferir informações confidenciais. Esse método, embora sofisticado, é eficiente e pode ser executado remotamente se a VM maliciosa tiver privilégios de execução suficientes.

Quais processadores AMD e Intel estão vulneráveis?

AMD: do Zen 1 ao Zen 5 no alvo

Todas as gerações de processadores AMD Zen, desde o Zen 1 até o Zen 5, estão vulneráveis ao VMScape. Isso significa que uma ampla gama de servidores e estações de trabalho AMD podem ser afetados, especialmente aqueles utilizados em ambientes de virtualização e computação em nuvem.

Intel: Coffee Lake vulnerável, mas modelos mais novos estão seguros

No caso da Intel, os processadores da geração Coffee Lake apresentam vulnerabilidade, enquanto gerações mais recentes, como Raptor Cove e Gracemont, não são afetadas. Portanto, sistemas baseados em CPUs Intel modernas possuem menor risco, mas a atenção ainda é necessária para servidores legados.

Qual o impacto real e como se proteger?

O risco para provedores de nuvem e ambientes multilocatários

Para provedores de nuvem pública como AWS, Google Cloud e Azure, o exploit VMScape representa um risco significativo. Embora o ataque seja complexo e exija conhecimento avançado do atacante, a possibilidade de um cliente malicioso acessar dados de outras VMs ou do hipervisor compromete a confiança no isolamento da nuvem. Em ambientes corporativos, essa vulnerabilidade exige avaliação e mitigação imediata.

A resposta da comunidade: patches no Kernel Linux

A comunidade Linux respondeu rapidamente. O Kernel Linux implementou a mitigação via IBPB (Indirect Branch Prediction Barrier) aplicada no momento do VMEXIT — quando a VM retorna o controle ao hipervisor. Essa barreira “limpa” o histórico de previsões da CPU, bloqueando a exploração via VMScape. Pesquisadores destacam que o impacto no desempenho é mínimo, tornando a mitigação viável mesmo em ambientes críticos de produção.

Conclusão: a corrida sem fim pela segurança de hardware

O VMScape é uma vulnerabilidade do tipo Spectre que afeta CPUs modernas AMD e algumas Intel, quebrando o isolamento fundamental de ambientes de virtualização. A boa notícia é que, graças às atualizações no Kernel Linux, é possível mitigar o ataque com impacto de desempenho reduzido. Contudo, a descoberta reforça a necessidade de atenção contínua à segurança de hardware, especialmente em ambientes de nuvem multilocatários.

Manter sistemas atualizados e aplicar patches de segurança críticos é essencial para proteger dados sensíveis. Você gerencia servidores em nuvem? Como sua equipe lida com a aplicação de patches de segurança críticos como este? Compartilhe sua perspectiva nos comentários!