O grupo de espionagem cibernética Bitter, associado ao governo indiano, vem expandindo suas operações além do sul da Ásia, com novas campanhas voltadas para a Turquia, China, Arábia Saudita e até a América do Sul. Segundo um relatório conjunto da Proofpoint e Threatray, o grupo – também conhecido como TA397 – está adotando métodos cada vez mais sofisticados de spear phishing e malware customizado para coletar informações estratégicas de governos e organizações diplomáticas.

Bitter APT amplia seu alcance geográfico com novas táticas de espionagem cibernética

Expansão geográfica e sofisticação crescente

A Palavra-chave de Foco “Bitter APT” aparece já nos primeiros alertas emitidos pelas empresas de cibersegurança: o grupo tem um histórico consolidado de ataques a alvos no sul da Ásia, mas desde 2024 começou a mirar países como a Turquia e outras regiões da Europa e América do Sul. Essa movimentação indica uma mudança tática que pode refletir objetivos geopolíticos mais amplos.

Os pesquisadores apontam que o Bitter APT utiliza consistentemente spear phishing como vetor inicial de ataque, empregando contas comprometidas ou disfarces de entidades diplomáticas de países como Madagascar, China e Coreia do Sul. Esses e-mails carregam documentos falsificados que, quando abertos, iniciam a infecção por malware personalizado.

Ferramentas personalizadas e persistência

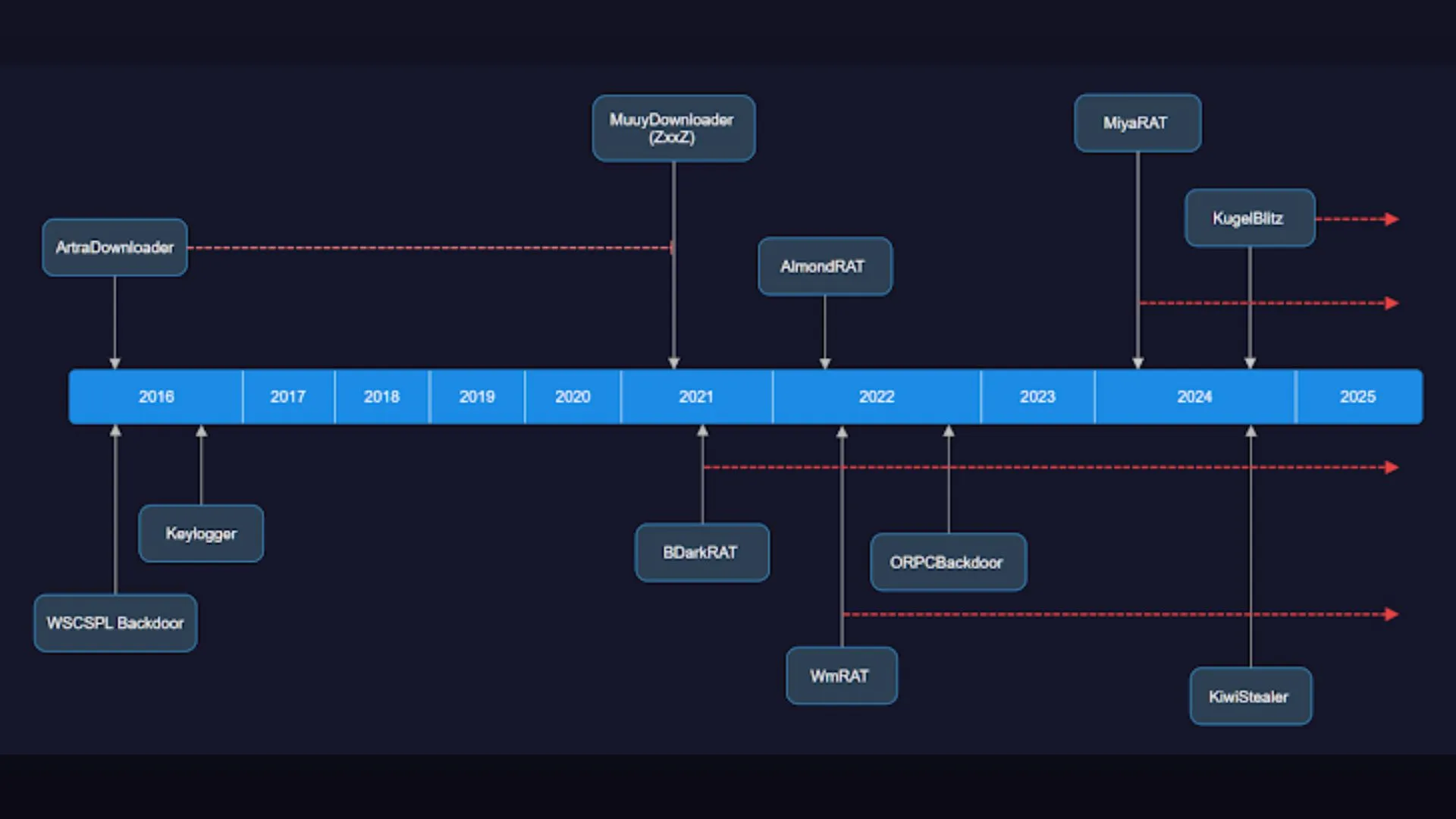

O arsenal do Bitter é diversificado, com famílias de malware que demonstram uma engenharia sólida e padronizada. Destacam-se:

- BDarkRAT: trojan .NET para coleta de informações, execução remota e controle total do sistema.

- ArtraDownloader: downloader em C++ que instala backdoors e coleta dados do sistema.

- Keylogger: usado para capturar teclas e conteúdo da área de transferência.

- ORPCBackdoor: comunicação por RPC com servidores de comando e controle.

- MuuyDownloader (ZxxZ): permite execução remota de payloads.

- Almond RAT: trojan .NET com funcionalidades básicas de espionagem.

- KugelBlitz: carregador de shellcode que implanta a estrutura Havoc C2.

- KiwiStealer: ladrão de arquivos recentes com critérios específicos de exfiltração.

A persistência do grupo é evidente. Além de ferramentas sofisticadas, o Bitter também realiza atividades manuais diretamente nos sistemas infectados, demonstrando forte capacidade de adaptação e persistência em ambientes comprometidos.

Indícios de vínculo governamental e operação regular

As análises comportamentais indicam que o grupo opera em horário comercial (segunda a sexta, horário padrão indiano – IST), o que reforça os indícios de vínculo com órgãos de inteligência da Índia. A infraestrutura utilizada também apresenta padrões recorrentes, como emissões de certificados TLS e registros WHOIS durante o horário de expediente.

Segundo os analistas da Proofpoint, o TA397 demonstra profundo conhecimento das dinâmicas geopolíticas das regiões-alvo, inclusive criando documentos falsos que refletem situações políticas reais de países como Madagascar e Maurício.

Contexto e implicações

O Bitter APT se junta a outros grupos atribuídos à Índia, como SideWinder e Confucius, em uma tendência crescente de espionagem patrocinada por Estados asiáticos. O uso de ferramentas como o KugelBlitz para injeção de shellcode e integração com estruturas como Havoc C2 aponta para uma crescente sofisticação na cadeia de ataque.

Para empresas e órgãos públicos, essa evolução representa uma ameaça concreta. O foco altamente direcionado exige que as equipes de segurança reforcem não apenas a detecção de malwares, mas também o monitoramento de comportamento anômalo e campanhas de phishing sofisticadas.

Conclusão

O Bitter APT confirma seu papel como uma ameaça persistente avançada com metas claras de espionagem. Sua recente expansão geográfica e sofisticação técnica exigem atenção redobrada de analistas de segurança, especialmente em setores governamentais e diplomáticos. A vigilância constante e o compartilhamento de inteligência serão fundamentais para conter os avanços desse grupo patrocinado por Estado.