Uma botnet chamada Kimwolf já infectou mais de 2 milhões de dispositivos Android, com foco em Smart TVs Android genéricas e TV Boxes não oficiais. O ponto crítico é simples: quando o ADB fica exposto e sem autenticação, o aparelho deixa de ser “só um player” e pode virar um nó de ataque dentro da sua rede doméstica. A informação foi apurada pela Synthiet.

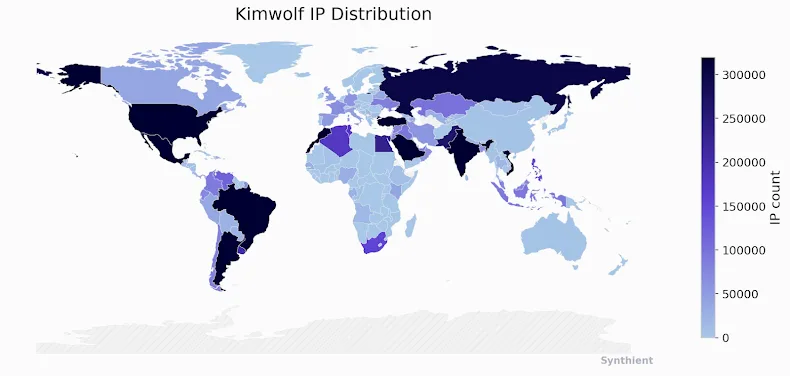

O Brasil aparece entre os principais alvos, ao lado de Vietnã, Índia e Arábia Saudita. Na prática, a sua internet pode ser usada como “saída” para tráfego malicioso, com impacto direto na sua banda e indireto na segurança de outros serviços na internet.

Entenda em 90 segundos

Uma botnet é uma rede de dispositivos comprometidos, controlados remotamente por criminosos. Em vez de atacar com um único servidor, eles espalham a carga em milhares ou milhões de aparelhos, o que aumenta a escala e dificulta o bloqueio.

No caso da Kimwolf, o comprometimento transforma TV Boxes e TVs em “conduítes” para dois usos principais:

- proxy residencial: seu IP e sua banda viram um “corredor” para tráfego de terceiros

- DDoS: o dispositivo passa a participar de ataques de negação de serviço em massa

Pense como alguém “alugando” o seu Wi-Fi sem você saber para cometer crimes online. Você paga a conta e fornece o endereço (seu IP), enquanto o atacante usa a estrutura.

O problema na prática: ADB exposto

O Android Debug Bridge (ADB) é um recurso de depuração usado por desenvolvedores e suporte técnico. O problema aparece quando ele fica acessível pela rede e sem autenticação, o que abre uma porta de entrada direta para execução de comandos no dispositivo.

A Synthient observou que a distribuição do malware mirou, principalmente, Androids com ADB exposto usando uma infraestrutura de varredura, e que 67% dos dispositivos conectados à botnet estavam sem autenticação e com ADB habilitado por padrão.

Há um padrão recorrente no tipo de equipamento atingido:

- TV Boxes não oficiais (set-top boxes) e Smart TVs Android genéricas

- aparelhos que podem vir com configurações inseguras de fábrica ou com componentes de terceiros incluídos no software

Importante: isso não significa que “toda TV Box é perigosa”. O risco descrito aqui está concentrado em modelos não oficiais/genéricos e em dispositivos com ADB exposto e não autenticado.

O que sabemos sobre a escala e os alvos

Os números indicam um ecossistema grande e em operação ativa desde pelo menos agosto de 2025, com monetização agressiva.

Principais pontos reportados:

- ameaça: Kimwolf, avaliada como variante Android da botnet AISURU

- escala: mais de 2 milhões de dispositivos infectados

- alcance: cerca de 12 milhões de IPs únicos por semana

- países mais afetados: Vietnã, Brasil, Índia e Arábia Saudita

- uso malicioso: relé de tráfego, DDoS e campanhas de credential stuffing mirando IMAP e sites populares

Deep dive técnico: IOCs e infraestrutura

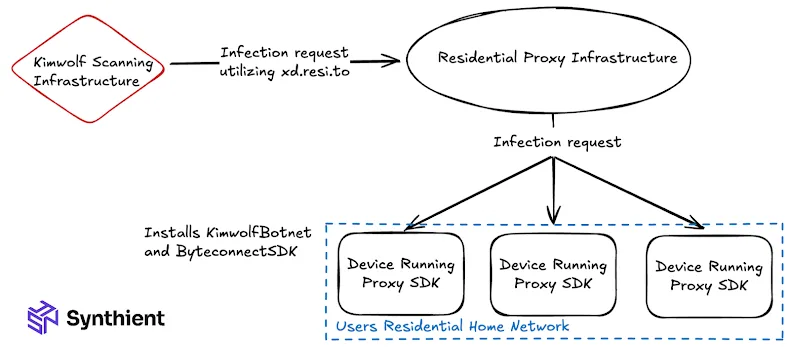

A cadeia técnica descrita aponta para uma operação que combina infecção, aluguel de banda e capacidade de ataque sob demanda.

Conexões com AISURU e monetização via proxies

A Kimwolf foi documentada publicamente com ligações à AISURU, e há indícios de associação com ataques DDoS recordes no fim de 2025. A monetização aparece em três frentes, segundo a análise citada:

- instalações de aplicativos (app installs)

- venda de banda de proxy residencial

- venda de capacidade de DDoS

IPIDEA e o “túnel” para dentro da rede local

As infecções recentes exploraram IPs de proxy “para aluguel” da chinesa IPIDEA, e o modus operandi descrito é relevante: usar redes de proxy e, a partir delas, “atravessar” para a rede local de dispositivos que rodam software de proxy, então derrubar o malware.

A IPIDEA implementou um patch em 27 de dezembro de 2025 para bloquear acesso a dispositivos na rede local e a portas sensíveis, segundo o relato.

IOCs observados

Se você administra rede, monitora tráfego ou faz triagem em ambiente doméstico/SMB, estes são os indicadores técnicos citados:

- payload escutando na porta local:

40860 - conexão de comando e controle (C2):

85.234.91[.]247:1337

Byteconnect e a camada de “serviço de banda”

A infraestrutura também é associada a um serviço de monetização de banda, o Plainproxies Byteconnect SDK. O SDK utiliza 119 servidores de relay que recebem tarefas de proxy de um servidor C2, e as tarefas são executadas pelo dispositivo comprometido.

Em termos práticos, isso reforça o risco doméstico: o aparelho deixa de ser só consumidor de conteúdo e vira executor de tarefas de rede para terceiros.

Como se proteger

O objetivo aqui é reduzir a superfície de ataque e impedir que um dispositivo doméstico sirva como ponte para tráfego malicioso. As ações abaixo são defensivas e aplicáveis a usuários comuns e a profissionais.

No dispositivo (TV Box/TV)

- Desative ADB e opções de depuração nas configurações de desenvolvedor (quando disponíveis).

- Se o aparelho não permite desativar depuração de forma confiável, considere reset de fábrica e reavaliação do uso.

- Priorize dispositivos oficiais e com atualizações regulares do fabricante, especialmente em ambientes com muitos equipamentos conectados.

No roteador e na rede doméstica

- Bloqueie acesso externo a portas de debug e serviços de administração do dispositivo no roteador.

- Isole TV Boxes e dispositivos “de sala” em uma rede separada (guest network ou VLAN), reduzindo o impacto caso um deles seja comprometido.

- Fique atento a consumo anormal de upload e conexões persistentes incomuns saindo da rede.

Para equipes e provedores

A recomendação citada inclui uma medida objetiva para reduzir abuso de proxies:

- bloquear requisições a endereços RFC 1918 (faixas privadas) para evitar acesso indevido a dispositivos da rede interna

- “travar” dispositivos com ADB não autenticado para impedir acesso não autorizado

Mini-glossário

- ADB (Android Debug Bridge): ferramenta/serviço de depuração do Android; quando exposto sem autenticação, pode permitir controle remoto do dispositivo.

- DDoS: ataque de negação de serviço distribuído, que sobrecarrega um alvo com tráfego gerado por muitos dispositivos.

- C2 (command-and-control): infraestrutura de comando usada para enviar instruções aos dispositivos comprometidos.

- proxy residencial: uso de IPs e banda de usuários comuns como “saída” para tráfego de terceiros, mascarando a origem real das ações maliciosas.