Vários botnets agora estão usando explorações direcionadas a uma vulnerabilidade crítica de execução remota de código (RCE) para infectar servidores Linux que executam instalações Atlassian Confluence Server e Data Center não corrigidas. Assim, esses botnets Linux agora exploram bug crítico do Atlassian Confluence.

A exploração bem-sucedida dessa falha (rastreada como CVE-2021-26084) permite que invasores não autenticados criem novas contas de administrador, executem comandos e, por fim, assumam o servidor remotamente para servidores backdoor expostos à Internet.

Depois que as explorações de prova de conceito (PoC) foram publicadas on-line, a empresa de segurança cibernética GreyNoise disse que detectou um aumento de quase dez vezes na exploração ativa, de 23 endereços IP tentando explorá-la para mais de 200.

Entre esses invasores, os pesquisadores do Lacework Labs encontraram três botnets, rastreados como Kinsing, Hezb e Dark.IoT, conhecidos por atacar servidores Linux vulneráveis e implantar backdoors e criptomineradores.

Botnets Linux agora exploram bug crítico do Atlassian Confluence

Kinsing também atacou o Confluence no passado usando outra falha crítica do Atlassian Confluence RCE para instalar malware de criptomineração depois que uma exploração PoC foi lançada online. O botnet Hezb implantou anteriormente beacons Cobalt Strike compatíveis com Linux e mineradores XMRig em servidores que executam produtos WSO2 não corrigidos.

O Dark.IoT também é conhecido por descartar cargas úteis de mineradores de moedas enquanto direciona VMs do Microsoft Azure com explorações OMIGOD e centenas de milhares de dispositivos usando o Realtek SDK.

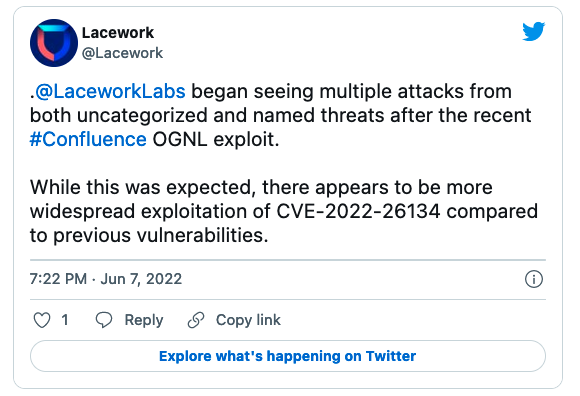

Explosões envolvendo o Confluence são sempre populares entre várias ameaças, incluindo aquelas direcionadas à nuvem, explicou o Lacework Lab.

Embora o Lacework Labs tenha observado muita atividade em relação a outras explorações, ainda há baixa exposição em comparação com as vulnerabilidades mais impactantes de ‘pausa para café’, como as que envolvem log4j ou apache.

Botnets Linux agora exploram bug crítico do Atlassian Confluence. Agências federais tentam resolver o problema

Desde que foi divulgado como um bug de dia zero explorado ativamente na semana passada pela empresa de segurança cibernética Volexity, a CISA ordenou que as agências federais bloqueassem todo o tráfego da Internet para os servidores Confluence em suas redes.

A Volexity também revelou que vários agentes de ameaças da China provavelmente estão usando explorações para direcionar servidores vulneráveis não corrigidos contra essa falha RCE (rastreada como CVE-2022-26134) para implantar shells da web.

Um dia após a divulgação desse bug explorado ativamente, a Atlassian lançou atualizações de segurança e instou os clientes a corrigir suas instalações para bloquear ataques em andamento.

“Recomendamos fortemente a atualização para uma versão fixa do Confluence, pois há várias outras correções de segurança incluídas nas versões corrigidas do Confluence”, disse Atlassian.

Se você não puder atualizar imediatamente sua instalação do Confluence, também poderá usar uma solução temporária que requer a atualização de alguns arquivos JAR no servidor do Confluence, conforme detalhado aqui.

Via BleepingComputer