A VMware informou aos clientes que o vCenter Server 8.0 (a versão mais recente) ainda está aguardando um patch para resolver uma vulnerabilidade de escalonamento de privilégios de alta gravidade divulgada em novembro de 2021. Então, o bug do VMware vCenter Server está sem solução desde o ano passado.

Essa falha de segurança (CVE-2021-22048) foi encontrada por Yaron Zinar e Sagi Sheinfeld da CrowdStrike no mecanismo IWA (Integrated Windows Authentication) do vCenter Server e também afeta as implantações da plataforma de nuvem híbrida Cloud Foundation da VMware.

Os invasores com acesso não administrativo podem explorá-lo para elevar privilégios a um grupo com privilégios mais altos em servidores sem patches.

A VMware diz que essa falha só pode ter exploração por invasores usando uma rede vetorial adjacente ao servidor de destino como parte de ataques de alta complexidade que exigem poucos privilégios e nenhuma interação do usuário (no entanto, a entrada CVE-2021-22048 do NIST NVD diz que é explorável remotamente em baixa -ataques de complexidade).

Bug do VMware vCenter Server está sem solução desde o ano passado

Apesar disso, a VMware avaliou a gravidade do bug como Importante, o que significa que “a exploração resulta no comprometimento completo da confidencialidade e/ou integridade dos dados do usuário e/ou recursos de processamento por meio de assistência ao usuário ou por invasores autenticados”.

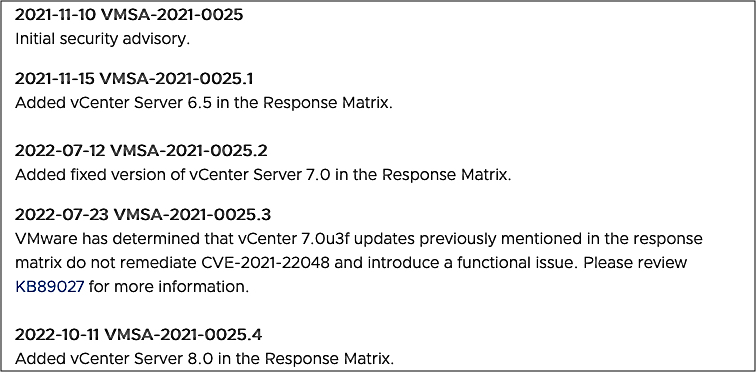

Embora a empresa tenha atualizações de segurança em julho de 2022 que corriam apenas a falha para servidores executando a versão mais recente disponível no momento (vCenter Server 7.0 Update 3f), ela retirou os patches 11 dias depois. Isso porque eles não corrigiram a vulnerabilidade e causaram o Secure Token Service (vmware-stsd), uma falha durante a aplicação de patches.

“A VMware determinou que as atualizações do vCenter 7.0u3f mencionadas anteriormente na matriz de resposta não corrigem o CVE-2021-22048 e apresentam um problema funcional”, diz a VMware no comunicado.

Solução alternativa até que um patch seja chegue

Embora os patches estejam pendentes para todos os produtos, a VMware oferece uma solução alternativa. Ela permite que os administradores removam o vetor de ataque.

Para bloquear tentativas de ataque, a VMware aconselha os administradores a alternar para o Active Directory sobre autenticação LDAPs OU Federação de Provedores de Identidade para AD FS (somente vSphere 7.0) da Autenticação Integrada do Windows (IWA) afetada.

“A autenticação do Active Directory sobre LDAP não tem essa vulnerabilidade. No entanto, a VMware recomenda fortemente que os clientes planejem mudar para outro método de autenticação”, explica a empresa.

“O Active Directory sobre LDAPs não entende confianças de domínio. Portanto, os clientes que mudarem para esse método terão que configurar uma fonte de identidade exclusiva para cada um de seus domínios confiáveis. A Federação de Provedores de Identidade para AD FS não tem essa restrição.”

A VMware também fornece instruções detalhadas sobre como alternar para o Active Directory sobre LDAPs (aqui e aqui). Da mesma forma, pode alterar para a Federação de Provedores de Identidade para AD FS.