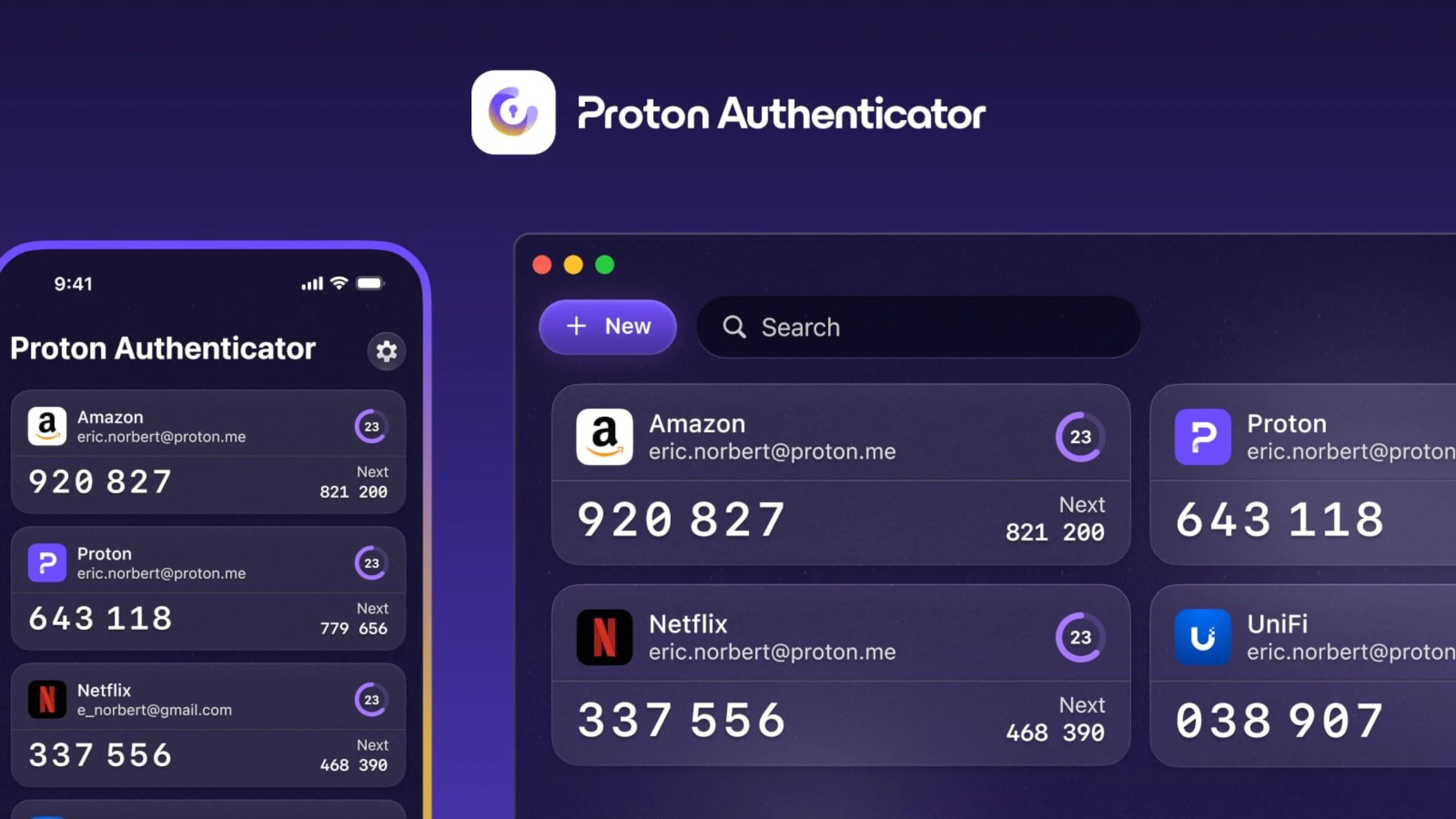

O Proton Authenticator, recém-lançado pela empresa suíça Proton, chamou a atenção de especialistas em segurança e usuários preocupados com privacidade. Prometendo uma experiência de autenticação de dois fatores (2FA) simples, confiável e totalmente de código aberto, o app chegou para competir com opções populares como Google Authenticator e Authy. Seu foco em criptografia de ponta a ponta e integração com a conta Proton atraiu entusiastas da segurança digital.

Porém, poucos dias após o lançamento oficial para iOS, veio uma descoberta alarmante: um bug no Proton Authenticator fazia com que segredos TOTP — os dados mais sensíveis de um app de 2FA — fossem salvos em texto puro nos logs de depuração do sistema. Neste artigo, explicamos o que exatamente ocorreu, qual o risco real, como a Proton respondeu, e o que você deve fazer para se proteger.

Em tempos em que apps de autenticação são a principal barreira contra invasões de contas, uma falha como essa levanta questões sérias sobre segurança digital, mesmo em ferramentas construídas por empresas de confiança.

O que aconteceu? O bug do Proton Authenticator explicado

O problema estava na versão iOS do Proton Authenticator, mais especificamente na forma como o app lidava com o armazenamento de informações internas para depuração. Durante o funcionamento normal, o aplicativo gravava nos logs de sistema o conteúdo de algumas operações — entre elas, os segredos TOTP.

Mas o que são exatamente esses segredos?

Os segredos TOTP são como uma chave-mestra única usada para gerar os códigos temporários de seis dígitos que mudam a cada 30 segundos. Esses códigos são usados para confirmar sua identidade em um login com autenticação de dois fatores. Com esse segredo em mãos, um invasor pode replicar os códigos no próprio dispositivo, burlando completamente o sistema de proteção.

Ou seja, esses dados nunca deveriam ser armazenados em texto legível, e muito menos em arquivos de log, onde podem ser acessados por outros apps, serviços de backup, ou até mesmo compartilhados acidentalmente.

A descoberta da comunidade e o risco acidental

A vulnerabilidade foi revelada de forma inusitada por um usuário do Reddit, que ao tentar relatar outro problema à equipe da Proton, resolveu analisar os logs do sistema. Para sua surpresa, encontrou ali seus próprios segredos TOTP expostos em texto puro.

O maior risco, nesse caso, não era um ataque remoto sofisticado, mas sim a exposição involuntária dos dados. Imagine um usuário inexperiente copiando os logs e colando em um fórum de ajuda ou enviando por e-mail ao suporte técnico — sem perceber que estava vazando informações críticas de segurança.

Essa situação transforma o bug em algo mais sério do que aparenta à primeira vista.

Qual era o risco real para os usuários?

A Proton reconheceu rapidamente o erro e publicou uma declaração oficial. No comunicado, a empresa afirmou que o bug não era explorável remotamente e que um atacante precisaria de acesso físico ao dispositivo para extrair os dados — o que está fora do modelo de ameaça do app, segundo eles.

Embora tecnicamente correta, essa explicação minimiza um risco real e provável: o vazamento acidental por parte do próprio usuário.

Um simples pedido de suporte ou um compartilhamento de logs em fóruns públicos seria suficiente para que alguém mal-intencionado tivesse acesso aos segredos 2FA. E o mais preocupante: sem que o usuário percebesse que havia comprometido suas contas.

Portanto, ainda que a falha não tenha sido explorada em larga escala, seu potencial de impacto era significativo, principalmente para usuários menos experientes.

Solução imediata: Como verificar e atualizar seu aplicativo

Para tranquilidade dos usuários, a resposta da Proton foi rápida e eficaz.

Assim que tomou conhecimento do problema, a empresa lançou uma atualização corretiva na App Store, eliminando o comportamento que registrava os segredos TOTP nos logs do sistema.

Se você utiliza o Proton Authenticator no iOS, siga os seguintes passos imediatamente:

- Abra a App Store.

- Busque por Proton Authenticator.

- Verifique se está com a versão 1.1.1 ou superior.

- Caso não esteja, atualize imediatamente.

Após a atualização, o app não grava mais os segredos TOTP em logs, e sua privacidade estará protegida novamente.

É importante lembrar que, mesmo após a correção, usuários que compartilharam logs antes da atualização devem considerar regenerar os segredos 2FA nas contas afetadas, como medida de precaução adicional.

Conclusão: Uma lição sobre segurança e transparência

O incidente com o bug Proton Authenticator reforça uma lição fundamental: nenhuma empresa ou software está imune a falhas, por mais sólida que seja sua reputação em privacidade e segurança.

Apesar da gravidade da vulnerabilidade, a resposta ágil da Proton mostra o valor de projetos abertos e auditáveis, onde a comunidade desempenha papel essencial na identificação de problemas.

Para os usuários, fica o alerta:

- Mantenha seus aplicativos sempre atualizados.

- Evite compartilhar arquivos de log sem analisá-los cuidadosamente.

- Considere utilizar autenticação com chave física (como YubiKey) em serviços críticos.

E você, já utiliza o Proton Authenticator ou prefere outro app de 2FA?

Deixe sua opinião nos comentários! Sua experiência pode ajudar outros leitores.