Nos últimos anos, o mundo da segurança cibernética tem enfrentado uma evolução constante nas táticas usadas por criminosos digitais. Um dos golpes mais recentes e perigosos a emergir é o chamado ChainLink Phishing, uma técnica que explora a confiança dos usuários ao usar domínios legítimos como vetor de ataque.

ChainLink Phishing: Como domínios confiáveis se tornam vetores de ameaças

Este artigo vai explicar em detalhes o que é o ChainLink Phishing, como ele funciona, por que é tão eficaz e, principalmente, como você pode se proteger contra essa nova geração de ameaças. Se você é usuário comum de internet, profissional de TI, administrador de sistemas ou especialista em segurança, entender esse tipo de ataque é essencial para proteger suas credenciais e evitar prejuízos.

Com o aumento da sofisticação dos golpes online, a defesa precisa ir além das soluções tradicionais, exigindo uma mudança de mentalidade e novas camadas de proteção.

O que é ChainLink phishing e como funciona?

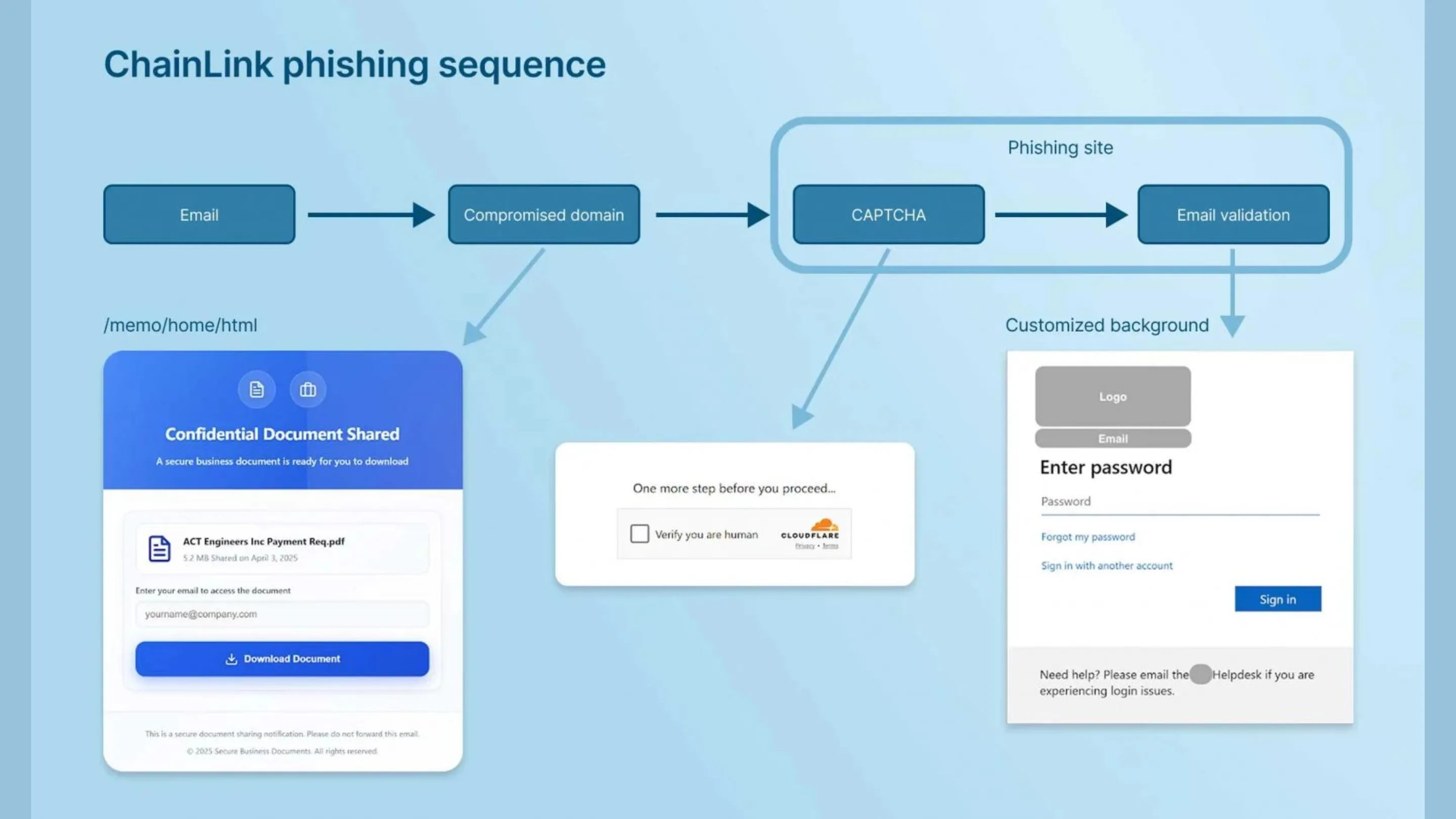

O ChainLink Phishing, também conhecido como phishing encadeado, é uma forma avançada de ataque de engenharia social que se diferencia dos golpes tradicionais por usar uma cadeia de domínios confiáveis para legitimar o ataque.

Enquanto o phishing tradicional tenta enganar o usuário com links ou páginas falsas, o ChainLink Phishing insere etapas intermediárias legítimas, passando por sites de confiança antes de redirecionar a vítima para a página maliciosa.

A evolução do phishing: do tradicional ao encadeado

Historicamente, os ataques de phishing eram relativamente simples. O invasor enviava um e-mail com um link que levava diretamente a uma página falsa, geralmente mal formatada e hospedada em domínios suspeitos.

Com o ChainLink Phishing, os criminosos vão além: eles criam um verdadeiro “caminho de confiança”. O usuário clica em um link aparentemente legítimo, que o redireciona por vários domínios conhecidos e confiáveis, dificultando a detecção por ferramentas de segurança tradicionais.

Como os domínios confiáveis são explorados

Os cibercriminosos aproveitam serviços de redirecionamento legítimos, portais de mídia, sites de encurtadores de URL ou até recursos vulneráveis em domínios corporativos para criar essa cadeia. Isso faz com que as soluções de segurança vejam o tráfego como legítimo, permitindo que o ataque avance até a vítima.

Por que o ChainLink phishing é tão eficaz?

O grande poder do ChainLink Phishing está na confiança implícita que os usuários e os sistemas de segurança têm em domínios conhecidos.

A confiança como vetor de ataque

Quando o usuário vê uma URL inicial apontando para um site conhecido, como um serviço de nuvem, plataforma de mídia ou mesmo um domínio governamental, ele abaixa a guarda. Essa confiança é justamente o que o invasor explora.

Superando defesas tradicionais: e-mail, rede e endpoint

Ferramentas como Secure Email Gateways (SEGs), Secure Web Gateways (SWGs) e soluções de EDR/Antivírus são projetadas para bloquear conteúdos maliciosos óbvios. Mas quando o tráfego passa por domínios conhecidos, essas ferramentas frequentemente deixam passar, acreditando que o conteúdo é seguro.

O papel do navegador como alvo principal

O navegador se torna o campo de batalha final. É ali que o redirecionamento malicioso acontece. O ChainLink Phishing é projetado para evitar detecção até o último momento, atingindo o usuário apenas quando ele já está vulnerável dentro de uma página falsa, mas que parece legítima.

Técnicas evasivas: CAPTCHAs e validações como disfarce

Alguns atacantes adicionam ainda mais camadas de engenharia social ao incluir CAPTCHAs, páginas de carregamento e outras etapas de validação. Isso faz com que o usuário acredite ainda mais que está navegando por um fluxo legítimo, quando na verdade está sendo conduzido ao golpe.

As defesas tradicionais falham: onde está a lacuna?

Embora as organizações invistam pesadamente em soluções de segurança, o ChainLink Phishing consegue driblar a maioria delas.

Limitações de SEGs, SWGs, EDR/AV e outras ferramentas

Essas ferramentas dependem fortemente de listas de bloqueio, reputação de domínios e assinaturas conhecidas de ameaças. Como o ataque utiliza domínios já classificados como seguros, as defesas simplesmente não reagem.

A cegueira para comportamentos “conhecidos como bons”

Essa é a grande fraqueza: a segurança tradicional parte do princípio de que domínios conhecidos são sempre seguros. O ChainLink Phishing explora exatamente essa lacuna, usando o bom comportamento passado de um domínio como cobertura para o ataque.

Protegendo-se contra o ChainLink phishing: a mudança de paradigma

Para enfrentar o ChainLink Phishing, é preciso mudar a forma como pensamos a segurança cibernética, focando mais na análise de comportamento em tempo real e na proteção do usuário no navegador.

A necessidade de análise em tempo real no navegador

Uma das principais soluções emergentes é o uso de tecnologias de proteção dentro do navegador, que fazem a análise em tempo real de todos os redirecionamentos, scripts de página e comportamentos suspeitos antes de permitir qualquer ação do usuário.

Ferramentas de Browser Security com Machine Learning e análise contextual de links podem detectar anormalidades no fluxo de navegação, mesmo quando os domínios intermediários são legítimos.

Estratégias de defesa proativas para usuários e empresas

Entre as principais medidas que empresas e usuários podem adotar estão:

- Implementação de soluções de proteção em navegador corporativo;

- Monitoramento de links clicados em e-mails antes do carregamento final da página;

- Bloqueio proativo de fluxos de redirecionamento suspeitos, mesmo que passem por domínios legítimos;

- Revisão contínua das políticas de segurança de e-mail, com foco em análise de URL em tempo real.

Conscientização e treinamento: a primeira linha de defesa

Nenhuma tecnologia substitui o fator humano. Empresas devem investir em:

- Campanhas de conscientização sobre ChainLink Phishing;

- Simulações periódicas de ataques de phishing encadeado;

- Treinamentos específicos sobre como identificar fluxos de navegação anormais, mesmo em sites aparentemente confiáveis.

Conclusão: é hora de defender onde o phishing realmente ataca

O ChainLink Phishing representa uma mudança de paradigma nas ameaças cibernéticas. Mais do que nunca, os ataques não dependem de domínios suspeitos ou de erros grotescos de design. Eles exploram a confiança nas ferramentas e nos domínios que usamos todos os dias.

Defender-se contra esse tipo de golpe exige proteção no ponto onde o ataque realmente acontece: o navegador do usuário. Isso significa adotar soluções modernas de segurança, investir em treinamento contínuo e revisar as políticas de proteção de links e redirecionamentos.

Mantenha-se informado e proteja sua vida digital. Compartilhe este artigo para ajudar mais pessoas a se protegerem contra o ChainLink Phishing!