Os cibercriminosos por trás do botnet de malware CatDDoS exploraram mais de 80 falhas de segurança conhecidas em vários softwares. A exploração acnteceu nos últimos três meses para que eles pudessem se infiltrar em dispositivos vulneráveis e cooptá-los em um botnet para conduzir ataques distribuídos de negação de serviço (DDoS).

Malware CatDDoS exploraram mais de 80 falhas de segurança

De acordo com a equipe do QiAnXin XLab (Via: Bleeping Computer), amostras de gangues relacionadas ao CatDDoS usaram um grande número de vulnerabilidades conhecidas para entregar amostras. “Além disso, observou-se que o número máximo de alvos ultrapassa mais de 300 por dia.”

As falhas afetam roteadores, equipamentos de rede e outros dispositivos de fornecedores como Apache (ActiveMQ, Hadoop, Log4j e RocketMQ), Cacti, Cisco, D-Link, DrayTek, FreePBX, GitLab, Gocloud, Huawei, Jenkins, Linksys, Metabase, NETGEAR, Realtek, Seagate, SonicWall, Tenda, TOTOLINK, TP-Link, ZTE e Zyxel, entre outros.

CatDDoS foi documentado anteriormente por QiAnXin e NSFOCUS no final de 2023, descrevendo-o como uma variante do botnet Mirai capaz de realizar ataques DDoS usando UDP, TCP e outros métodos. Surgido pela primeira vez em agosto de 2023, o malware recebe esse nome devido a referências relacionadas a gatos em strings como “catddos.pirate” e “password_meow” para domínios de comando e controle (C2).

Os alvos

A maioria dos alvos de ataque do malware está localizada na China, seguida pelos EUA, Japão, Cingapura, França, Canadá, Reino Unido, Bulgária, Alemanha, Holanda e Índia, de acordo com informações compartilhadas pela NSFOCUS em outubro de 2023. Além de usar o algoritmo ChaCha20 para criptografar as comunicações com o servidor C2, ele faz uso de um domínio OpenNIC para C2 na tentativa de evitar a detecção, técnica anteriormente adotada por outro botnet DDoS baseado em Mirai chamado Fodcha.

Em uma reviravolta interessante, CatDDoS também compartilha o mesmo par chave/nonce para o algoritmo ChaCha20 que três outras botnets DDoS chamadas hailBot, VapeBot e Woodman. De acordo com oXLab, os ataques se concentram principalmente em países como EUA, França, Alemanha, Brasil e China, abrangendo provedores de serviços em nuvem, educação, pesquisa científica, transmissão de informações, administração pública, construção e outras indústrias.

Suspeita-se que os autores originais do malware encerraram suas operações em dezembro de 2023, mas não antes de colocar o código-fonte à venda em um grupo dedicado do Telegram.

Pesquisadores demonstram DNSBomb#

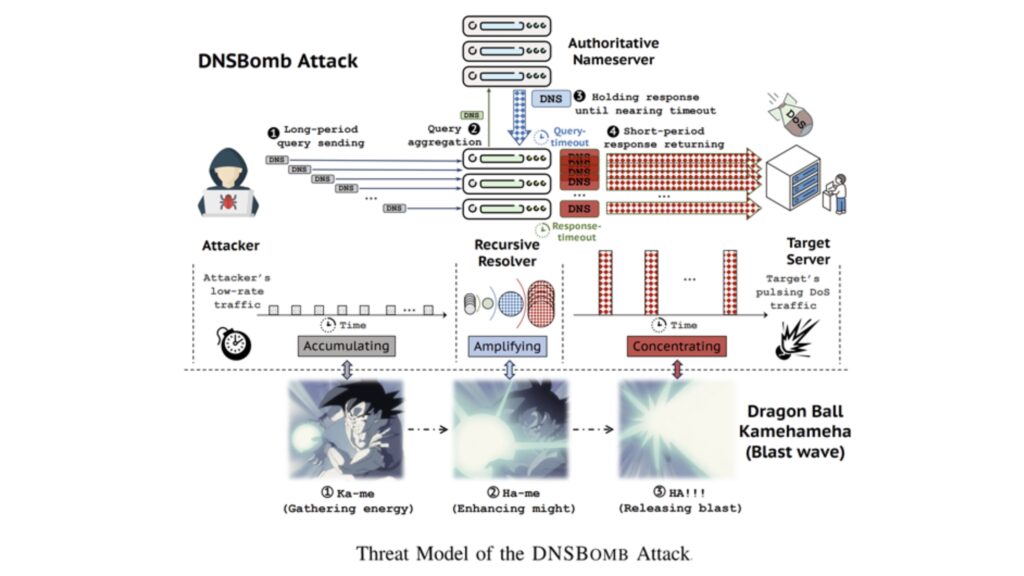

A divulgação ocorre no momento em que surgem detalhes sobre uma técnica de ataque de negação de serviço (PDoS) “pulsante” prática e potente chamada DNSBomb (CVE-2024-33655) que, como o nome indica, explora as consultas do Sistema de Nomes de Domínio (DNS) e respostas para atingir um fator de amplificação de 20.000x.

O ataque, em sua essência, capitaliza recursos legítimos do DNS, como limites de taxa de consulta, tempos limite de resposta de consulta, agregação de consulta e configurações de tamanho máximo de resposta para criar inundações cronometradas de respostas usando uma autoridade projetada maliciosamente e um resolvedor recursivo vulnerável.

As descobertas foram apresentadas no 45º Simpósio IEEE sobre Segurança e Privacidade, realizado em São Francisco na semana passada, e anteriormente no evento GEEKCON 2023, que ocorreu em Xangai em outubro de 2023.