O grupo de cibercriminosos APT29, patrocinado pelo estado russo, foi observado usando os mesmos exploits para iOS e Android criados por fornecedores comerciais de spyware. Eles foram observados em uma série de ataques cibernéticos entre novembro de 2023 e julho de 2024.

APT29 usam exploits do iOS e do Android para ataques de spyware

A atividade foi descoberta pelo Grupo de Análise de Ameaças (TAG) do Google (Via: Bleeping Computer), que disse que as falhas de n-day já foram corrigidas, mas permanecem efetivas em dispositivos que não foram atualizados.

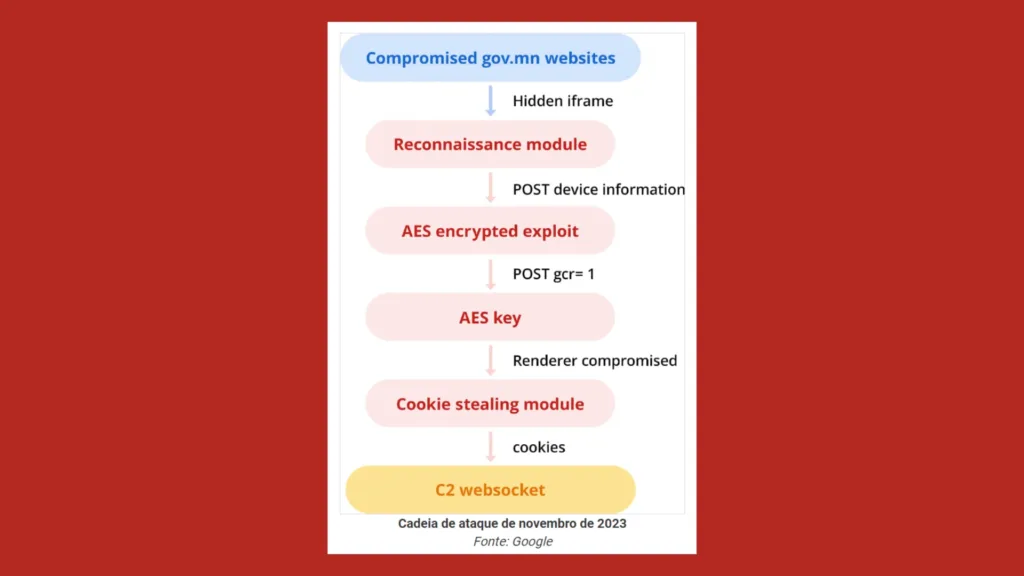

O APT29, também conhecido como “Midnight Blizzard”, teve como alvo vários sites do governo mongol e empregou táticas de “watering hole”. Um watering hole é um ataque cibernético em que um site legítimo é comprometido com código malicioso projetado para entregar cargas úteis a visitantes que atendem a critérios específicos, como arquitetura do dispositivo ou localização (baseado em IP).

O TAG observa que o APT29 usou exploits que eram quase idênticos aos usados por fornecedores de software de vigilância comercial como NSO Group e Intellexa, que criaram e aproveitaram as falhas como dias zero, quando nenhuma correção estava disponível.

Cronologia dos ataques

Os analistas de ameaças do Google observam que o APT29 tem um longo histórico de exploração de vulnerabilidades de dia zero e dia n. Em 2021, os ciberoperadores russos exploraram o CVE-2021-1879 como um ataque de dia zero, visando funcionários do governo na Europa Oriental, tentando entregar uma estrutura de roubo de cookies que roubou contas do LinkedIn, Gmail e Facebook. Em novembro de 2023, o APT29 comprometeu os sites do governo mongol ‘mfa.gov[.]mn’ e ‘cabinet.gov[.]mn’ para adicionar um iframe malicioso que entregou um exploit para CVE-2023-41993 .

Esta é uma falha do iOS WebKit que o APT29 aproveitou para roubar cookies do navegador de usuários do iPhone que executam o iOS 16.6.1 e versões anteriores. De acordo com o TAG, esse exploit foi exatamente o mesmo que o Intellexa usou em setembro de 2023, aproveitando o CVE-2023-41993 como uma vulnerabilidade de dia zero na época.

Em fevereiro de 2024, o APT29 comprometeu outro site do governo mongol, ‘mga.gov[.]mn’, para injetar um novo iframe entregando o mesmo exploit. Em julho de 2024, a APT aproveitou exploits para CVE-2024-5274 e CVE-2024-4671 , impactando o Google Chrome, para atacar usuários do Android que visitavam ‘mga.gov[.]mn’.

O objetivo era roubar cookies, senhas e outros dados confidenciais armazenados no navegador Chrome das vítimas. O exploit usado para CVE-2024-5274 é uma versão ligeiramente modificada daquele usado pelo NSO Group para exploração de dia zero em maio de 2024, enquanto o exploit para CVE-2024-4671 apresentou muitas semelhanças com os exploits anteriores da Intellexa.

Anteriormente conhecido apenas por fornecedores de spyware

Não se sabe como os hackers do APT29 obtiveram acesso aos exploits conhecidos anteriormente apenas pelo NSO Group e Intellexa. No entanto, criar independentemente seus próprios exploits com as informações limitadas parece improvável.

Possíveis explicações incluem hackear fornecedores de spyware pelo APT29, recrutar ou subornar pessoas desonestas que trabalham nessas empresas ou manter uma colaboração direta ou por meio de um intermediário. Outra possibilidade é comprá-los de um corretor de vulnerabilidades que anteriormente os vendia para empresas de vigilância como dia zero.

Via: Bleeping Computer