Pesquisadores da Avanan, uma empresa da Check Point Software, destacam como os cibercriminosos estão usando a legitimidade da Evernote para ajudar a tornar seus ataques Business Email Compromise (BEC) ainda mais convincentes, fornecendo uma fatura com um link para o site Evernote, mas que leva as vítimas a um página que rouba credenciais.

Há um número de variantes, mas, em geral, esses ataques BEC falsificam alguém de uma organização, muitas vezes um executivo de alto escalão, e não usa nenhum malware ou link malicioso. Alguns ataques BEC usam malware ou links maliciosos, mas os mais difíceis de serem evitados são principalmente baseados em texto.

Esses ataques têm liderado perdas financeiras significativas, primeiramente porque eles parecem reais. Pense sobre isso na perspectiva do usuário final. Se você receber um e-mail de seu ‘CEO’ pedindo para você pagar uma fatura, ou pior, para solicitar dinheiro para um cliente, você dirá não? Isso é o que os cibercriminosos estão esperando que aconteça. Em um ataque BEC, nós temos visto hackers serem ainda mais criativos.

De acordo com Jeremy Fuchs, pesquisador e analista de cibersegurança na Avanan.

Novo golpe de e-mail BEC rouba credenciais para página da Evernote

Os pesquisadores da Avanan analisaram como os ataques. Segundo as descobertas, os cibercriminosos estão usando links da Evernote para hospedar faturas enviadas nos ataques BEC: Vetor de ataque: E-mail; Tipo: Phishing; Técnicas: Business Email Compromise; Alvo: Qualquer usuário final.

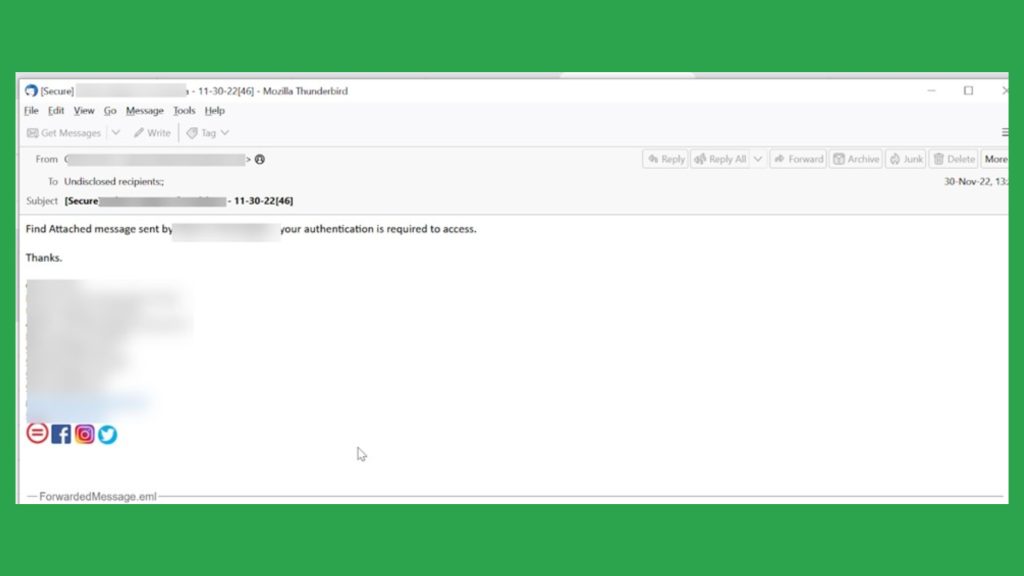

E-mail – Exemplo:

O ataque começa com uma mensagem anexada, enviada diretamente do presidente da organização em questão. Esta é uma conta comprometida. Os hackers geralmente falsificam executivos usando truques no campo do remetente; nesse caso, o presidente da organização estava na verdade comprometido, e, portanto, é enviado diretamente da conta dessa pessoa.

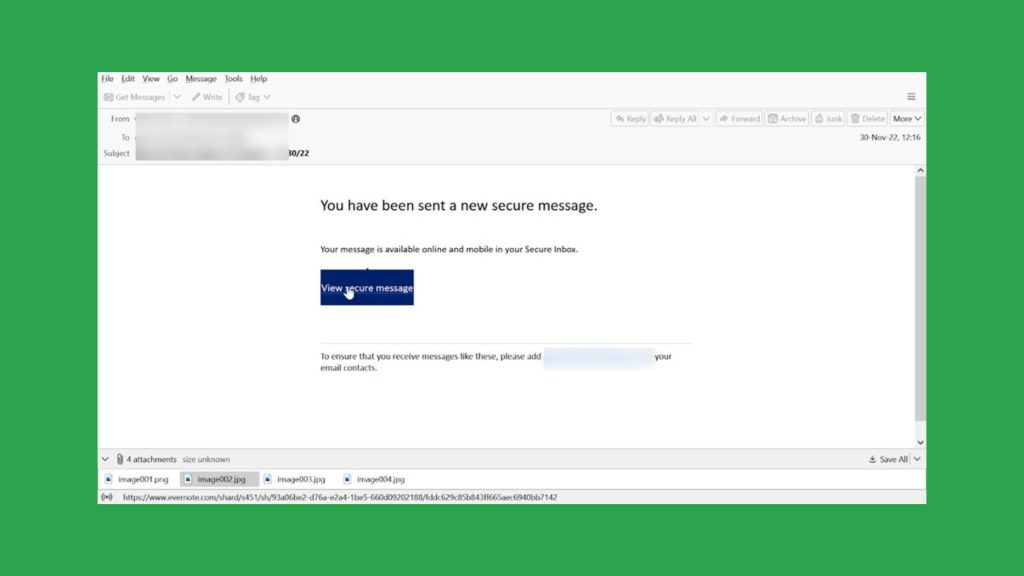

A mensagem em anexo leva a um e-mail dizendo que é uma “mensagem segura”. O link vai para a página da Evernote. A página da Evernote já foi retirada. Mas, a Evernote, como muitas empresas com sites legítimos, está sendo cada vez mais usada para hacking. Recentemente, de acordo com Huntress, houve um aumento na hospedagem de documentos maliciosos na Evernote. Neste caso, há um documento na Evernote que leva para uma página de login falsa para roubo de credenciais.

Os ataques BEC são difíceis de bloquear a partir de uma perspectiva de segurança, e difíceis para serem reconhecidos da perspectiva de um usuário final. A conta estava comprometida, então o e-mail passará por todas as medidas de autenticação. A mensagem em si não é maliciosa, pois tem um link de um documento no site não malicioso da Evernote.

Parar ataques BEC, então, torna-se extremamente importante, e há algumas coisas que precisam ser feitas. Para se protegerem contra esses ataques, os profissionais de segurança precisam proceder da seguinte forma:

Verificar sempre os endereços de resposta para garantir que correspondam.

Se alguma vez tiver dúvidas sobre um e-mail, perguntar ao remetente original.

Criar processos para os funcionários seguirem ao pagar faturas ou inserir credenciais. Incentivar os usuários a perguntar ao setor financeiro antes de agir sobre pagamento de faturas.

Ler todo o e-mail; procurar por quaisquer inconsistências, erros de ortografia ou discrepâncias.

Se utilizar banners, certificar-se de não “bombardear” os usuários finais com eles; utilizar apenas em momentos críticos para que os usuários finais os levem a sério.

Implementar segurança avançada que analisa mais de um indicador para determinar se um e-mail está limpo ou não.

Implementar autenticação de múltiplos fatores para todas as contas, mas especialmente e-mail.

Configurar contas para o notificar de alterações.

Usar um gerenciador de senhas para criar e armazenar suas senhas – o profissional de segurança nunca deve saber sua própria senha.

Sempre monitorar todas as URLs, mesmo aquelas que não estão no corpo do e-mail.

Lembrar os usuários de compartilhar apenas informações pessoais em tempo real, pessoalmente ou por telefone. Incentivá-los a serem céticos em relação a todas as mensagens com links e a sempre verificar com o remetente, em tempo real, quaisquer mensagens com arquivos anexados.