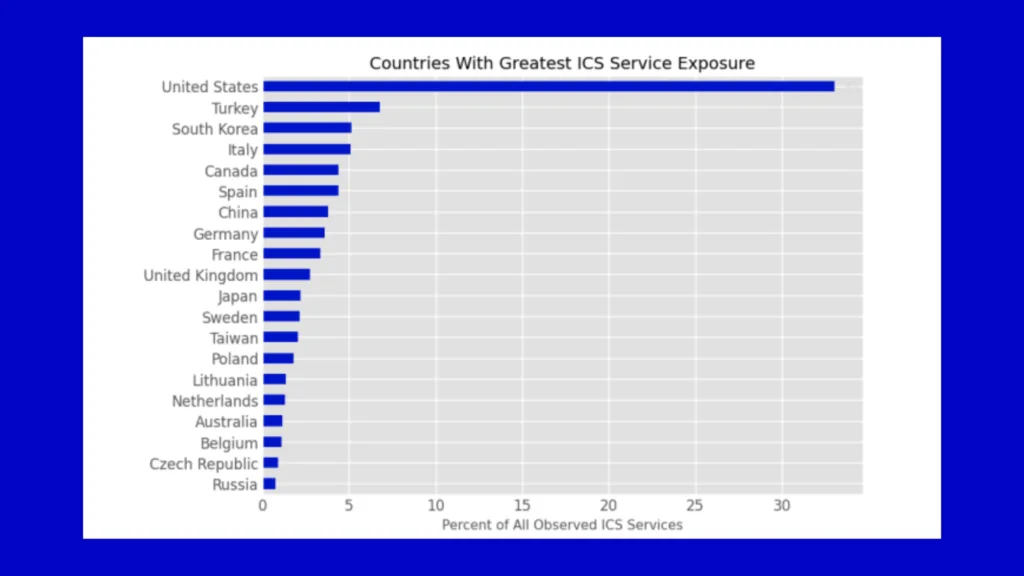

Uma investigação recente revelou que mais de 145 mil Sistemas de Controle Industrial (ICS) estão vulneráveis na internet, espalhados por 175 países. Os Estados Unidos lideram com mais de 48 mil sistemas expostos, representando 38% das ocorrências globais. A análise, conduzida pela Censys, também destacou que 35,4% das exposições estão na Europa, enquanto 22,9% se concentram na Ásia.

Mais de 145 mil sistemas industriais expostos online revelam risco global

Os dispositivos ICS vulneráveis são encontrados principalmente em países como Turquia, Coreia do Sul, Itália, Canadá, Espanha, China, Alemanha, França e Reino Unido. A pesquisa apontou a prevalência de protocolos amplamente utilizados, como Modbus, IEC 60870-5-104, CODESYS e OPC UA, variando por região. Na América do Norte, protocolos como BACnet e ATG dominam, enquanto na Europa destacam-se Modbus e S7.

Setores mais afetados

Interfaces Homem-Máquina (HMIs) representam 34% das vulnerabilidades no setor de água e saneamento e 23% no setor agrícola. Muitas dessas tecnologias são baseadas em sistemas desenvolvidos na década de 1970, sem atualizações significativas de segurança, tornando-as alvos fáceis para ataques cibernéticos.

Aumento de ataques e novas ameaças

Embora os ataques a ICS ainda sejam raros, houve crescimento recente, especialmente após conflitos como a guerra russo-ucraniana. O malware FrostyGoop, usado em ataques na Ucrânia, demonstrou como tecnologias como o Modbus TCP podem ser exploradas para interromper operações industriais.

Além disso, incidentes como a violação da Municipal Water Authority de Aliquippa, nos EUA, evidenciam o perigo de controladores expostos online. Ataques de botnets, como Aisuru e Kaiten, também têm crescido, explorando credenciais padrão para realizar DDoS e roubo de dados.

Desafios para a segurança industrial

A crescente conectividade dos dispositivos ICS, muitas vezes hospedados por provedores de internet como Verizon e Deutsche Telekom, apresenta desafios de rastreamento. HMIs expostas frequentemente incluem informações como logotipos de empresas, mas protocolos ICS raramente fornecem dados suficientes para notificar os proprietários sobre as vulnerabilidades.

Especialistas recomendam medidas como:

- Atualização de credenciais padrão

- Segmentação de redes

- Monitoramento contínuo de atividades maliciosas

Impacto em dispositivos médicos

Além dos ICS, sistemas médicos como DICOM e PACS também apresentam riscos. A Forescout revelou que esses dispositivos são amplamente expostos, com maior concentração nos EUA, Índia e Brasil. Esse cenário agrava os desafios para organizações de saúde, que dependem de tecnologias muitas vezes ultrapassadas.

“Um único ponto vulnerável pode comprometer dados confidenciais. A segmentação e o monitoramento são fundamentais”, alertou Daniel dos Santos, da Forescout.