Mais de 60.000 aplicativos Android disfarçados como aplicativos legítimos instalaram adware silenciosamente em dispositivos móveis, permanecendo sem serem detectados nos últimos seis meses. A descoberta vem da empresa romena de segurança cibernética Bitdefender, que detectou os aplicativos maliciosos usando um recurso de detecção de anomalias adicionado ao seu software Bitdefender Mobile Security no mês passado.

“Até o momento, a Bitdefender descobriu 60.000 amostras completamente diferentes (aplicativos exclusivos) carregando o adware e suspeitamos que haja muito mais por aí”, alertou a empresa romena de cibersegurança Bitdefender.

Acredita-se que a campanha tenha começado em outubro de 2022 e está sendo distribuída como software de segurança falso, cracks de jogos, cheats, software VPN, Netflix e aplicativos utilitários em sites de terceiros.

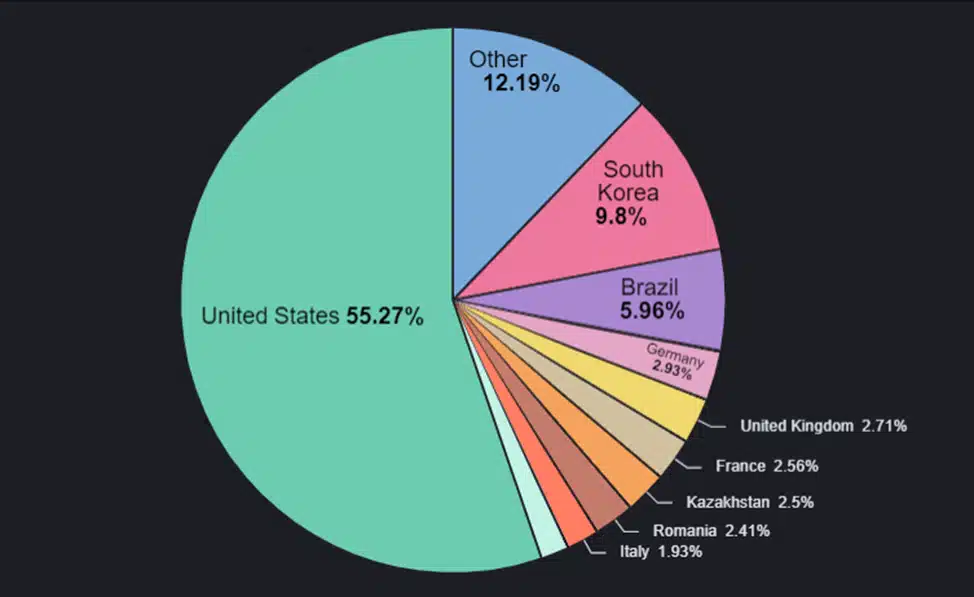

A campanha de malware visa predominantemente usuários nos Estados Unidos, seguidos pela Coreia do Sul, Brasil, Alemanha, Reino Unido e França.

Mais de 60 mil aplicativos Android instalaram adware secretamente nos últimos seis meses

Fonte: Bitdefender

Instalado furtivamente para evitar a detecção

Os aplicativos maliciosos não são hospedados no Google Play, mas em sites de terceiros na Pesquisa Google que enviam APKs, pacotes do Android que permitem a instalação manual de aplicativos móveis.

Ao visitar os sites, você será redirecionado para sites que exibem anúncios ou solicitado a baixar o aplicativo procurado. Os sites de download são criados propositalmente para distribuir os aplicativos Android maliciosos como um APK que, quando instalado, infecta os dispositivos Android com adware.

Quando o aplicativo é instalado, ele não se configura para ser executado automaticamente, pois isso requer privilégios adicionais. Em vez disso, ele conta com o fluxo normal de instalação do aplicativo Android, que solicita aos usuários que ‘Abram’ um aplicativo após a instalação.

Além disso, os aplicativos não utilizam um ícone e possuem um caractere UTF-8 no rótulo do aplicativo, tornando-o mais difícil de detectar. Esta é uma faca de dois gumes, pois também significa que, se um usuário não iniciar o aplicativo após a instalação, provavelmente não será iniciado depois.

Se iniciado, o aplicativo exibirá uma mensagem de erro informando que o “Aplicativo não está disponível em sua região. Toque em OK para desinstalar”.

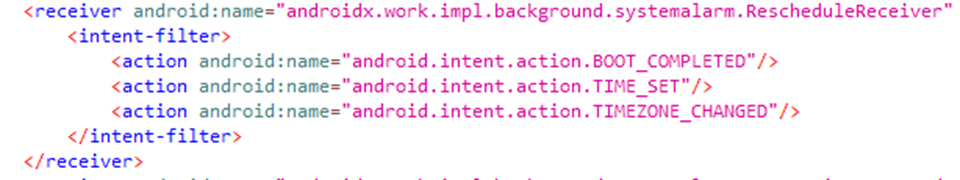

No entanto, na realidade, o aplicativo não é desinstalado, mas simplesmente dorme por duas horas antes de registrar duas ‘ intenções ‘ que fazem com que o aplicativo seja iniciado quando o dispositivo é inicializado ou quando o dispositivo é desbloqueado. A Bitdefender diz que a última intenção está desativada nos primeiros dois dias, provavelmente para evitar a detecção pelo usuário.

Fonte: Bitdefender

Quando iniciado, o aplicativo alcança os servidores dos invasores e recupera URLs de anúncios para serem exibidos no navegador móvel ou como um anúncio WebView em tela cheia.

Embora os aplicativos maliciosos sejam usados ??apenas para exibir anúncios, os pesquisadores alertam que os agentes de ameaças podem facilmente trocar os URLs de adware por sites mais maliciosos.

“Após a análise, a campanha foi projetada para enviar adware agressivamente para dispositivos Android com o objetivo de gerar receita”, alerta a Bitdefender .

“No entanto, os agentes de ameaças envolvidos podem facilmente mudar de tática para redirecionar os usuários para outros tipos de malware, como cavalos de Tróia bancários para roubar credenciais e informações financeiras ou ransomware”.

Os dispositivos Android são altamente visados ??por desenvolvedores de malware, pois podem instalar aplicativos fora da Google Play Store, onde não são melhor inspecionados quanto a malware.

No entanto, os agentes de ameaças continuam evitando a detecção, mesmo no Google Play, permitindo uma ampla distribuição de aplicativos maliciosos.

Na semana passada, pesquisadores do Dr. Web e CloudSEK descobriram um SDK de spyware malicioso instalado mais de 400 milhões de vezes em dispositivos Android a partir de aplicativos no Google Play.

Embora o Google Play ainda tenha sua parcela de aplicativos maliciosos, instalar seus aplicativos Android da loja oficial do Android é muito mais seguro. Também é altamente recomendável não instalar nenhum aplicativo Android de sites de terceiros, pois eles são um vetor comum de malware.