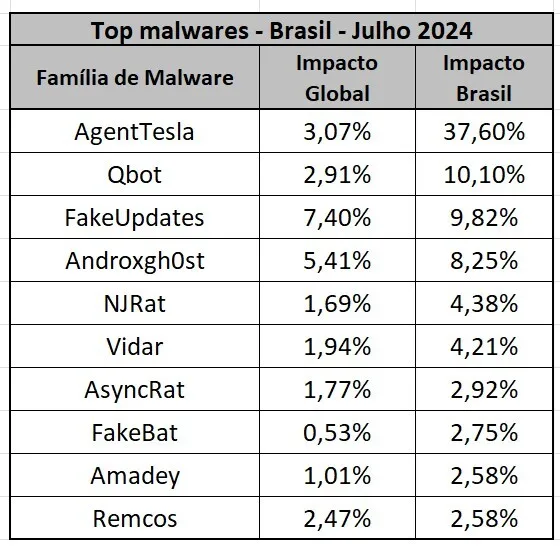

A segurança cibernética no Brasil continua a ser desafiada por ameaças persistentes, com destaque para o malware AgentTesla, que recentemente consolidou sua posição como o malware mais predominante no país. De acordo com o mais recente Índice Global de Ameaças da Check Point Research (CPR), a taxa de impacto do AgentTesla aumentou pelo segundo mês consecutivo, atingindo 37,60% das organizações brasileiras. Este crescimento reflete um cenário alarmante onde a sofisticação e a distribuição de malwares estão cada vez mais direcionadas a empresas e usuários no Brasil, exigindo estratégias de defesa cibernética mais robustas e proativas.

O AgentTesla: uma análise técnica do malware mais prevalente no Brasil

AgentTesla é um Trojan de Acesso Remoto (RAT) que opera como um keylogger e ladrão de informações, conhecido por sua eficácia em coletar dados confidenciais, como credenciais de login, senhas, e outras informações sensíveis armazenadas em navegadores e clientes de e-mail. Desde sua primeira aparição em 2014, o AgentTesla evoluiu significativamente, incorporando novas funcionalidades que o tornaram uma ferramenta extremamente perigosa nas mãos de cibercriminosos.

O malware é distribuído por várias vias, incluindo campanhas de phishing altamente segmentadas e o uso de sites comprometidos. Uma das características que diferenciam o AgentTesla de outros RATs é sua capacidade de operar de maneira quase imperceptível no sistema da vítima, permitindo a exfiltração de dados sem levantar suspeitas imediatas. Ele pode monitorar e registrar todas as entradas do teclado, capturar capturas de tela e até exfiltrar dados diretamente da área de transferência do sistema. Além disso, ele consegue acessar credenciais de uma ampla gama de aplicativos, incluindo navegadores populares como Google Chrome e Mozilla Firefox, bem como clientes de e-mail como o Microsoft Outlook.

Outro fator preocupante é a facilidade com que o AgentTesla pode ser adquirido e utilizado. Disponível em fóruns clandestinos e até em algumas plataformas menos reguladas na web, este malware é comercializado como uma solução legítima de RAT, com preços que variam entre US$ 15 e US$ 69 por licença. Isso amplia significativamente o alcance do malware, permitindo que até mesmo cibercriminosos com pouco conhecimento técnico possam utilizá-lo para realizar ataques sofisticados e prejudiciais.

O cenário global: RansomHub e a persistência das ameaças de ransomware

Enquanto o Brasil luta contra o impacto do AgentTesla, o cenário global de ameaças cibernéticas é igualmente preocupante. O RansomHub, um grupo de ransomware que opera no modelo Ransomware-as-a-Service (RaaS), continua a ser a maior ameaça cibernética global, responsável por 11% dos ataques de ransomware em julho de 2024. Este grupo ganhou notoriedade rapidamente após seu surgimento no início de 2024, quando começou a direcionar ataques a sistemas Windows, macOS, Linux, e especialmente a ambientes VMware ESXi.

O RansomHub, que é uma reencarnação do anteriormente conhecido ransomware Knight, destaca-se por suas campanhas agressivas e sua habilidade em comprometer uma variedade de sistemas operacionais. Este ransomware utiliza métodos avançados de criptografia para bloquear os dados das vítimas, exigindo resgates exorbitantes para a liberação dos arquivos. Além disso, o grupo é conhecido por empregar uma estratégia de dupla extorsão, onde não apenas criptografa os dados, mas também ameaça publicar informações sensíveis caso o resgate não seja pago, aumentando a pressão sobre as vítimas.

Outro grupo que voltou ao radar é o LockBit, que após uma queda em junho, ressurgiu em julho como o segundo grupo de ransomware mais prevalente. A resiliência desses grupos e a eficácia de suas operações refletem a evolução contínua das ameaças cibernéticas globais, onde o ransomware permanece uma das principais ferramentas utilizadas por cibercriminosos para extorquir organizações em todo o mundo.

Tendências emergentes: novos vetores de ataque e táticas de evasão

Além do aumento na atividade de ransomware, o relatório da CPR também destacou o uso crescente de novas táticas de ataque, como as observadas no malware FakeUpdates. Este malware, também conhecido como SocGholish, continua a liderar o ranking global de malwares, com um impacto de 7% nas organizações em julho de 2024. FakeUpdates é particularmente perigoso devido à sua capacidade de induzir usuários a baixarem atualizações falsas de navegadores, que na verdade instalam Trojans de Acesso Remoto (RATs) como o AsyncRAT.

O uso de plataformas legítimas para a distribuição de malwares, como visto no caso do BOINC (Berkeley Open Infrastructure for Network Computing), representa uma tendência preocupante. Cibercriminosos têm explorado essa plataforma de código aberto para implementar sistemas de computação voluntária que, na verdade, são usados para obter controle remoto sobre sistemas infectados. Esse tipo de exploração sublinha a necessidade de vigilância contínua e a importância de manter todos os softwares e sistemas atualizados com os mais recentes patches de segurança.

Implicações e recomendações: como as organizações podem se proteger

Diante desse panorama, fica evidente que as ameaças cibernéticas estão se tornando cada vez mais sofisticadas e difíceis de detectar. Para se proteger contra o AgentTesla e outras ameaças emergentes, é essencial que as organizações adotem uma abordagem de segurança de múltiplas camadas. Isso inclui o fortalecimento da segurança dos endpoints, a implementação de soluções avançadas de detecção e resposta a ameaças (EDR), e a realização de treinamentos contínuos de conscientização sobre segurança para os funcionários.

Maya Horowitz, vice-presidente de pesquisa da Check Point Software, reforça essa necessidade: “A persistência e o ressurgimento contínuos de grupos de ransomware, como LockBit e RansomHub, ressaltam o foco constante dos cibercriminosos em ransomware, um desafio significativo para as organizações com implicações de longo alcance para sua continuidade operacional e segurança de dados. A exploração recente de uma atualização de software de segurança para distribuir o malware Remcos destaca ainda mais a natureza oportunista dos cibercriminosos para implantar malware, comprometendo ainda mais as defesas das organizações”.

Além disso, é vital que as organizações revisem regularmente suas políticas de segurança e realizem auditorias para identificar possíveis vulnerabilidades. Ferramentas como firewalls de próxima geração, sistemas de prevenção de intrusões (IPS), e soluções de inteligência contra ameaças podem ajudar a detectar e neutralizar ameaças antes que causem danos significativos.

Conclusão: a necessidade urgente de ação proativa

A crescente prevalência do AgentTesla no Brasil, combinada com a persistência de grupos de ransomware como RansomHub e LockBit no cenário global, destaca a urgência de ações proativas para mitigar riscos cibernéticos. As organizações não podem se dar ao luxo de subestimar essas ameaças e devem investir em uma infraestrutura de segurança robusta que seja capaz de responder rapidamente a incidentes e minimizar o impacto de possíveis ataques. A segurança cibernética eficaz não é apenas uma questão de tecnologia, mas também de cultura organizacional e conscientização contínua.