Uma vulnerabilidade crítica afeta várias versões do GitHub Enterprise Server. Essa vulnerabilidade pode ser explorada para ignorar a autenticação e permitir que um invasor obtenha privilégios de administrador na máquina.

Vulnerabilidade no GitHub Enterprise Server

O problema de segurança é identificado como CVE-2024-6800 e recebeu uma classificação de gravidade 9,5 conforme o padrão CVSS 4.0. Ele é descrito como um problema de encapsulamento de assinatura XML que ocorre ao usar o padrão de autenticação Security Assertion Markup Language (SAML) com certos provedores de identidade.

Em instâncias do GitHub Enterprise Server que usam autenticação SAML single sign-on (SSO) com IdPs específicos utilizando XML de metadados de federação assinados expostos publicamente, um invasor pode forjar uma resposta SAML para provisionar e/ou obter acesso a uma conta de usuário com privilégios de administrador do site.

GitHub

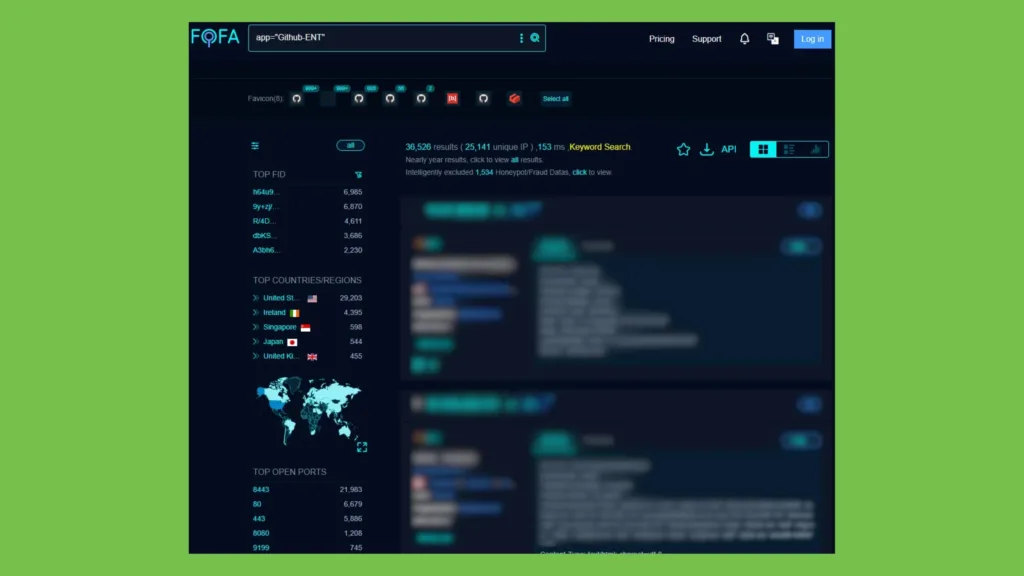

O GitHub Enterprise Server (GHES) é uma versão local do GitHub para empresas que não têm experiência em trabalhar com a nuvem pública ou desejam gerenciar controles de acesso e segurança. De acordo com o mecanismo de busca FOFA para ativos de rede expostos na web pública, há mais de 36.500 instâncias GHES acessíveis pela internet, a maioria delas (29.200) localizadas nos Estados Unidos.

No entanto, não está claro quantas das máquinas GHES expostas estão executando uma versão vulnerável do produto.

Problema resolvido

O GitHub resolveu o problema nas versões 3.13.3, 3.12.8, 3.11.14 e 3.10.16 do GHES. As novas versões do GHES também incluem correções para duas outras vulnerabilidades, ambas com pontuação de gravidade média: CVE-2024-7711: permite que problemas em repositórios públicos sejam modificados por invasores; CVE-2024-6337: refere-se à divulgação de conteúdo de problemas de um repositório privado.

Todos os três problemas de segurança foram relatados por meio do programa Bug Bounty do GitHub na plataforma HackerOne. O GitHub avisa que alguns serviços podem apresentar erros durante o processo de configuração após a aplicação das atualizações de segurança, mas a instância ainda deve iniciar corretamente.

Vários problemas relacionados a entradas de log, utilização de memória e interrupções de serviço durante operações específicas também são observados no boletim, portanto, os administradores de sistema são aconselhados a verificar a seção “Problemas conhecidos” antes de aplicar a atualização.

É essencial que você mantenha o GitHub Enterprise Server com a última versão disponibilizada, para se livrar desse problema e de qualquer outro que possa surgir.

Via: Bleeping Computer