A nova vulnerabilidade CitrixBleed2 (CVE-2025-5777) representa uma ameaça crítica para organizações que utilizam dispositivos Citrix NetScaler ADC e Gateway. Exploits públicos já estão disponíveis, o que torna a correção urgente. Se você é responsável pela administração de sistemas ou pela segurança da sua infraestrutura, é fundamental agir agora para evitar que os invasores sequestram sessões de usuários e acessem dados sensíveis.

Neste artigo, vamos explicar a natureza dessa falha, por que ela é tão perigosa, e as medidas imediatas que você deve tomar para corrigir a vulnerabilidade. Também discutiremos os exploit públicos, os indicadores de comprometimento (IoCs) e as orientações detalhadas para aplicar os patches de segurança necessários.

A CitrixBleed2 é uma versão aprimorada da falha original do CitrixBleed, que já havia comprometido a segurança de muitas organizações. Sua exploração pode levar ao roubo de tokens de sessão e ao acesso não autorizado aos sistemas internos, destacando ainda mais a importância de uma resposta rápida.

Entendendo o CitrixBleed2 (CVE-2025-5777)

A vulnerabilidade CitrixBleed2 afeta os dispositivos Citrix NetScaler ADC e Gateway, ambos amplamente utilizados por empresas para gerenciar redes corporativas e fornecer acesso remoto seguro. O erro ocorre devido a um defeito na função snprintf do código, que manipula inadequadamente os dados de entrada e permite que informações sensíveis sejam vazadas na memória.

Como a falha funciona: A engenharia por trás do vazamento

A falha reside no uso incorreto do especificador de formato *%.s na função snprintf. Esse erro permite que dados da memória, que não deveriam ser acessíveis, sejam retornados em uma resposta de rede. Com solicitações malformadas, é possível vazar até 127 bytes de memória, incluindo tokens de sessão e outras informações críticas.

O perigo real: Roubo de tokens de sessão e acesso não autorizado

Os tokens de sessão são fundamentais para garantir que um usuário autenticado tenha acesso contínuo a uma sessão ativa sem precisar fornecer credenciais repetidas vezes. O vazamento desses tokens pode permitir que um atacante se passe pelo usuário legítimo, ganhando acesso irrestrito aos sistemas internos e à rede corporativa. Isso representa uma séria ameaça à confidencialidade e à integridade dos dados armazenados nos servidores da empresa.

Exploits públicos: Por que a correção é urgente

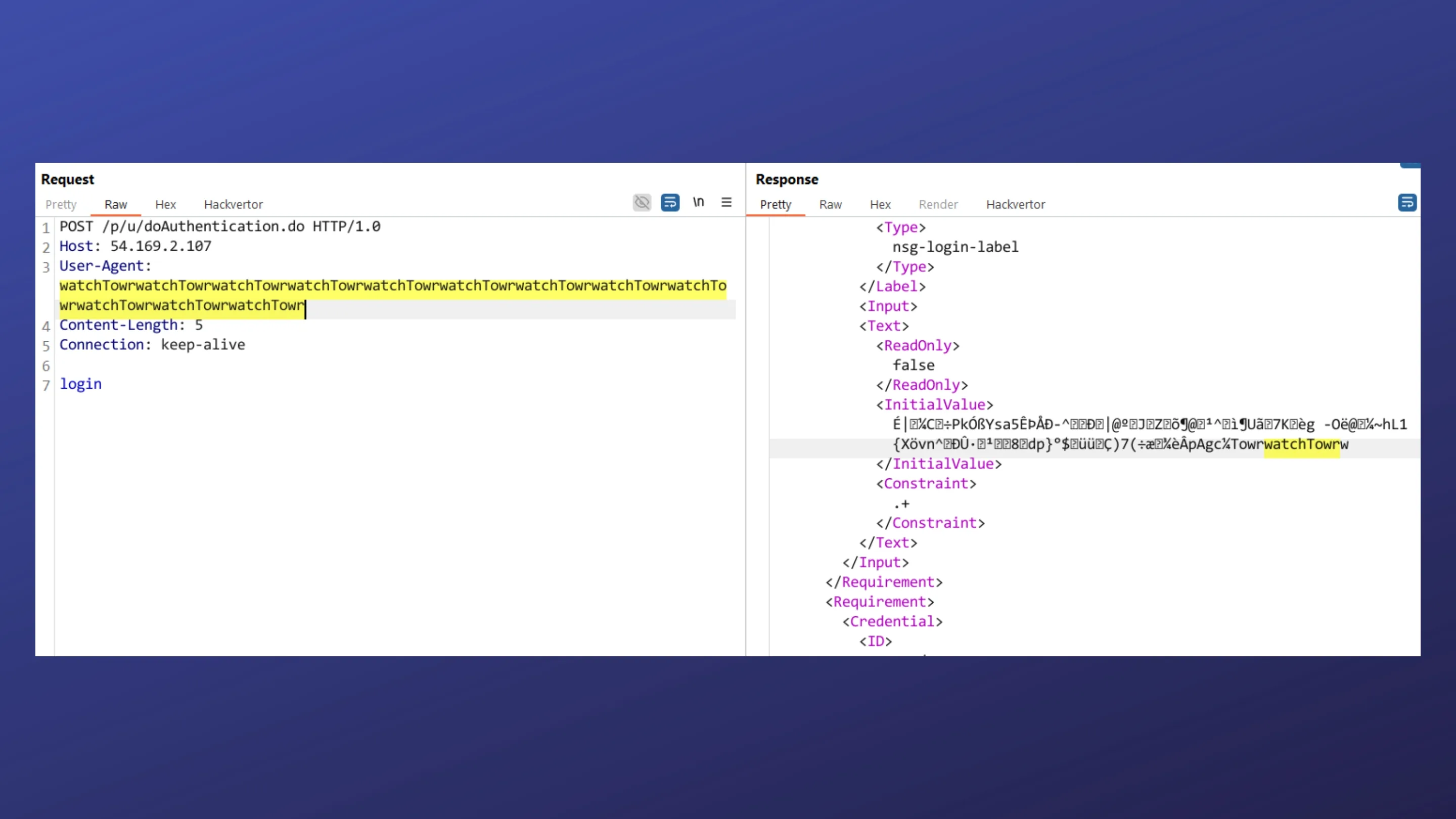

Desde a divulgação da vulnerabilidade, PoCs (Provas de Conceito) foram liberados por watchTowr e Horizon3, demonstrando a facilidade com que a falha pode ser explorada. Isso significa que qualquer atacante com conhecimentos técnicos pode usar essas provas para comprometer sistemas vulneráveis sem necessidade de uma habilidade avançada.

O alerta dos pesquisadores versus a postura da Citrix

Embora os pesquisadores de segurança como Kevin Beaumont e ReliaQuest tenham identificado sinais claros de exploração ativa, a Citrix ainda não reconheceu oficialmente o nível de exploração da falha. Isso criou uma divergência entre a postura da empresa e a análise de especialistas de segurança. Muitos relatam que ataques estão em andamento, com tentativas de exploração sendo observadas em redes corporativas.

Indicadores de comprometimento (IoCs) para administradores

Os administradores devem ficar atentos aos seguintes IoCs:

- Solicitações POST repetidas para doAuthentication

- Content-Length igual a 5

- Tentativas de LOGOFF com o nome de usuário configurado como “#“

Esses sinais podem indicar que um atacante está tentando explorar a vulnerabilidade para sequestrar sessões de usuários.

Ação imediata: Protegendo sua infraestrutura Citrix

Dado o risco iminente, é essencial que os administradores apliquem patches de segurança imediatamente e revisem as sessões ativas antes de encerrá-las. Além disso, devem ser realizadas auditorias e investigações em sistemas para detectar possíveis compromissos.

Passos para a aplicação dos patches e verificação

A Citrix já liberou atualizações de segurança que corrigem a vulnerabilidade CitrixBleed2. Siga as instruções abaixo para garantir que sua rede esteja protegida:

- Aplique o patch mais recente fornecido pela Citrix para os dispositivos NetScaler ADC e Gateway.

- Revise todas as sessões ativas para identificar comportamentos anômalos ou suspeitos.

- Utilize ferramentas de monitoramento para detectar acessos não autorizados ou outras anomalias que possam indicar exploração da falha.

- Verifique os logs e identifique os IoCs mencionados acima.

Conclusão e próximas etapas

A vulnerabilidade CitrixBleed2 representa um risco significativo para qualquer organização que dependa de NetScaler ADC ou Gateway. A disponibilidade de exploit públicos e a facilidade de exploração tornam a correção uma prioridade urgente. Aplique os patches imediatamente e monitorize sua infraestrutura com rigor.

Além disso, mantenha-se atento a novas atualizações da Citrix e continue revisando os logs para possíveis comprometimentos.

A proteção de dados sensíveis e a continuidade dos negócios dependem da sua resposta rápida. Não adie mais, corrija agora!