Provavelmente, o malware mais perigoso que os usuários do Linux enfrentam é o rootkit. Não há outra forma de combater essas ameaças sem as ferramentas adequadas! Saiba como instalar e utilizar o rkhunter e o chkrootkit. Estes programas varrem seu desktop ou server Linux para verificar arquivos suspeitos que podem ter sido instalados por alguém mal-intecionado para obter controle do seu computador. Aprenda como de forma simples proteger o Linux contra RootKits.

No entanto, se você quer apenas a proteção de uma antivírus para partições Windows ou Wine, temos solução:

Para proteger o seu Linux contra RootKits

Para começar vamos utilizar o Rhhunter verifica rootkits, backdoors e possíveis exploits locais. Além disso, ele faz comparações hashes SHA-1 de arquivos importantes com outros conhecidos em bancos de dados online. Assim, ele também procura por diretórios padrão (de rootkits), permissões erradas, arquivos ocultos, strings suspeitas em módulos do kernel e testes especiais para Linux e FreeBSD.

Para instalar o rkhunter execute o comando abaixo:

Comandos para instalar o rkhunter no Debian, Ubuntu Linux, Mint. Lembre-se que no Debian os comandos devem ser executados como ROOT.

sudo apt install rkhunterPara instalar o rkhunter no Fedora Linux, ou em algum derivado, execute o comando abaixo:

sudo dnf install rkhunterInstalando o Rkhunter no Linux! Funciona em todas as distribuições!

Agora, se estiver usando qualquer distribuição Linux como openSUSE, CentOS, Mageia, Debian, Ubuntu, Linux Mint, Fedora, RHEL, enfim qualquer distribuição mesmo a que citamos e instalar a versão mais recente do Rkhunter, execute os comandos abaixo:

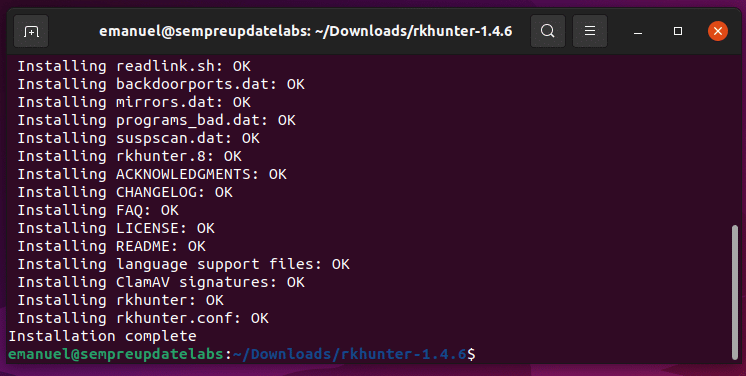

cd ~/Downloadswget -c https://sourceforge.net/projects/rkhunter/files/rkhunter/1.4.6/rkhunter-1.4.6.tar.gztar -vzxf rkhunter-1.4.6.tar.gzcd rkhunter-1.4.6./installer.sh --layout default --installLembre-se de se certificar que tudo foi instalado corretamente. Observe que a última saída do Terminal Linux foi “Installation Complete”.

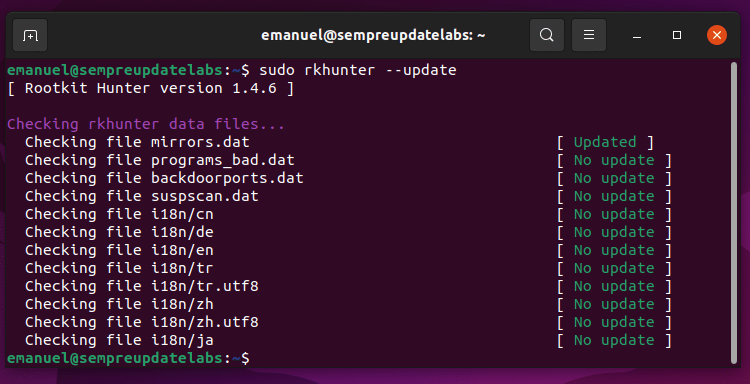

Atualizando as definições do rkhunter, execute o comando abaixo:

sudo rkhunter --updateAs saídas são conforme as imagem abaixo. No entanto, algumas ferramentas não precisam de atualização de definições:

Como verificar rootkits, backdoors e possíveis exploits locais no Linux com o rkhunter!

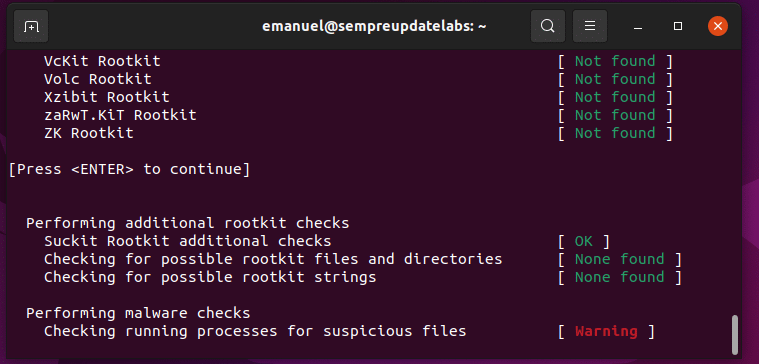

Assim que o rkhunter tiver sido instalado com êxito, você pode executá-lo para verificar rootkits, backdoors e possíveis exploits locais no Linux. Execute o comando abaixo:

sudo rkhunter -cLembre-se que a maioria do software antivírus não funciona bem com a maioria programa antivírus de outra empresa. No entanto, os caçadores de rootkit executarão simbioticamente com outro. Assim, para uma proteção mais abrangente, você pode instalar o chkrootkit e executá-lo junto com o rkhunter.

Além disso, a cada etapa de checagem concluída de rootkits ou explorações, o rkhunter vai precisar que você pressione ENTER para continuar.

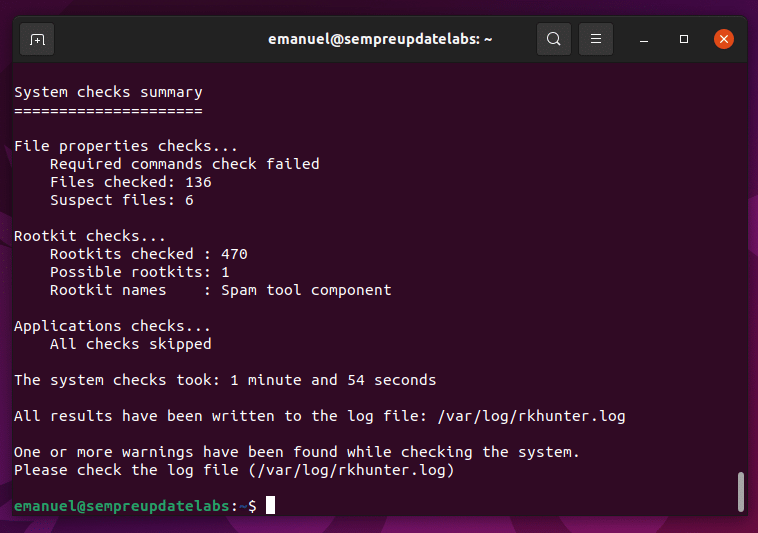

Ao concluir todo scan, o rkhunter vai exibir um relatório resumido no final:

Segunda opção para proteger o Linux contra RootKits

Para instalar o chkroot no Ubuntu Linux, Mint e derivados, simplesmente abra o terminal e execute:

sudo apt install chkrootkitPara instalar o chkrootkit no Fedora Linux, execute:

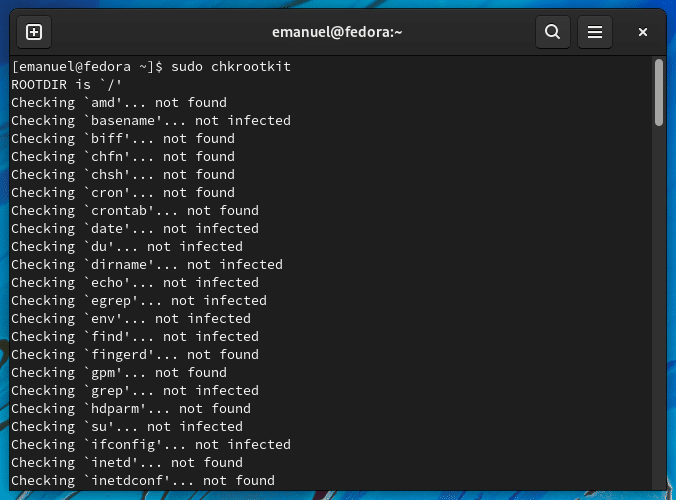

sudo dnf install chrootkitAssim que o chkroot for instalado, você o executará assim como o rkhunter. No prompt do terminal execute:

sudo chkrootkitNo Fedora, e em qualquer distribuição Linux o comando para escanear é o mesmo:

Quando o chkroot concluir sua varredura, você será levado de volta ao terminal. Se o rkhunter ou o chkrootkit descobrir algo fora do normal, eles simplesmente o informam sobre o possível problema.

Nenhum destes programas realmente exclui arquivos do seu computador. Se você for alertado a algo por qualquer um dos programas, pesquise a exploração ou vulnerabilidade que foi relatada e certifique-se de que o que foi localizado não é um positivo falso.

Por tanto, determine as etapas necessárias para eliminar a ameaça. Algumas vezes, você só precisa atualizar o sistema operacional ou outro software. Outras vezes, pode ser necessário localizar um programa enganador e erradicá-lo do seu sistema.