O apelo de um “download gratuito” de softwares populares ou de um tutorial aparentemente inofensivo no YouTube continua sendo uma das portas de entrada mais eficazes para cibercriminosos. Em novas campanhas ativas, os malwares CountLoader e GachiLoader estão explorando exatamente esse comportamento comum para comprometer computadores Windows, muitas vezes sem que a vítima perceba qualquer sinal imediato de infecção.

Pesquisadores de segurança identificaram uma evolução preocupante nesses loaders, que atuam como estágio inicial para outras ameaças mais graves, incluindo malwares de roubo de dados e campanhas de infostealer. O nível de sofisticação dessas operações mostra que o risco vai muito além de um simples software pirata, colocando em perigo senhas, dados bancários, cookies de navegação e até acessos corporativos.

O avanço do CountLoader 3.2 e a armadilha do Office pirata

O CountLoader e GachiLoader fazem parte de um ecossistema de ameaças que se aproveita da pirataria digital como principal vetor de infecção. No caso do CountLoader 3.2, a campanha se disfarça como pacotes de instalação de versões “crackeadas” do Microsoft Office, distribuídas em fóruns, sites de download duvidosos e links compartilhados em comentários e redes sociais.

O fluxo de infecção começa com um arquivo ZIP protegido por senha, algo comum nesse tipo de distribuição. Dentro do pacote, o usuário encontra um documento do Word que informa a senha necessária para abrir o suposto instalador. Essa etapa cria uma falsa sensação de legitimidade, levando a vítima a seguir adiante sem desconfiar.

Ao executar o instalador, o sistema não recebe o Office prometido. Em vez disso, o loader aciona um falso interpretador Python, embutido no pacote, que carrega scripts maliciosos diretamente na memória. Essa técnica reduz a presença de arquivos suspeitos no disco e dificulta a detecção por soluções tradicionais de segurança.

Uma vez ativo, o CountLoader prepara o ambiente para o próximo estágio do ataque, que geralmente envolve o download de cargas adicionais, como o ACR Stealer, especializado em coletar credenciais, dados de navegadores e informações sensíveis do sistema.

Persistência e evasão do CrowdStrike

Uma característica crítica do CountLoader e GachiLoader é a capacidade de persistir no sistema mesmo após reinicializações. O CountLoader cria tarefas agendadas com nomes que imitam serviços legítimos, como supostas atualizações do Google, enganando tanto o usuário quanto análises superficiais.

Além disso, ele realiza verificações para identificar quais soluções de segurança estão instaladas no sistema, incluindo produtos corporativos como o CrowdStrike. Com base nessa informação, o malware ajusta seu comportamento, atrasando execuções, alterando rotinas ou evitando ações que possam gerar alertas imediatos.

Esse nível de evasão mostra que a campanha não é amadora. Trata-se de uma operação estruturada, voltada a maximizar a taxa de infecção e a longevidade do malware nos dispositivos comprometidos.

YouTube Ghost Network: O perigo nos vídeos de tutoriais

Outro vetor relevante explorado pelo CountLoader e GachiLoader é o YouTube. Pesquisadores identificaram o uso de uma chamada YouTube Ghost Network, uma rede de contas legítimas que foram comprometidas e passaram a publicar vídeos maliciosos.

Esses vídeos geralmente oferecem tutoriais populares, como “ativar Windows gratuitamente” ou “instalar programas pagos sem licença”. Na descrição ou nos comentários fixados, há links para downloads externos, supostamente necessários para seguir o tutorial.

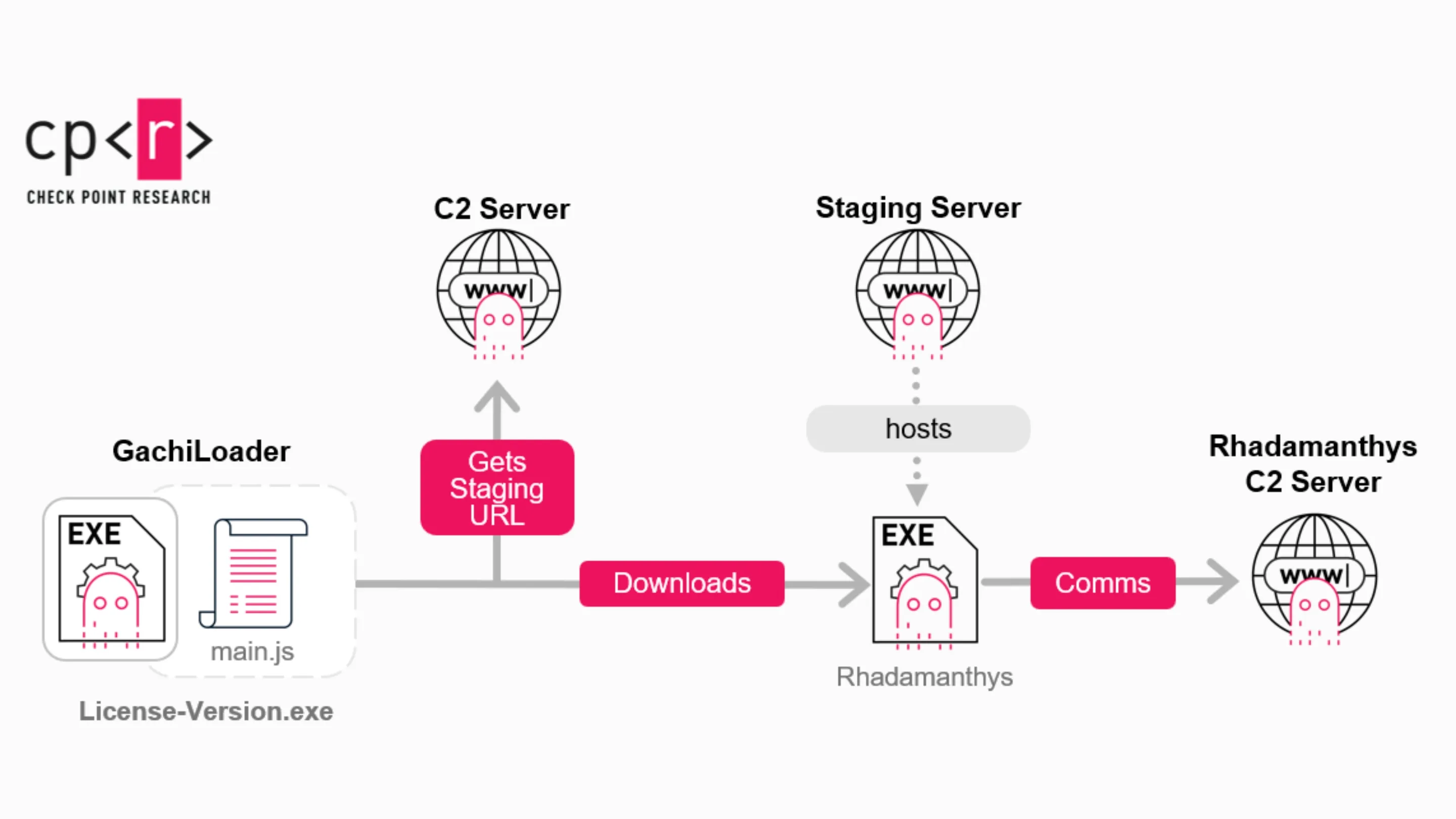

É nesse ponto que entra o GachiLoader, distribuído como parte desses arquivos. Diferente de campanhas tradicionais, o uso de contas reais e antigas aumenta a credibilidade do conteúdo, reduzindo a desconfiança do público e driblando sistemas automáticos de moderação da plataforma.

Como o GachiLoader desativa o Microsoft Defender

Uma das técnicas mais preocupantes do GachiLoader é o abuso direto de recursos do próprio sistema operacional. Após a execução, o malware tenta encerrar processos relacionados à interface de segurança do Windows, como o SecHealthUI.exe, enfraquecendo a visibilidade das proteções ativas para o usuário.

Em seguida, ele cria exclusões específicas no Microsoft Defender, adicionando pastas e caminhos onde suas cargas maliciosas serão armazenadas. Dessa forma, mesmo que o antivírus esteja ativo, os arquivos principais do ataque não são analisados.

Em algumas variantes, o loader também utiliza ferramentas nativas como mshta.exe para executar scripts remotos, reforçando a abordagem “living off the land”, que aproveita binários legítimos do Windows para ações maliciosas, reduzindo ainda mais a chance de detecção.

Como se proteger de ataques de loaders e infostealers

O cenário apresentado pelas campanhas de CountLoader e GachiLoader deixa claro que a pirataria digital continua sendo o principal vetor de infecção. Softwares crackeados e tutoriais milagrosos criam o ambiente ideal para a disseminação de malwares “sem arquivo”, carregados diretamente na memória e altamente evasivos.

Para reduzir significativamente o risco de infecção, algumas práticas são fundamentais. Evitar qualquer tipo de software pirata é o primeiro e mais importante passo. Além do risco legal, esses pacotes são hoje um dos meios mais eficientes de distribuição de campanhas de infostealer.

Manter o sistema operacional e os aplicativos sempre atualizados ajuda a corrigir falhas exploradas por loaders modernos. O uso de autenticação em dois fatores em serviços críticos, como e-mail e contas corporativas, reduz o impacto mesmo que alguma credencial seja roubada.

Também é essencial desconfiar de vídeos no YouTube que prometem ativações gratuitas, cracks ou soluções “definitivas”. Comentários desativados, links encurtados e instruções para desativar o antivírus são sinais claros de alerta.

A segurança digital começa com escolhas conscientes. Se você já se deparou com vídeos suspeitos ou downloads que pareciam bons demais para ser verdade, vale compartilhar sua experiência e ajudar outros usuários a não cair nas mesmas armadilhas.