A recente inclusão da CVE-2025-59374 no catálogo de vulnerabilidades exploradas da CISA gerou manchetes alarmistas e preocupação entre usuários de hardware ASUS. A ideia de um risco crítico associado a um software amplamente instalado naturalmente acende alertas, especialmente quando o aviso vem de uma autoridade global em cibersegurança.

O objetivo deste artigo é esclarecer o contexto real por trás do alerta, explicar por que ele se refere a um ataque antigo conhecido como ShadowHammer e mostrar por que sistemas modernos e atualizados não estão diante de uma ameaça nova. Mais do que tranquilizar, a proposta é educar sobre boas práticas de segurança e interpretação correta de avisos técnicos.

Para isso, é fundamental entender o que é o ASUS Live Update, como funciona o ciclo de vida de softwares utilitários e por que vulnerabilidades antigas podem ressurgir em sistemas de monitoramento anos depois.

O que é a CVE-2025-59374 e o ataque ShadowHammer

A CVE-2025-59374 está diretamente ligada ao ataque ShadowHammer, uma campanha sofisticada de comprometimento da cadeia de suprimentos descoberta entre 2018 e 2019. Na época, invasores conseguiram comprometer o mecanismo de atualização do ASUS Live Update, distribuindo versões assinadas digitalmente, porém maliciosas, do utilitário.

O ASUS Live Update era um software pré-instalado em muitos computadores da marca, responsável por verificar e instalar atualizações de drivers e firmware. O ponto crítico do ShadowHammer foi justamente explorar a confiança nesse canal oficial, utilizando certificados legítimos para entregar código malicioso a alvos específicos.

É importante destacar que o ataque não foi massivo no sentido tradicional. Ele utilizava uma lista restrita de endereços MAC para ativar a carga maliciosa, o que indica uma operação altamente direcionada e não um risco generalizado para todos os usuários.

A falha explorada naquela época foi corrigida pela ASUS, novos certificados foram emitidos e versões limpas do utilitário foram disponibilizadas. Desde então, o episódio é tratado como um caso clássico de ataque à cadeia de suprimentos, frequentemente citado em estudos de segurança.

O papel da CISA e do catálogo KEV

A CISA mantém o catálogo KEV (Known Exploited Vulnerabilities) com o objetivo de listar vulnerabilidades que comprovadamente já foram exploradas no mundo real. A inclusão de uma falha nesse catálogo não significa, necessariamente, que exista um ataque ativo acontecendo agora.

No caso da CVE-2025-59374, a entrada no KEV funciona como um registro histórico e educativo. Ela sinaliza que aquela vulnerabilidade foi, em algum momento, explorada de forma efetiva e que ambientes ainda vulneráveis devem ser tratados.

Esse ponto é crucial para evitar interpretações equivocadas. O KEV não é uma lista de ameaças emergentes em tempo real, mas sim um instrumento de gestão de risco, especialmente útil para organizações que ainda mantêm softwares legados.

Por que o alerta surgiu apenas agora em 2025?

A principal razão para o ressurgimento do tema em 2025 está ligada a uma atualização recente da documentação da ASUS. Em dezembro de 2025, a empresa revisou sua FAQ de segurança e passou a referenciar formalmente o identificador CVE-2025-59374 para o caso ShadowHammer.

Essa atualização documental, embora correta do ponto de vista técnico e histórico, foi interpretada por sistemas automatizados de monitoramento como um evento novo. Como consequência, ferramentas de alerta e agregadores de notícias passaram a tratar a vulnerabilidade como uma ameaça recém-descoberta.

Outro fator importante é que o ASUS Live Update já se encontra em estado de Fim de Vida (EoL). Isso significa que o software não recebe mais atualizações ativas e não é recomendado para uso em sistemas modernos. A atribuição de um CVE com data de 2025 reflete o momento da catalogação formal, não o momento da exploração original.

Esse tipo de situação não é incomum em segurança da informação. Muitas falhas antigas só recebem um identificador oficial anos depois, quando a documentação é consolidada ou revisada.

Devo me preocupar? Orientações para usuários ASUS

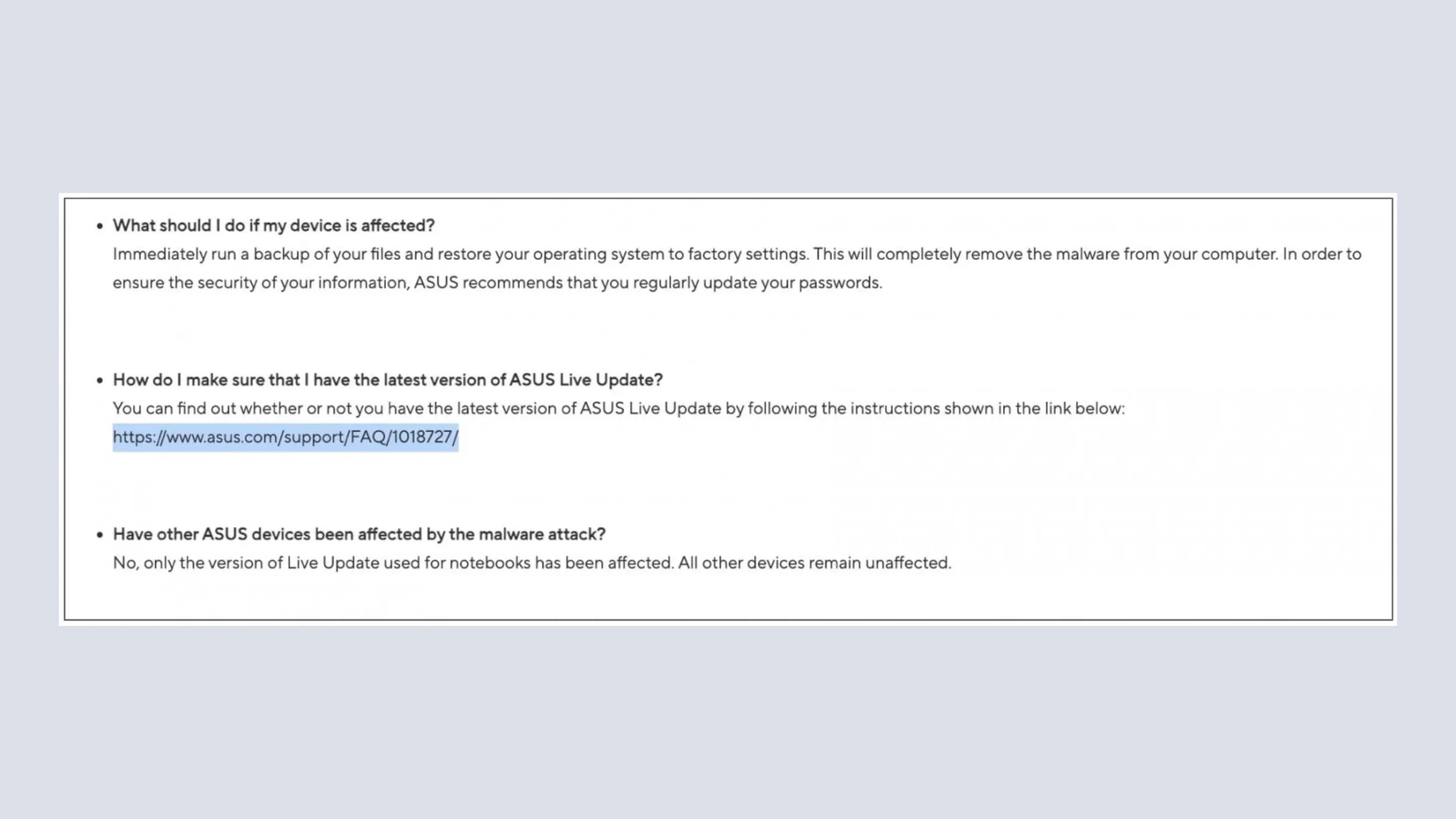

Para o usuário comum, a resposta direta é não, desde que o sistema esteja atualizado e não utilize versões antigas do ASUS Live Update. A última versão considerada estável e limpa do utilitário é a 3.6.15, lançada após a correção do incidente ShadowHammer.

Ainda assim, a melhor prática recomendada atualmente é remover completamente softwares utilitários descontinuados. Sistemas modernos, como Windows 10 e Windows 11, já contam com mecanismos nativos de atualização de drivers via Windows Update, reduzindo a necessidade desse tipo de ferramenta.

Usuários que mantêm máquinas antigas ou reinstalações antigas do sistema devem verificar a lista de programas instalados e desinstalar qualquer versão obsoleta do ASUS Live Update. Essa ação elimina não apenas riscos históricos, mas também superfícies de ataque desnecessárias.

Para técnicos de informática e administradores, o alerta serve como um lembrete da importância de auditorias periódicas em softwares legados, especialmente aqueles com acesso privilegiado ao sistema.

Conclusão: Nem todo alerta crítico é uma emergência

O caso da CVE-2025-59374 mostra como a segurança digital exige análise contextual e leitura cuidadosa das informações. Embora o rótulo “crítico” e a menção à CISA possam causar apreensão, o cenário real aponta para um evento antigo, já mitigado e sem impacto direto sobre sistemas atualizados.

O episódio ShadowHammer continua sendo relevante como estudo de caso, mas não representa uma ameaça nova para o ecossistema ASUS em 2025. Interpretar corretamente alertas de segurança é tão importante quanto corrigi-los.

Como chamada à ação, vale revisar drivers, remover utilitários antigos e manter apenas softwares realmente necessários. Se você ainda utiliza algum utilitário legado da ASUS, vale compartilhar sua experiência e dúvidas nos comentários e manter a discussão informada e responsável.