Pesquisadores aproveitam uma fraqueza no esquema de criptografia do ransomware Key Group e desenvolvem uma ferramenta de descriptografia que permite que algumas vítimas recuperem seus arquivos gratuitamente. Esse descriptografador foi criado por especialistas em segurança da empresa de inteligência de ameaças EclecticIQ e funciona para versões do malware criadas no início de agosto.

Os invasores alegaram que seu malware usava “criptografia AES de nível militar”, mas o locker usa um sal estático em todos os processos de criptografia, tornando o esquema um tanto previsível e a criptografia possível de ser revertida.

[Key Group ransomware] criptografa os dados da vítima usando o algoritmo AES no modo Cipher Block Chaining (CBC) com uma determinada senha estática.

A senha é derivada de uma chave usando a função 2 de derivação de chave baseada em senha (PBKDF2) com um sal fixo.

EclecticIQ

Perfil do grupo de ransomware Key Group

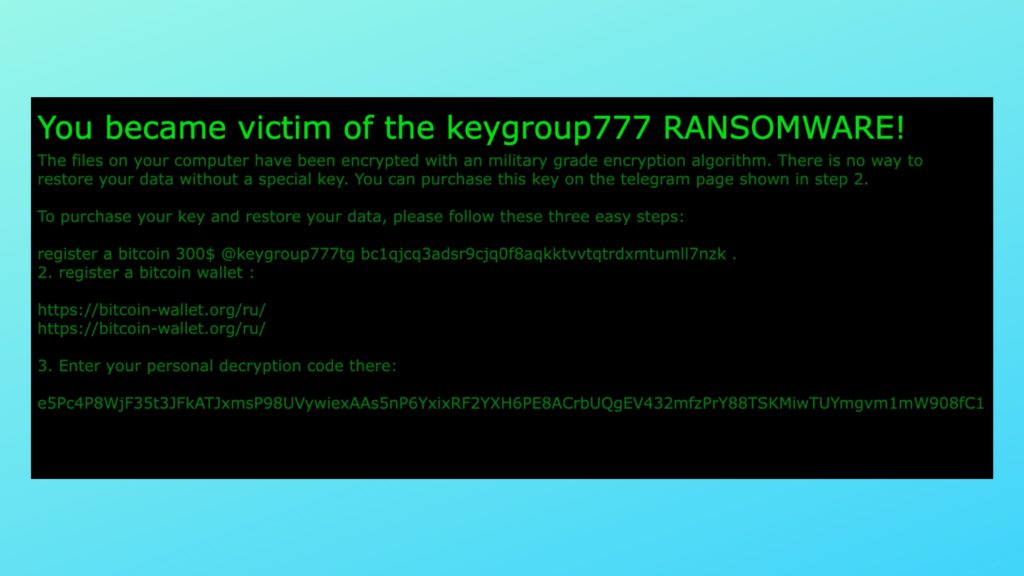

Key Group é um ator de ameaça que fala russo e entrou em ação no início de 2023, atacando várias organizações, roubando dados de sistemas comprometidos e depois usando canais privados do Telegram para negociar pagamentos de resgate. A empresa russa de inteligência de ameaças BI.ZONE relatou anteriormente que o Key Group baseou seu ransomware no construtor Chaos 4.0, enquanto a EclecticIQ viu o grupo vendendo em mercados darknet de língua russa dados roubados e cartões SIM, bem como compartilhando dados de doxing e acesso remoto para câmeras IP.

O Key Group limpa os arquivos originais do sistema da vítima após o processo de criptografia e aplica a extensão de arquivo .KEYGROUP777TG a todas as entradas. Para isso, os invasores usam binários do Windows, os chamados LOLBins, para excluir cópias do Volume Shadow, evitando assim a restauração do sistema e dos dados sem pagar um resgate.

Além disso, o malware altera os endereços de host dos produtos antivírus em execução no sistema violado para evitar que obtenham atualizações. No entanto, os usuários agora podem contar com um descriptografador para resolver esses problemas.

Como usar o descriptografador

O descriptografador de ransomware Key Group é um script Python (compartilhado na seção Apêndice A do relatório). Os usuários podem salvá-lo como um arquivo Python e executá-lo usando o seguinte comando:

python decryptor.py /path/to/search/directoryO script pesquisará no diretório de destino e seus subdiretórios por arquivos com a extensão .KEYGROUP777TG e descriptografará e salvará o conteúdo desbloqueado com o nome do arquivo original (decodificado da string base64).

É sempre prudente fazer backup dos seus dados (criptografados) antes de usar qualquer decodificador, pois o processo pode levar à corrupção irreversível dos dados e à perda permanente de dados.

O lançamento do descriptografador do EclecticIQ pode levar o Key Group a resolver as vulnerabilidades em seu ransomware, tornando as versões futuras mais difíceis de descriptografar.