A segurança móvel voltou ao centro das atenções com a descoberta do malware DroidLock, uma nova ameaça que reforça como dispositivos Android continuam sendo um alvo valioso para o cibercrime. Em um cenário em que o celular concentra vida pessoal, profissional, dados bancários e autenticação de serviços, ataques desse tipo deixam de ser apenas um incômodo técnico e passam a representar risco direto à privacidade e ao patrimônio do usuário.

Logo no início das análises, pesquisadores identificaram que o malware DroidLock atua como um locker, um tipo de ransomware para Android que não depende de criptografia avançada para causar danos. Em vez disso, ele bloqueia o acesso ao sistema, impede o uso do aparelho e pressiona a vítima a pagar um resgate para recuperar o controle do dispositivo.

Neste artigo, você vai entender em detalhes como o DroidLock funciona, quais técnicas ele utiliza para assumir o controle total do celular e, principalmente, como se proteger dessa e de outras ameaças semelhantes. A análise também contextualiza a descoberta feita por especialistas da Zimperium, destacando por que essa campanha representa um alerta relevante para usuários de Android em todo o mundo.

O que é o DroidLock e como ele infecta o Android

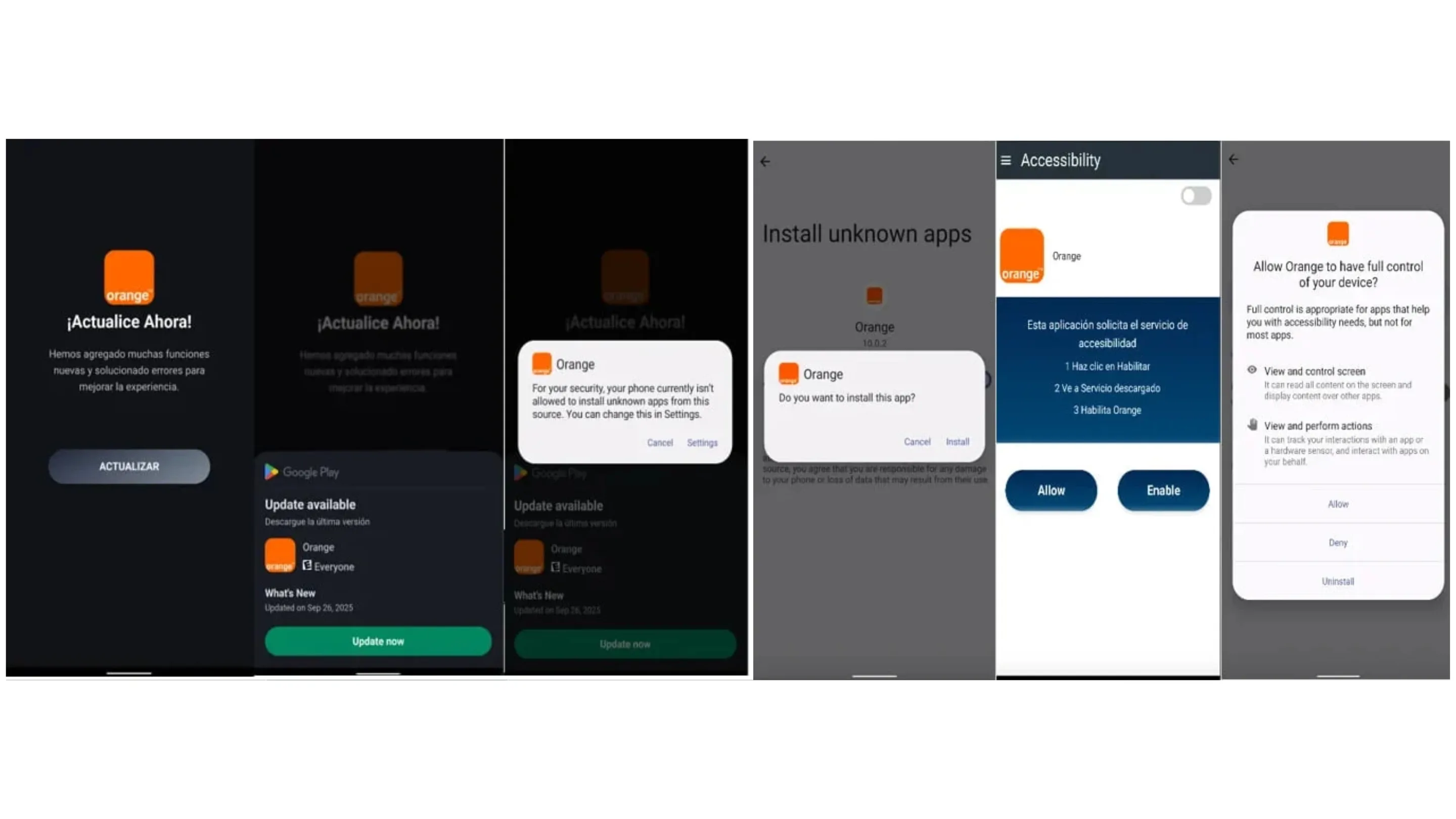

Imagem: Zimperium

O DroidLock é classificado como um malware do tipo locker, uma variação de ransomware que foca em bloquear o dispositivo em vez de criptografar arquivos individualmente. Na prática, o usuário perde o acesso ao aparelho inteiro, fica impossibilitado de abrir aplicativos ou alterar configurações e recebe uma mensagem exigindo pagamento para liberação.

Diferentemente de ransomwares mais sofisticados, o DroidLock explora falhas de comportamento do usuário e permissões legítimas do sistema Android. Sua infecção costuma ocorrer por meio de droppers, aplicativos aparentemente inofensivos que carregam o código malicioso em segundo plano após a instalação.

Esses aplicativos são distribuídos fora da Google Play Store, geralmente em sites maliciosos, anúncios enganosos ou páginas que imitam serviços populares. O usuário é induzido a instalar um APK manualmente, muitas vezes acreditando tratar-se de uma atualização, um aplicativo premium gratuito ou um recurso exclusivo.

Uma vez instalado, o dropper faz o download do payload principal do locker DroidLock, iniciando a cadeia de ataque. Esse método dificulta a detecção inicial e reduz a chance de bloqueio imediato por soluções básicas de segurança.

Mecanismo de ataque: abusando de permissões críticas

O sucesso do malware DroidLock está diretamente ligado ao abuso de permissões sensíveis do Android, especialmente os Serviços de Acessibilidade e o Administrador do Dispositivo. Essas permissões existem para funções legítimas, como auxiliar usuários com deficiência ou permitir o gerenciamento corporativo de aparelhos, mas nas mãos erradas se tornam extremamente perigosas.

Ao solicitar acesso aos Serviços de Acessibilidade, o malware consegue observar interações na tela, simular toques, clicar em botões e até navegar pelo sistema como se fosse o próprio usuário. Isso permite que ele aprove permissões adicionais automaticamente e contorne tentativas de remoção.

Já o privilégio de Administrador do Dispositivo concede ao DroidLock poderes ainda mais críticos. Com esse acesso, o malware pode bloquear a tela, alterar métodos de desbloqueio, redefinir senhas e até executar comandos para apagar dados, caso o usuário tente reagir.

Esse conjunto de permissões transforma o ataque em algo silencioso e progressivo. O usuário muitas vezes só percebe que algo está errado quando já perdeu completamente o controle do celular, momento em que o pedido de resgate aparece na tela.

Controle total e roubo do padrão de desbloqueio

Um dos aspectos mais sofisticados do malware DroidLock é o uso de VNC, uma tecnologia legítima de acesso remoto. Por meio dela, os operadores do ataque conseguem controlar o dispositivo à distância, em tempo real, como se estivessem segurando o aparelho nas mãos.

Esse controle remoto permite monitorar ações do usuário, modificar configurações e reforçar o bloqueio sempre que necessário. Além disso, o DroidLock aplica uma técnica de sobreposição de tela para roubar o padrão de desbloqueio do Android.

Funciona da seguinte forma: o malware exibe uma tela falsa, visualmente idêntica à interface original de desbloqueio. Quando o usuário desenha o padrão, acreditando estar liberando o aparelho, na verdade está fornecendo a informação diretamente ao malware.

Com o padrão capturado, o DroidLock redefine o bloqueio do sistema, garantindo que apenas os atacantes tenham controle. Esse passo consolida o sequestro do dispositivo e aumenta a pressão psicológica sobre a vítima para pagar o resgate exigido.

Essa combinação de controle remoto via VNC, roubo de credenciais de desbloqueio e abuso de permissões mostra um nível preocupante de profissionalização em campanhas de malware no celular.

Guia de proteção: como evitar o malware DroidLock e outras ameaças

A boa notícia é que, apesar de perigoso, o malware DroidLock explora principalmente falhas de comportamento e não brechas técnicas inevitáveis. Com práticas corretas, é possível reduzir drasticamente o risco de infecção. A seguir, um checklist prático e acessível para usuários de Android de todos os níveis.

Priorize sempre a instalação de aplicativos pela Google Play Store. Embora não seja perfeita, ela conta com camadas de verificação e análise que bloqueiam a maior parte das ameaças conhecidas. Evite baixar APKs de sites desconhecidos ou links enviados por anúncios e mensagens.

Desconfie de aplicativos que pedem permissões excessivas, especialmente acesso aos Serviços de Acessibilidade sem uma justificativa clara. Um jogo simples, um wallpaper ou um leitor de PDF não precisam desse tipo de privilégio.

Verifique cuidadosamente pedidos de Administrador do Dispositivo. Essa permissão só deve ser concedida a apps de segurança, gerenciamento corporativo ou ferramentas claramente confiáveis. Conceder esse acesso a aplicativos desconhecidos é abrir mão do controle do aparelho.

Mantenha o Google Play Protect ativado e funcional. Ele analisa aplicativos instalados, mesmo fora da loja oficial, e pode alertar sobre comportamentos suspeitos relacionados a malware no celular.

Atualize regularmente o sistema Android e os aplicativos. Correções de segurança fecham brechas que podem ser exploradas por variantes futuras de ransomware Android e outros tipos de código malicioso.

Use uma solução confiável de segurança móvel, com capacidade de detectar comportamento anômalo e bloquear tentativas de abuso de permissões. Esse tipo de ferramenta agrega uma camada extra de proteção além das defesas nativas do sistema.

Por fim, fique atento a comportamentos estranhos, como pedidos repetidos de permissão, telas que surgem do nada ou lentidão repentina após instalar um app. Esses sinais podem indicar a presença de um locker DroidLock ou ameaça semelhante.

Conclusão e o futuro da segurança móvel

O malware DroidLock deixa claro que ataques a dispositivos móveis estão cada vez mais focados em engenharia social e no uso indevido de recursos legítimos do sistema. Ao transformar permissões úteis em armas, esse tipo de ameaça consegue resultados devastadores sem recorrer a técnicas extremamente complexas.

O impacto vai além do bloqueio do aparelho. Há risco de exposição de dados pessoais, credenciais e informações sensíveis que podem ser reutilizadas em outros ataques. Por isso, a conscientização do usuário se torna tão importante quanto qualquer tecnologia de defesa.

Compartilhar informações sobre novas ameaças, revisar permissões periodicamente e adotar hábitos mais criteriosos no uso do Android são atitudes fundamentais para fortalecer a segurança móvel. Em um ambiente cada vez mais conectado, proteger o celular é proteger toda a sua vida digital.