A espionagem cibernética chinesa, antes marcada por ações sigilosas e rastros invisíveis no ciberespaço, está entrando em um novo e inquietante estágio: o da formalização e institucionalização. A recente descoberta de que empresas ligadas ao grupo hacker Silk Typhoon (Hafnium) registraram patentes oficiais para ferramentas de ataque mostra como as operações de espionagem patrocinadas pelo Estado estão sendo moldadas como verdadeiros negócios tecnológicos.

O que antes era restrito a operações secretas de inteligência agora passa a fazer parte de um ecossistema quase corporativo, onde empresas contratadas pelo governo chinês criam, mantêm e protegem legalmente suas criações de espionagem. Este artigo analisa os dados revelados pela empresa de segurança SentinelOne, destrincha o envolvimento de empresas como a Shanghai Firetech e discute como esse novo modelo impacta o cenário global de segurança digital.

A situação vai muito além da violação da ética cibernética: ela revela uma engrenagem sofisticada de cooptação estatal, negação plausível e avanço tecnológico, especialmente após ataques históricos como o da vulnerabilidade ProxyLogon no Microsoft Exchange, em 2021.

Quem é o Silk Typhoon (Hafnium)? Relembrando o ataque ao Microsoft Exchange

O Silk Typhoon, também conhecido como Hafnium, é um dos mais notórios grupos de espionagem digital ligados ao governo chinês. Atribuído ao Ministério da Segurança do Estado (MSS), o grupo ganhou fama internacional após o ataque massivo ao Microsoft Exchange Server em 2021, explorando a falha conhecida como ProxyLogon.

O ataque comprometeu mais de 250 mil servidores em todo o mundo, incluindo sistemas governamentais, universidades, ONGs e empresas privadas. O objetivo principal era o roubo de dados confidenciais por meio da exploração de vulnerabilidades zero-day, o que deu ao grupo acesso remoto irrestrito a e-mails e sistemas internos.

Desde então, o Hafnium passou a ser monitorado como um agente de ameaça avançada persistente (APT), combinando técnicas sofisticadas com forte apoio logístico e institucional vindo do Estado chinês.

A conexão revelada: De hackers a empresas com patentes

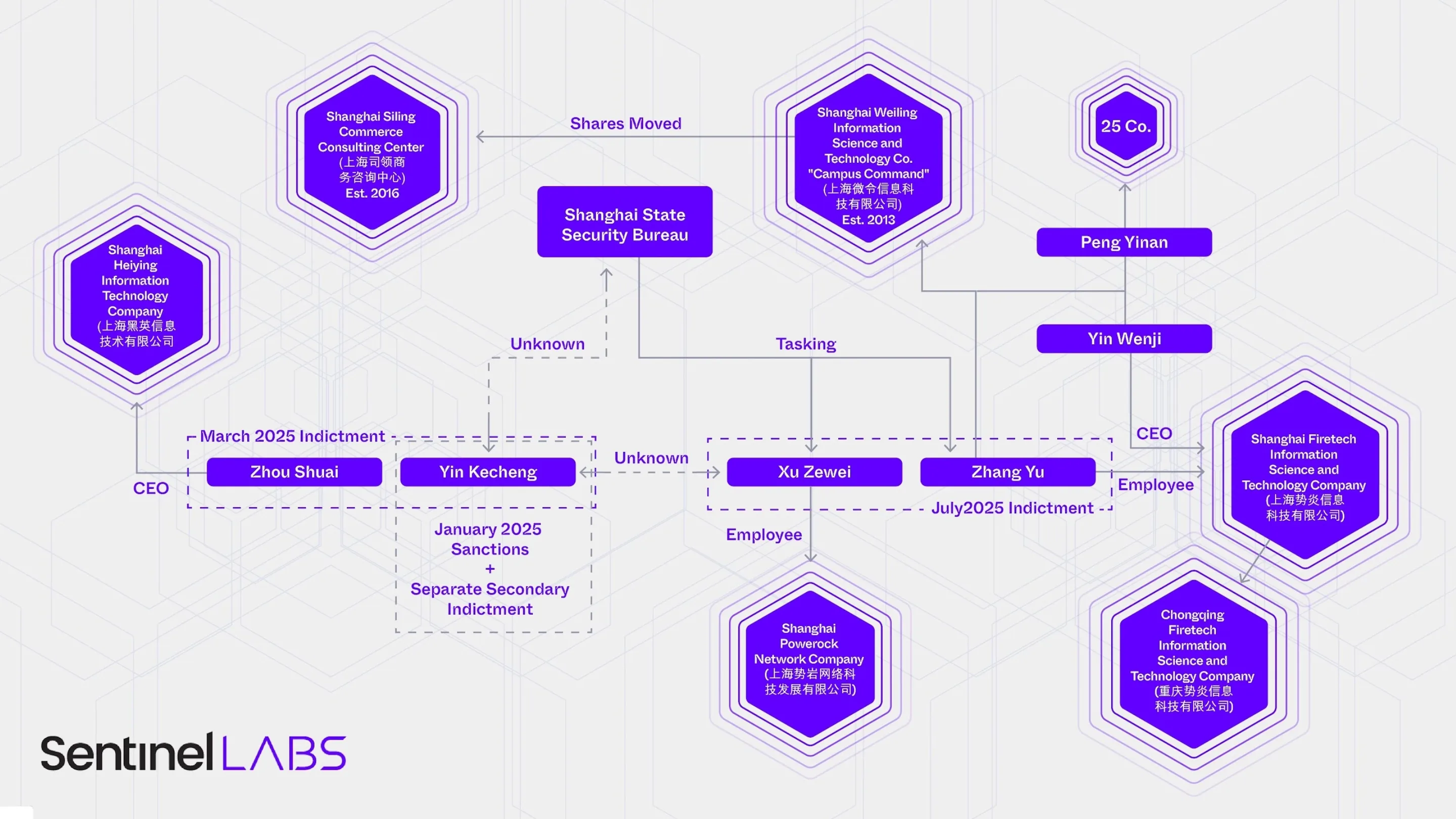

A investigação da SentinelOne revelou que os integrantes do grupo Hafnium estão por trás de empresas formalmente registradas na China, que desenvolvem e patentearam ferramentas de ciberataque. Entre os nomes citados pelo Departamento de Justiça dos Estados Unidos (DoJ) estão Xu Zewei e Zhang Yu, acusados de atuar como intermediários entre o Estado chinês e os operadores dos ataques.

Esses indivíduos têm vínculos diretos com empresas como a Shanghai Powerock e a Shanghai Firetech, que, embora operem como empresas privadas, na prática funcionam como braços operacionais do MSS. Essas organizações servem como “fachadas legais”, assumindo contratos públicos e projetos de desenvolvimento de software que, na verdade, têm aplicações diretas na espionagem cibernética.

O ponto mais alarmante: muitas dessas empresas registraram patentes técnicas associadas a ferramentas usadas em operações de ataque digital, indicando que não apenas desenvolvem essas tecnologias, como também buscam protegê-las legalmente, como se fossem produtos comerciais legítimos.

O que as patentes revelam? As ferramentas da espionagem industrializada

As patentes registradas por empresas como a Shanghai Firetech mostram o quão avançadas e específicas são as ferramentas utilizadas pelo Silk Typhoon. Elas revelam um arsenal cuidadosamente desenvolvido, com aplicações que vão desde a invasão de sistemas até a análise forense de dispositivos comprometidos.

Ferramentas de intrusão e coleta de dados

Uma das tecnologias patenteadas envolve métodos para coleta de dados criptografados diretamente de endpoints. Isso significa que, mesmo em ambientes protegidos, os atacantes são capazes de interceptar e extrair informações sensíveis, incluindo senhas, registros de navegação, mensagens e documentos, antes da criptografia ou após o desbloqueio em tempo real.

Esse tipo de ferramenta é extremamente perigoso, pois dribla a proteção oferecida por sistemas de criptografia tradicionais e tem como alvo específico ambientes corporativos e governamentais.

Análise forense e acesso a dispositivos específicos

Outras patentes detalham recursos voltados para a análise forense de dispositivos Apple, com técnicas capazes de contornar o bloqueio do sistema iOS. Além disso, ferramentas que possibilitam o acesso remoto a roteadores domésticos e dispositivos de Internet das Coisas (IoT) também estão entre os registros.

Essa abordagem amplia significativamente a superfície de ataque, permitindo ao grupo monitorar, controlar e até transformar dispositivos domésticos em pontos de coleta de dados ou nós de ataque distribuído (DDoS).

O ecossistema de contratação chinês: Como funciona essa rede?

A estrutura por trás da espionagem cibernética chinesa funciona como um verdadeiro ecossistema de outsourcing, onde o Ministério da Segurança do Estado (MSS) terceiriza atividades para empresas privadas altamente especializadas.

O MSS, através de escritórios regionais como o Serviço de Segurança do Estado de Shanghai (SSSB), firma contratos com organizações como a Shanghai Firetech para o desenvolvimento de ferramentas, realização de testes e execução direta de operações de intrusão.

Esse modelo traz várias vantagens estratégicas:

- Negação plausível: Se algo vier à tona, o Estado pode alegar que se tratava de uma ação de empresas privadas, não oficial.

- Agilidade operacional: Empresas privadas não precisam seguir a mesma burocracia estatal.

- Especialização técnica: Ao contratar engenheiros e pesquisadores civis, o MSS acessa um pool de talentos altamente capacitado, capaz de desenvolver ferramentas de nível industrial.

Com isso, a espionagem digital deixa de ser um esforço pontual para se tornar uma operação contínua, escalável e institucionalizada.

Conclusão: O que muda com a formalização do ciberataque?

A revelação de que hackers do grupo Silk Typhoon (Hafnium) agora patenteiam suas ferramentas de espionagem marca um ponto de virada no cenário da cibersegurança global. Não estamos mais lidando com simples grupos de hackers operando nas sombras, mas sim com um complexo digital-industrial sustentado por financiamento estatal, estrutura legal e proteção institucional.

Essa mudança exige uma nova mentalidade por parte de profissionais de segurança, administradores de sistemas e formuladores de políticas públicas: os ataques cibernéticos de hoje são planejados com o rigor de produtos comerciais, testados em ambientes controlados e executados com precisão militar.

Em um mundo onde a espionagem se legaliza por meio de patentes e contratos corporativos, é essencial manter-se informado, fortalecer camadas de defesa e tratar a segurança cibernética como questão de soberania e estratégia geopolítica.

A era do ciberataque industrializado já começou.