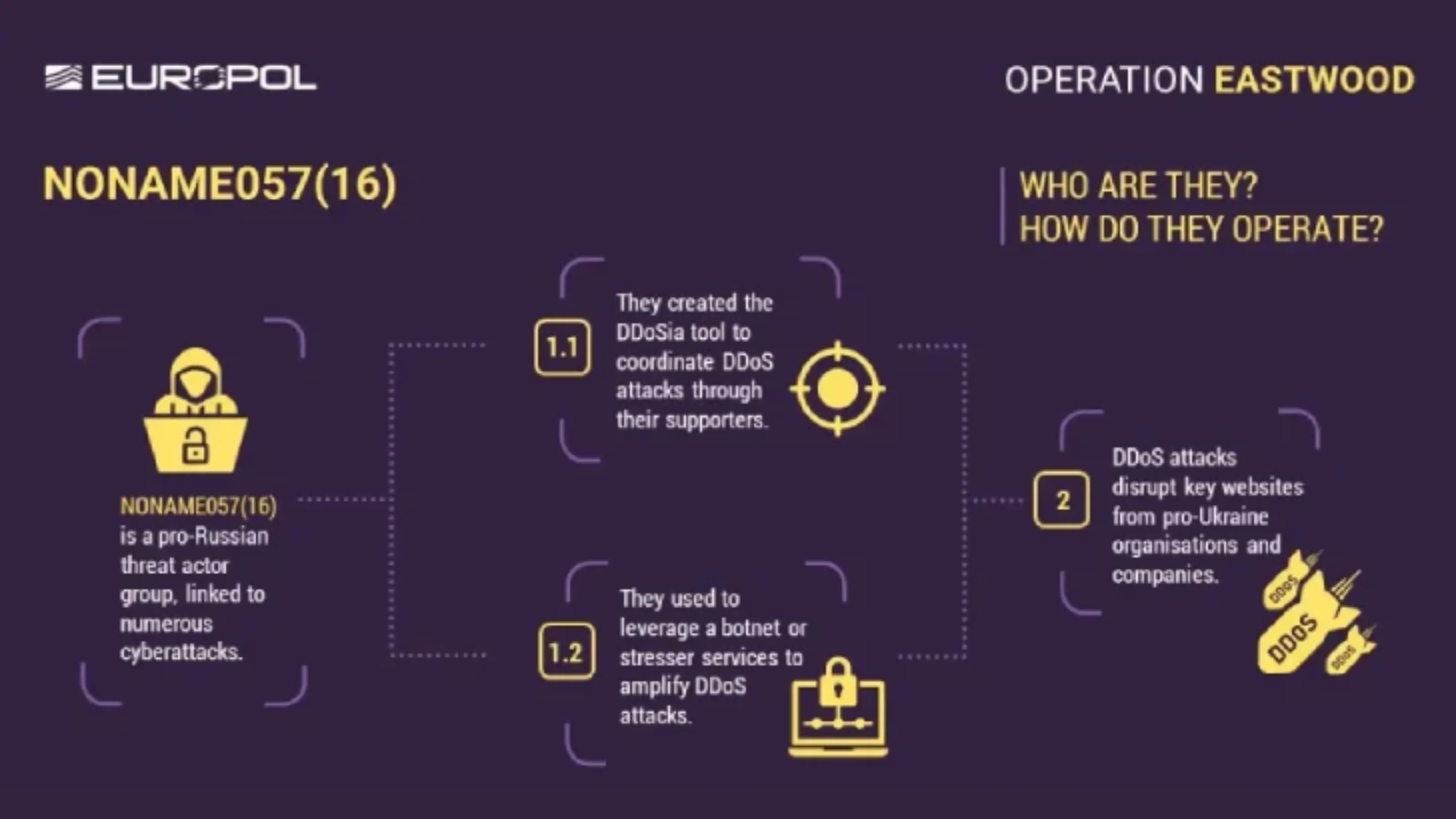

Em uma operação internacional coordenada pela Europol, autoridades de diversos países desmantelaram a infraestrutura do grupo hacktivista pró-Rússia NoName057(16), um dos coletivos mais ativos no cenário da guerra cibernética desde o início da invasão da Ucrânia. A ação, batizada de Operação Eastwood, representa um golpe significativo contra a atuação coordenada de cibercriminosos com motivação política.

A ofensiva resultou em prisões, buscas e derrubada de servidores utilizados nas campanhas de ataques digitais do grupo. O NoName057(16) vinha utilizando a ferramenta DDoSia para orquestrar ataques de negação de serviço contra alvos estratégicos, enquanto fomentava uma base de colaboradores por meio de uma “gamificação do cibercrime”, com recompensas e rankings para voluntários.

Este artigo analisa quem é o grupo NoName057(16), como ele operava, os desdobramentos da Operação Eastwood e o impacto dessa ação no equilíbrio da cibersegurança global.

O que foi a Operação Eastwood?

Entre os dias 14 e 17 de julho de 2025, a Operação Eastwood mobilizou forças de segurança e autoridades judiciais de países como França, Alemanha, Holanda, Dinamarca, Espanha e Estados Unidos, com a coordenação da Europol, Eurojust e a Polícia Federal da Ucrânia.

A operação resultou em:

- Prisões na França e na Espanha de dois indivíduos diretamente ligados às operações do grupo;

- Mandados de busca e apreensão em residências na Ucrânia, Holanda e Polônia;

- Desativação de servidores e infraestruturas digitais utilizadas para coordenar e lançar ataques;

- Mandados de prisão europeus emitidos contra cinco cidadãos russos;

- Mais de 1.000 notificações a indivíduos envolvidos com a operação do DDoSia.

As investigações revelaram que o grupo mantinha uma rede distribuída e descentralizada de infraestrutura e comunicação, exigindo ação coordenada para desmantelar os diferentes pontos de controle e apoio técnico.

Quem é o grupo NoName057(16)?

O NoName057(16) surgiu em março de 2022, logo após o início da invasão russa à Ucrânia. Desde então, tornou-se um dos grupos hacktivistas pró-Kremlin mais ativos, promovendo ataques cibernéticos com motivação política contra instituições públicas, bancos, empresas de energia e telecomunicações, principalmente em países aliados da Ucrânia.

Com forte presença em plataformas como Telegram e GitHub, o coletivo adotava uma retórica nacionalista e antiocidental, usando memes, campanhas digitais e ataques coordenados para desestabilizar governos e serviços essenciais. A base de apoio incluía mais de 4.000 colaboradores voluntários, além de uma botnet própria usada para amplificar os ataques.

DDoSia e a gamificação do cibercrime: a arma do NoName057(16)

O principal instrumento de ataque do grupo era o DDoSia, uma ferramenta que permitia a qualquer pessoa com conexão à internet participar de ataques DDoS (Distributed Denial of Service), que consistem em sobrecarregar os servidores de um alvo com tráfego falso, tornando serviços indisponíveis.

O diferencial do DDoSia era seu modelo de gamificação. Os voluntários podiam:

- Ganhar criptomoedas com base em sua participação e sucesso dos ataques;

- Subir em rankings públicos, aumentando seu status dentro da comunidade;

- Receber insígnias e títulos virtuais, criando um ambiente competitivo e motivador.

Esse sistema de “recompensas” foi essencial para manter o engajamento de jovens simpatizantes da ideologia do grupo e ampliar o alcance dos ataques sem a necessidade de uma estrutura hierárquica tradicional.

Os rostos por trás dos ataques: os mais procurados da UE

A Europol divulgou os nomes e pseudônimos de cinco cidadãos russos colocados na lista dos mais procurados da União Europeia, suspeitos de envolvimento direto com a criação, manutenção e operação do DDoSia:

- DaZBastaDraw

- s3rmax

- olechochek

- Ddosator3000

- ponyaska

Além deles, um sexto nome recebeu atenção especial: Mihail Burlakov, conhecido como darkklogo, acusado de ser um dos líderes técnicos e desenvolvedor-chave do DDoSia. Ele é apontado como membro central da coordenação de ataques, com participação ativa nas decisões estratégicas do grupo.

As autoridades europeias estão trabalhando para divulgar os perfis públicos dos suspeitos, tornando-os alvos prioritários em mandados de captura internacional.

O impacto e o futuro do hacktivismo no conflito

O desmantelamento do NoName057(16) representa um marco simbólico e estratégico no combate ao hacktivismo com motivação geopolítica. Embora não encerre a atuação de grupos semelhantes, ele demonstra a capacidade de cooperação internacional entre agências de segurança para rastrear, desestabilizar e desmontar redes cibercriminosas sofisticadas.

No entanto, o vácuo deixado pelo NoName057(16) pode ser preenchido por outros grupos pró-Rússia emergentes, como o Z-Pentest e o Dark Engine, que também já demonstraram capacidade de realizar ataques coordenados contra infraestruturas críticas, como sistemas de energia, transporte e saúde.

Especialistas alertam que a tendência atual no conflito cibernético é a escalada da agressividade e sofisticação dos ataques, com foco crescente em infraestruturas críticas e menor dependência de ataques simples como DDoS. A repressão contra um grupo não elimina a ameaça, mas pode dificultar a organização e cooptação de novos integrantes.

Conclusão: uma vitória significativa na guerra cibernética

A Operação Eastwood representa uma vitória importante para a cibersegurança global. O desmantelamento do grupo NoName057(16) envia uma mensagem clara de que ações coordenadas e baseadas em cooperação internacional são eficazes para conter o avanço do cibercrime com motivações ideológicas.

Mais do que desativar servidores ou prender operadores, esta ação expõe as vulnerabilidades de estruturas descentralizadas e enfraquece a narrativa impune que muitos desses grupos cultivam online.

O que você acha? Ações como essa são eficazes para conter a guerra cibernética? Deixe sua opinião nos comentários.