A gangue de cibercriminosos Evil Corp agora passou a implantar o ransomware LockBit nas redes dos alvos. A mudança é para evitar sanções impostas pelo Escritório de Controle de Ativos Estrangeiros (OFAC) do Departamento do Tesouro dos EUA.

Gangue Evil Corp

A Evil Corp está ativa desde 2007 e é conhecida por empurrar o malware Dridex e depois mudar para o “negócio” de ransomware. Ela começou com o ransomware Locky e, em seguida, implantou sua própria linhagem de ransomware conhecida como BitPaymer até 2019.

Desde que os EUA os sancionaram em dezembro de 2019 por usar o Dridex para causar mais de US$ 100 milhões (quase R4 480 milhões) em danos financeiros, o grupo passou a instalar seu novo ransomware WastedLocker em junho de 2020. E, em março de 2021, a Evil Corp mudou para outra variedade conhecida como Hades ransomware, uma variante de 64 bits do WastedLocker atualizada com ofuscação de código adicional e pequenas alterações de recursos.

Desde então, os agentes de ameaças também personificaram o grupo de hackers PayloadBin e usaram outras variedades de ransomware conhecidas como Macaw Locker e Phoenix CryptoLocker. Agora, a bola da vez é o LockBit

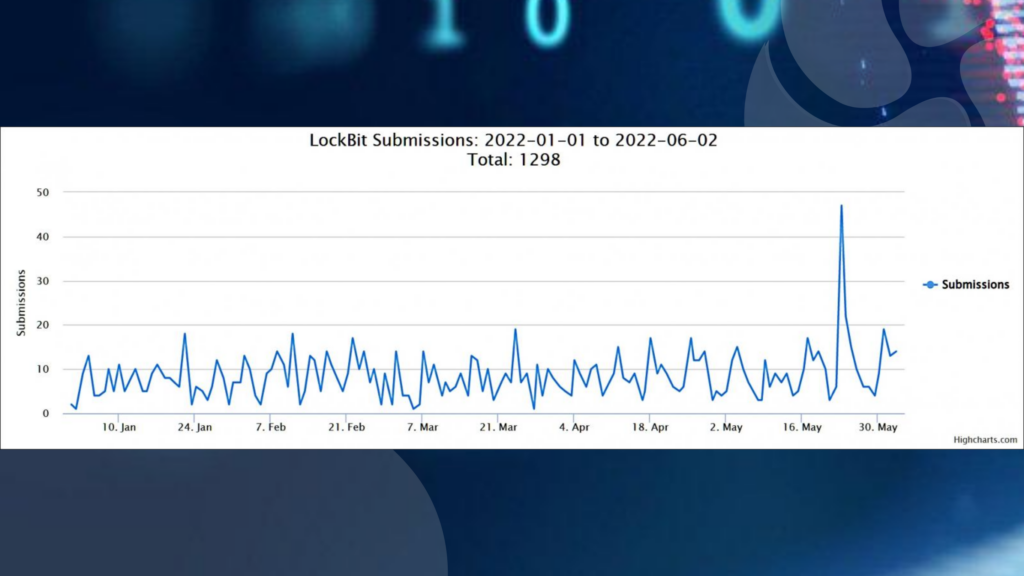

O LockBit

A gangue de crimes cibernéticos agora fez outra tentativa de se distanciar das ferramentas conhecidas para permitir que as vítimas paguem resgates sem enfrentar os riscos associados à violação dos regulamentos da OFAC.

Um cluster de atividades rastreado pela empresa Mandiant como UNC2165 (anteriormente implantando o ransomware Hades e vinculado à Evil Corp) agora está implantando o ransomware como um afiliado da LockBit. “O uso deste RaaS permitiria que o UNC2165 se misturasse a outros afiliados, exigindo visibilidade nos estágios anteriores do ciclo de vida do ataque para atribuir adequadamente a atividade, em comparação com operações anteriores que podem ter sido atribuídas com base no uso de um ransomware exclusivo”, disse Mandiant.

“Além disso, as frequentes atualizações de código e rebranding do HADES exigiram recursos de desenvolvimento e é plausível que o UNC2165 tenha visto o uso do LOCKBIT como uma escolha mais econômica.”

A empresa aponta ainda que, outra teoria é que uma mudança para as ferramentas maliciosas de outros pode fornecer à Evil Corp recursos gratuitos suficientes para desenvolver uma nova variedade de ransomware do zero, dificultando a conexão dos pesquisadores de segurança com as operações anteriores da gangue.

A Madiante conclui dizendo: “Esperamos que esses atores, assim como outros que são sancionados no futuro, tomem medidas como essas para obscurecer suas identidades, a fim de garantir que não seja um fator limitante para receber pagamentos das vítimas”.

Via: BleepingComputer