Um aumento massivo e repentino de varreduras de rede direcionadas a dispositivos Cisco ASA está chamando a atenção da comunidade de segurança cibernética. Segundo dados recentes, essa onda de atividade pode indicar a iminência de uma nova falha Cisco ASA ainda não divulgada publicamente, elevando o nível de risco para empresas que utilizam esses dispositivos em sua infraestrutura crítica.

De acordo com especialistas, esse tipo de comportamento em larga escala é um claro prenúncio de exploração: atacantes estão testando o terreno e mapeando alvos antes de lançar ataques mais sofisticados. Para agravar a situação, grande parte do tráfego identificado está sendo impulsionado por uma botnet brasileira, destacando o papel ativo do país nesse cenário.

Os dispositivos Cisco ASA são amplamente utilizados em empresas de todos os portes para garantir conectividade e proteger redes corporativas. Isso significa que qualquer vulnerabilidade explorada nesses equipamentos pode abrir portas para ataques devastadores, com impacto sistêmico em diferentes setores.

O que está acontecendo: os dados por trás do alerta

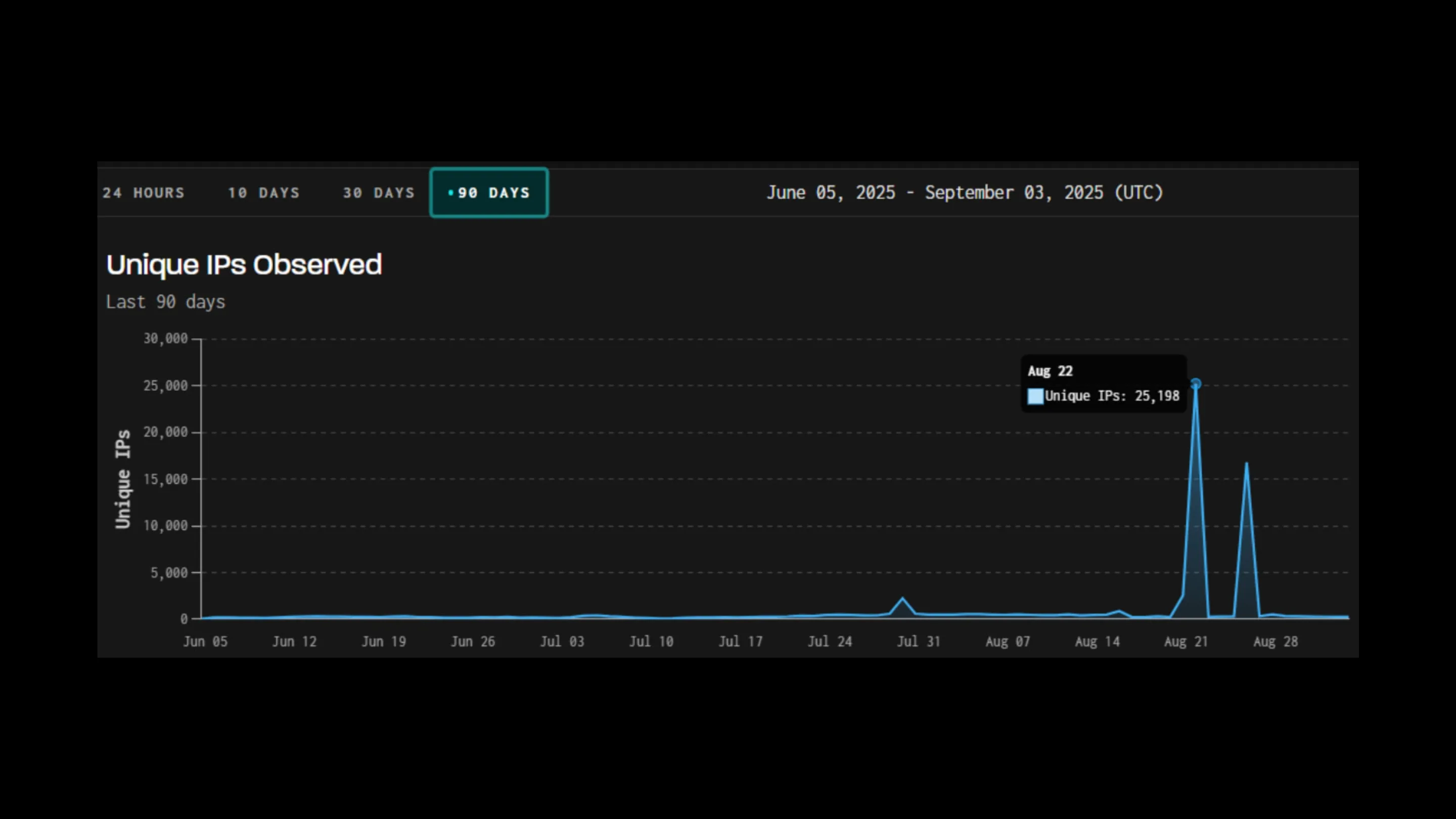

A empresa de inteligência de ameaças GreyNoise identificou, no final de agosto, um pico sem precedentes de varreduras voltadas a portais de login do Cisco ASA e serviços associados, como Telnet e SSH. Mais de 25.000 IPs únicos foram registrados participando dessas sondagens, um volume que foge completamente do padrão.

Um relatório independente do administrador de sistemas conhecido como NadSec – Rat5ak reforça essa constatação. Ele identificou aproximadamente 200.000 tentativas de acesso em apenas 20 horas, todas direcionadas a interfaces ASA. Esse tipo de comportamento em massa não é casual: indica que uma campanha organizada está em andamento.

Por que uma simples varredura é um sinal de alerta

O prenúncio da exploração

Segundo a GreyNoise, 80% das campanhas de varredura em larga escala como essa antecedem a divulgação ou exploração ativa de uma nova vulnerabilidade crítica. Em outras palavras, os atacantes estão “abrindo todas as portas” antes de descobrir qual delas levará ao cofre.

Esse padrão já foi visto em incidentes anteriores envolvendo dispositivos de rede: primeiro, uma onda de sondagens massivas; depois, a publicação de uma prova de conceito (PoC) ou a exploração direta de uma falha. Isso torna o momento atual especialmente delicado.

O papel da botnet brasileira

Outro dado preocupante é que cerca de 80% da segunda onda de ataques veio de uma botnet brasileira, composta por mais de 17.000 IPs. Esse tipo de rede, formada por computadores e servidores comprometidos que atuam como “zumbis”, é usada para escala e persistência em campanhas maliciosas.

A presença de uma botnet brasileira Cisco não apenas amplia a força do ataque, como também coloca o Brasil no radar de investigações globais de cibersegurança. Isso demonstra que a infraestrutura local está sendo explorada por criminosos para alimentar operações internacionais.

Como proteger seus sistemas contra a potencial falha Cisco ASA

Diante desse cenário, administradores de sistemas e profissionais de segurança precisam agir de forma proativa. Algumas medidas práticas podem reduzir significativamente os riscos.

Mantenha tudo atualizado

A primeira recomendação é clara: aplique imediatamente as atualizações de segurança da Cisco. Essas correções visam falhas já conhecidas, e manter os dispositivos desatualizados é um convite aberto para exploração. Mesmo que a possível nova vulnerabilidade ainda não esteja documentada, eliminar brechas anteriores é crucial.

Reforce o acesso remoto

A autenticação multifator (MFA) deve ser obrigatória para qualquer login remoto em dispositivos Cisco ASA. Esse mecanismo adiciona uma segunda camada de segurança além da senha, como um token de aplicativo ou SMS. Assim, mesmo que credenciais sejam comprometidas, os invasores terão mais dificuldade em acessá-los.

Reduza a exposição direta à internet

Interfaces de gerenciamento, como /+CSCOE+/logon.html, WebVPN, Telnet e SSH, não devem ser expostas diretamente à internet. Em vez disso, utilize VPNs seguras, proxies reversos ou gateways de acesso. Essa abordagem reduz a superfície de ataque e dificulta que varreduras automatizadas encontrem pontos vulneráveis.

Seja proativo no monitoramento

Ferramentas de monitoramento devem ser configuradas para identificar e bloquear rapidamente comportamentos suspeitos. É recomendável que administradores consultem e implementem os indicadores de comprometimento (IoCs) fornecidos pela GreyNoise e por pesquisadores como Rat5ak. Bloquear IPs já identificados como maliciosos pode mitigar ataques antes mesmo que eles se tornem críticos.

Conclusão: não espere para agir

O cenário atual é claro: uma campanha de scans em massa contra dispositivos Cisco ASA está em curso, com indícios fortes de que se trata de uma preparação para explorar uma vulnerabilidade ainda não revelada. O envolvimento expressivo de uma botnet brasileira só reforça a gravidade e a urgência do momento.

A recomendação não poderia ser mais direta: revise imediatamente a configuração de segurança dos seus dispositivos Cisco ASA. A hora de agir é agora — antes que a vulnerabilidade seja tornada pública e explorada em larga escala.