Uma falha no Microsoft Entra ID expôs um dos maiores riscos de segurança já registrados no ecossistema da empresa. A vulnerabilidade, identificada como CVE-2025-55241, poderia ter permitido que invasores assumissem o controle total de qualquer conta corporativa registrada no serviço — um cenário que colocava em risco desde pequenas empresas até gigantes globais que dependem da plataforma para gerenciar suas identidades digitais.

No centro do problema estavam os tokens de ator, elementos legados que permaneceram ativos no sistema por anos e que, combinados a uma falha de validação em uma API obsoleta do Azure AD Graph, abriram caminho para um possível sequestro silencioso de locatários inteiros.

Este artigo detalha como a vulnerabilidade funcionava, o impacto devastador que poderia gerar e a resposta da Microsoft para neutralizar a ameaça. A análise reforça a importância de compreender e eliminar dívidas técnicas na nuvem, que mesmo em grandes corporações, podem se tornar portas abertas para ataques catastróficos.

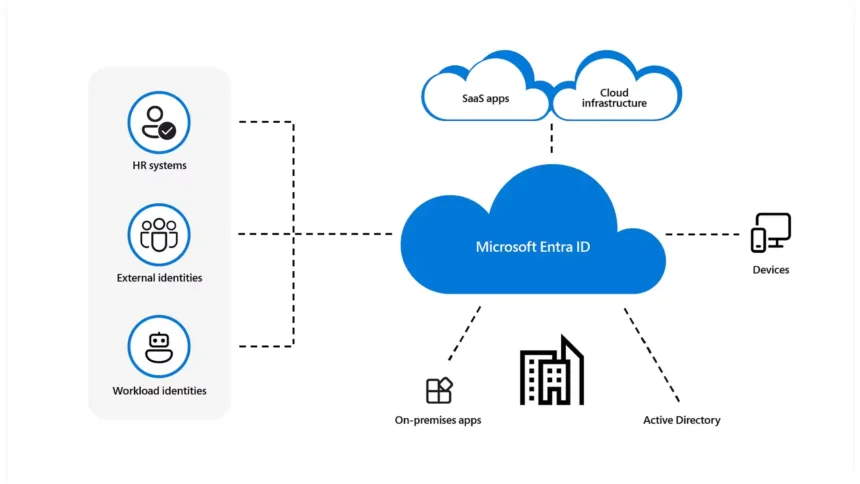

O que é o Microsoft Entra ID e por que isso é tão grave?

O Microsoft Entra ID é a evolução do antigo Azure Active Directory (Azure AD), serviço de gestão de identidade e acesso (IAM) usado por milhões de organizações no mundo. Ele é o ponto central para autenticação em soluções como Microsoft 365, Azure e aplicativos corporativos integrados.

Na prática, isso significa que qualquer falha nesse sistema tem um efeito em cascata. Se um atacante consegue comprometer o Entra ID, ele pode não apenas roubar credenciais, mas também controlar fluxos de autenticação, acessar dados corporativos críticos e assumir funções administrativas.

É justamente por isso que a falha CVE-2025-55241 é considerada tão grave: ela poderia permitir um sequestro total de locatários Microsoft, algo que ultrapassa ataques comuns de phishing ou exploração de credenciais expostas.

A anatomia do ataque: entendendo os ‘tokens de ator’ e a API vulnerável

O elo fraco: os perigosos ‘tokens de ator’ legados

Os tokens de ator são uma herança de um serviço antigo da Microsoft chamado Access Control Service (ACS). Criados para permitir cenários de autenticação entre diferentes serviços, esses tokens possuíam características que hoje seriam inaceitáveis do ponto de vista de segurança:

- Não eram assinados, o que os tornava facilmente forjáveis.

- Tinham validade de 24 horas, sem qualquer possibilidade de revogação manual.

- Não geravam registros de emissão, impossibilitando auditoria adequada.

Em resumo, esses tokens eram um passaporte invisível para qualquer atacante que conseguisse manipulá-los.

A porta aberta: a falha de validação na API Graph do Azure AD (CVE-2025-55241)

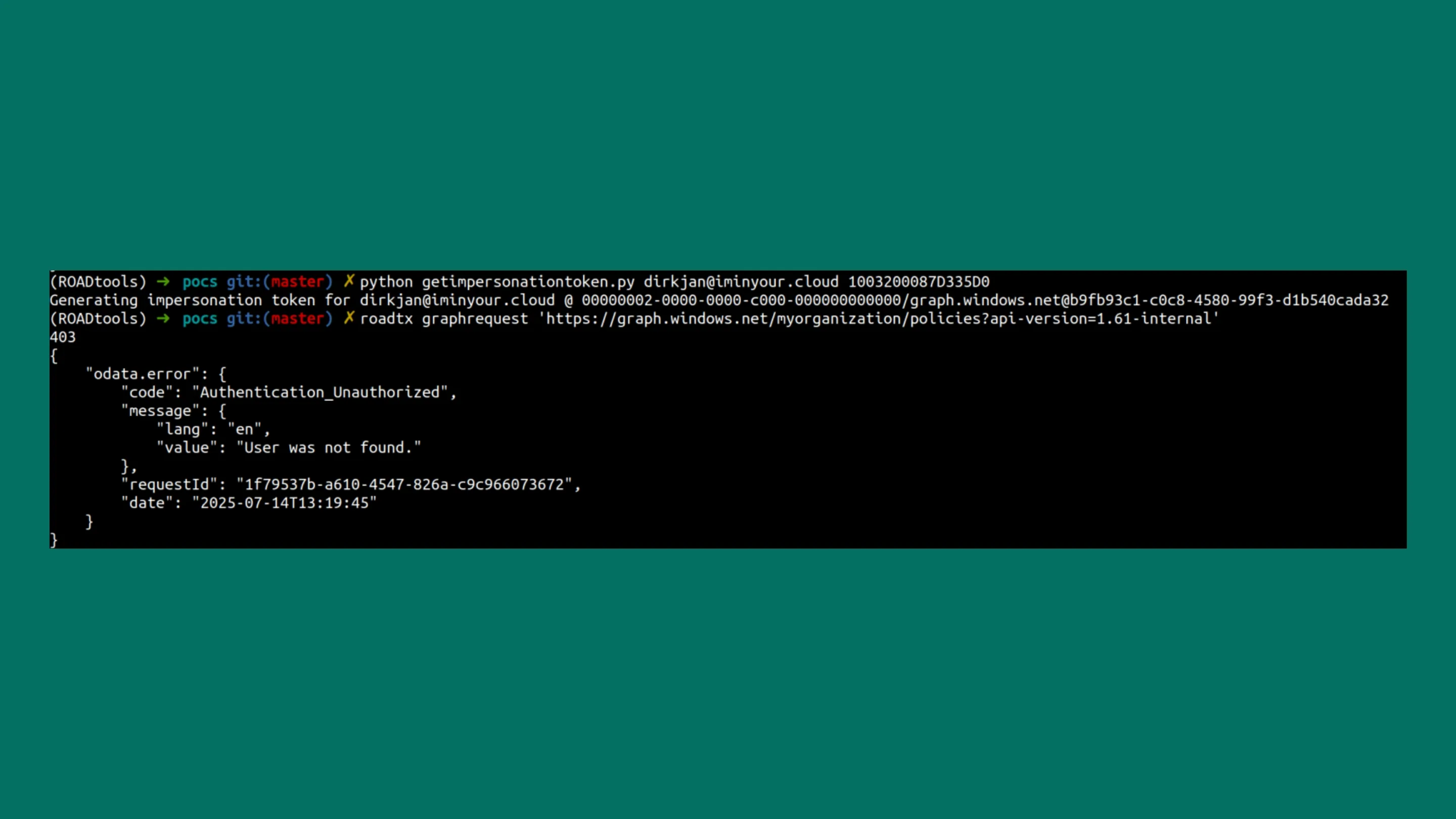

O pesquisador de segurança Dirk-jan Mollema descobriu que a API legada do Azure AD Graph — em processo de descontinuação — não validava corretamente o tenant ID presente em um token de ator.

Na prática, isso permitia que um token emitido em um locatário controlado pelo invasor fosse aceito como válido em qualquer outro locatário Microsoft Entra ID, bastando que o atacante conhecesse alguns identificadores públicos da vítima.

Esse comportamento equivocado criou o cenário perfeito para uma escalada de privilégios devastadora.

Passo a passo: como um invasor poderia assumir o controle total

O funcionamento do ataque pode ser descrito em quatro etapas principais:

- Criação de um token em ambiente controlado

O invasor gera um token de ator em um locatário que ele controla, aproveitando-se do serviço legado. - Identificação de um locatário alvo

O atacante obtém o ID do locatário da vítima, informação que pode ser coletada por meio de registros públicos ou ferramentas de enumeração. - Obtenção do netId de um usuário

Com acesso ao identificador netId de qualquer usuário dentro do locatário alvo, o invasor passa a se autenticar como esse indivíduo. - Escalada até Administrador Global

Após se infiltrar como um usuário legítimo, o atacante poderia escalar privilégios até se tornar um Administrador Global, conquistando acesso irrestrito a todos os recursos do locatário.

O aspecto mais preocupante é que as etapas iniciais do ataque não deixavam rastros nos logs do locatário vítima, tornando a detecção praticamente impossível até que fosse tarde demais.

A resposta da Microsoft e o fim de uma era para a API legada

Assim que foi notificada da falha por relato responsável, a Microsoft agiu de forma rápida para corrigir a vulnerabilidade. A empresa invalidou o uso dos tokens de ator na API Graph do Azure AD e reforçou a comunicação sobre a descontinuação definitiva desse serviço.

Vale lembrar que a API Graph do Azure AD já estava em processo de substituição pela Microsoft Graph API, considerada mais moderna e segura. O incidente acelerou a transição, reforçando a mensagem de que sistemas legados não podem permanecer ativos indefinidamente em infraestruturas críticas.

Conclusão: lições aprendidas sobre a dívida técnica na nuvem

A CVE-2025-55241 é um lembrete poderoso de como dívidas técnicas podem gerar vulnerabilidades catastróficas. Componentes obsoletos, mesmo esquecidos dentro de grandes plataformas, podem ser explorados por atacantes determinados e causar prejuízos massivos.

Para as empresas, a lição é clara: revisar ambientes de nuvem em busca de dependências antigas, eliminar integrações com serviços descontinuados e priorizar a migração para tecnologias modernas e seguras.

A segurança digital não depende apenas de patches rápidos, mas também da consciência estratégica de eliminar riscos herdados. O caso da falha no Microsoft Entra ID mostra que, na nuvem, o passado pode ser tão perigoso quanto o futuro.