Recentemente, foi descoberta uma falha de segurança zero-day no popular software de compressão WinRAR que está sendo ativamente explorada por hackers. Conhecida como CVE-2025-8088, essa vulnerabilidade permite que atacantes maliciosos instalem malware em sistemas vulneráveis, colocando milhões de usuários em risco. Neste artigo, vamos explicar o que essa falha implica, quem são os responsáveis pelos ataques, como ela funciona e, mais importante, como você pode se proteger agora mesmo.

A falha CVE-2025-8088 está sendo explorada pelo grupo hacker RomCom, um nome que já está associado a diversas campanhas de ciberespionagem. Se você usa WinRAR, é essencial que tome medidas imediatas para se proteger. Vamos entender como essa vulnerabilidade funciona e o que você pode fazer para evitar se tornar uma vítima.

O que é a vulnerabilidade CVE-2025-8088 no WinRAR?

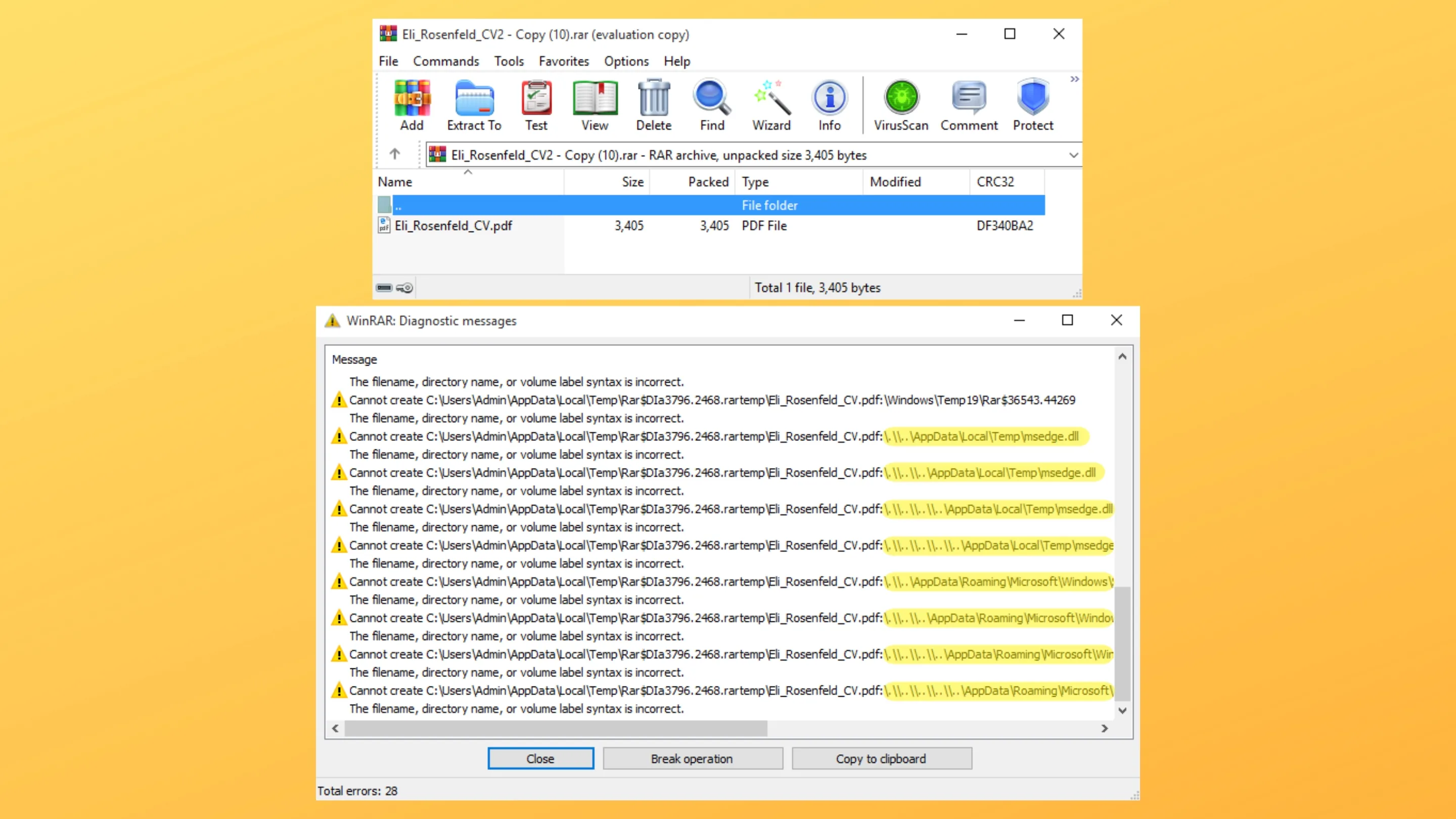

Imagem: ESET

A falha CVE-2025-8088 no WinRAR é uma vulnerabilidade de travessia de caminho (path traversal). Isso significa que um invasor pode criar um arquivo .RAR malicioso, que, ao ser descompactado, extrai arquivos para locais inesperados do sistema do usuário, como a pasta de inicialização do Windows. Esses arquivos podem incluir DLLs e atalhos (.LNK) maliciosos, permitindo que o atacante execute código no computador da vítima.

Essa falha foi corrigida na versão WinRAR 7.13, por isso é crucial que todos os usuários atualizem para essa versão para garantir a segurança de seus sistemas.

RomCom: O grupo hacker por trás da exploração

O grupo hacker RomCom (também conhecido como Storm-0978 ou Tropical Scorpius) é o responsável por explorar a falha CVE-2025-8088. Esse grupo, originário da Rússia, tem um histórico de ataques cibernéticos voltados para ciberespionagem, principalmente visando organizações governamentais e corporativas. O RomCom é conhecido por explorar vulnerabilidades de dia zero, como essa no WinRAR, para distribuir malware sofisticado e furtivo.

Além da exploração dessa falha, o grupo já utilizou diversas técnicas para ocultar suas atividades, tornando sua detecção muito mais difícil. É por isso que a ameaça representada pelo RomCom é tão séria e requer atenção imediata.

Análise técnica do ataque: Como os hackers se escondem à vista de todos

Usando fluxos de dados alternativos (ADS) para ocultar o perigo

O RomCom utiliza uma técnica sofisticada para esconder malware em Alternate Data Streams (ADS), uma funcionalidade do sistema de arquivos NTFS do Windows. Os ADS permitem que dados sejam armazenados de forma oculta dentro de arquivos aparentemente inofensivos. Esses dados podem conter código malicioso que, ao ser executado, pode comprometer o sistema da vítima.

Essa técnica dificulta a detecção do malware, já que o código malicioso não aparece diretamente no arquivo, mas sim em um fluxo de dados invisível. Esse truque permite que os atacantes passem despercebidos, dificultando a defesa contra o ataque.

A cadeia de infecção passo a passo

O ataque começa quando o usuário recebe um arquivo .RAR aparentemente inofensivo. No entanto, ao descompactá-lo, arquivos maliciosos são extraídos para diretórios do sistema como %TEMP% ou a pasta de Inicialização do Windows. Esses arquivos maliciosos podem incluir DLLs, atalhos (LNK) e outros executáveis que são projetados para executar malware assim que o sistema é reiniciado.

Os malwares específicos distribuídos nesse ataque incluem Agent Mythic, SnipBot e MeltingClaw, todos com capacidades avançadas para furtividade e espionagem. Uma vez que o malware é executado, ele pode roubar dados, instalar backdoors, ou até mesmo controlar remotamente o dispositivo da vítima.

Alerta: Como verificar sua versão e atualizar o WinRAR para se proteger

Para se proteger da vulnerabilidade CVE-2025-8088, é essencial que os usuários atualizem para a versão mais recente do WinRAR. Aqui está um passo a passo simples para garantir que você está protegido:

Passo 1: Verificando a sua versão do WinRAR

- Abra o WinRAR.

- No menu superior, clique em Ajuda.

- Selecione Sobre o WinRAR….

- Verifique a versão do software. Se for inferior a 7.13, sua instalação está vulnerável.

Passo 2: Ação imediata se sua versão for inferior a 7.13

Se você está usando uma versão anterior à 7.13, seu sistema está vulnerável à falha CVE-2025-8088. O WinRAR não possui um mecanismo de atualização automática, portanto, é sua responsabilidade verificar manualmente e atualizar o software.

Passo 3: Baixando e instalando a versão segura

- Acesse o site oficial do WinRAR.

- Baixe a versão mais recente (7.13 ou superior).

- Instale a nova versão sobre a versão antiga, garantindo que seu sistema esteja seguro contra essa ameaça.

Conclusão: Uma lição sobre a importância das atualizações

A falha CVE-2025-8088 no WinRAR é uma ameaça real que está sendo ativamente explorada pelo grupo RomCom. No entanto, a solução é simples: atualize para a versão 7.13 do WinRAR para proteger seu sistema. Este incidente serve como um lembrete importante sobre a necessidade de manter todos os softwares atualizados, especialmente aqueles que lidam com arquivos compactados, que podem ser um vetor para a distribuição de malware.

Portanto, verifique sua versão do WinRAR e atualize agora mesmo. A segurança do seu sistema depende da sua ação!