Recentemente foi relatada que uma falha do GitHub está sendo abusada por agentes de ameaças para distribuir malware usando URLs associados a repositórios da Microsoft, fazendo com que os arquivos pareçam confiáveis. Acontece que o GitLab também é afetado por esse problema e pode sofrer abusos de maneira semelhante. Uma Falha de CDN do GitLab permite hospedagem de malware.

Falha de CDN do GitLab

Embora a maior parte da atividade associada ao malware se baseasse nas URLs do Microsoft GitHub, essa “falha” poderia ser abusada com qualquer repositório público no GitHub ou GitLab, permitindo que os agentes de ameaças criassem iscas muito convincentes.

No sábado, o BleepingComputer relatou como os agentes de ameaças têm abusado dos comentários do GitHub para enviar malware, ao mesmo tempo que fazem parecer que os arquivos maliciosos estão hospedados em repositórios oficiais de código-fonte de organizações confiáveis.

As seguintes URLs, por exemplo, que foram usados no ataque fizeram parecer que esses ZIPs estavam presentes no repositório de código-fonte da Microsoft: https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip; https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip. Após nossa investigação, no entanto, eles descobriram que esses arquivos, que são malware, não foram encontrados em nenhum lugar do repositório de código da Microsoft. Em vez disso, eles existiam no CDN do GitHub e provavelmente foram carregados por um agente de ameaça que abusou do recurso de “comentários” da plataforma.

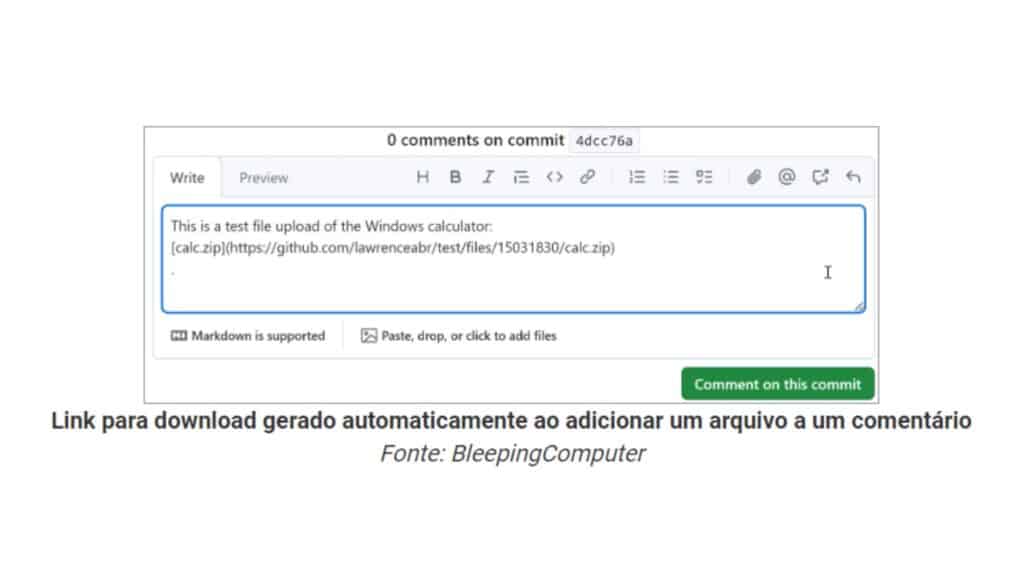

Ao deixar um comentário em um commit ou pull request, um usuário do GitHub pode anexar um arquivo (arquivos, documentos, etc.), que será carregado no CDN do GitHub e associado ao projeto relacionado usando uma URL exclusiva neste formato: https: //www.github.com/{project_user}/{repo_name}/files/{file_id}/{file_name}. Para vídeos e imagens, os arquivos serão armazenados no /assets/caminho.

Em vez de gerar o URL após a publicação de um comentário, o GitHub gera automaticamente o link de download após você adicionar o arquivo a um comentário não salvo, conforme mostrado abaixo. Isso permite que os agentes de ameaças anexem seu malware a qualquer repositório sem que eles saibam.

Mesmo que o comentário nunca seja postado ou excluído posteriormente pelo usuário (ou por um invasor), o link para o arquivo permanece ativo. Sergei Frankoff, do serviço automatizado de análise de malware UNPACME, transmitiu ao vivo sobre esse bug no mês passado, dizendo que os agentes da ameaça estavam abusando ativamente dele.

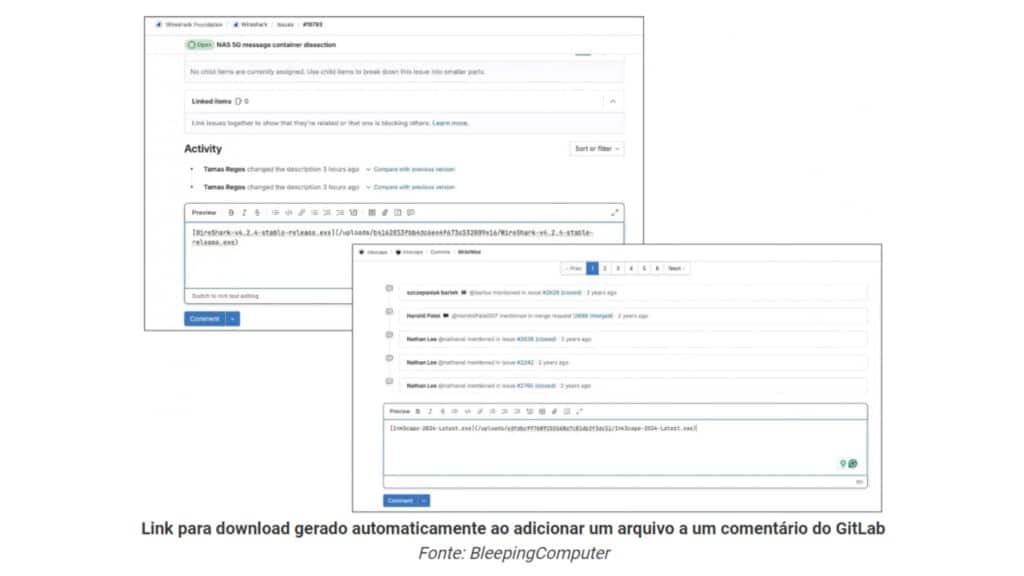

Pouco depois de nossa reportagem, os leitores apontaram que o GitLab também não estava imune a esse problema. O BleepingComputer confirmou que os usuários podem realmente abusar do recurso de “comentários” no GitLab de maneira semelhante.

A exploração

Como praticamente todas as empresas de software usam GitHub ou GitLab, essa falha permite que os agentes de ameaças desenvolvam iscas extraordinariamente astutas e confiáveis. Por exemplo, um agente de ameaça pode carregar um executável de malware no repositório do instalador de driver da NVIDIA que finge ser um novo driver que corrige problemas em um jogo popular. Ou um agente de ameaça pode enviar um arquivo em um comentário ao código-fonte do Google Chromium e fingir que é uma nova versão de teste do navegador da web.

Infelizmente, mesmo que uma empresa descubra que seus repositórios são usados de forma abusiva para distribuir malware, não conseguimos encontrar nenhuma configuração que lhes permitisse gerenciar ou excluir arquivos anexados a seus projetos.