Uma nova e sofisticada vulnerabilidade no Android, apelidada de Pixnapping, vem preocupando pesquisadores e usuários ao redor do mundo. Essa falha de segurança Pixnapping Android permite que aplicativos aparentemente inofensivos consigam roubar informações sensíveis da tela, incluindo códigos de autenticação de dois fatores (2FA), sem precisar de nenhuma permissão especial.

Neste artigo, você vai entender como essa vulnerabilidade funciona, por que ela é considerada uma das falhas mais perigosas já registradas no ecossistema Android, quais dispositivos estão em risco, como o Google reagiu ao problema e, o mais importante, como se proteger.

A descoberta foi feita por pesquisadores acadêmicos de segurança, reforçando o cenário contínuo de disputa entre desenvolvedores de plataformas móveis e especialistas em cibersegurança. A cada nova versão do Android, surgem avanços em proteção — mas também novas brechas exploráveis, como é o caso do Pixnapping.

O que é a falha Pixnapping e como ela funciona?

A falha Pixnapping é um tipo de ataque de canal lateral (ou side-channel attack), uma técnica que não invade diretamente o sistema, mas explora comportamentos sutis de hardware ou software para deduzir informações privadas.

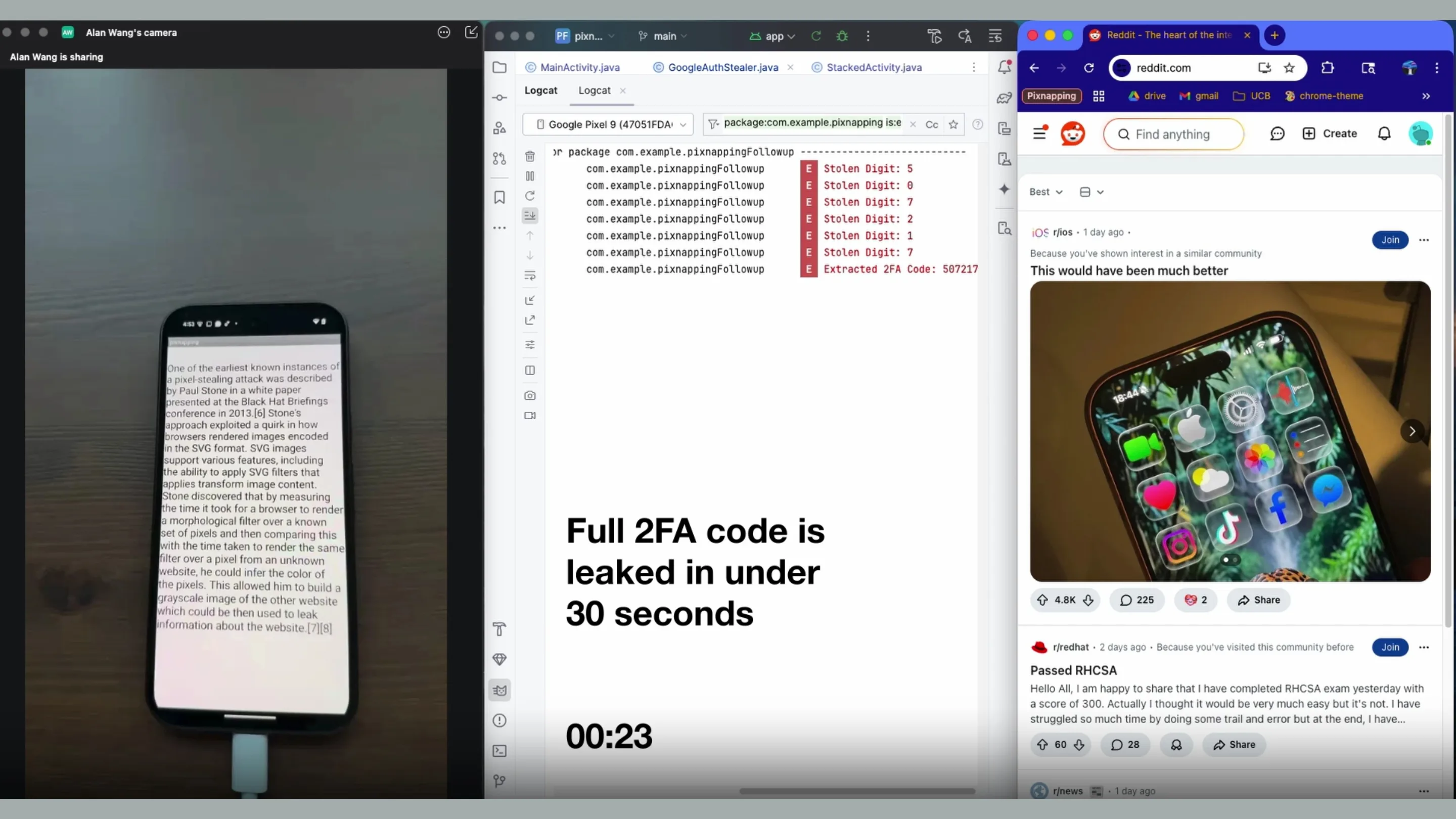

No caso do Pixnapping, os pesquisadores descobriram uma maneira de usar a GPU (unidade de processamento gráfico) do Android para inferir o conteúdo exibido na tela. Isso significa que, com a técnica certa, um aplicativo pode “espionar” pixels específicos — inclusive aqueles que exibem códigos temporários 2FA, como os do Google Authenticator ou de outros apps de autenticação.

O papel do GPU.zip e da API de desfoque

O ataque Pixnapping é inspirado em uma técnica anterior chamada GPU.zip, revelada em 2023, que mostrava como o processo de compressão de dados gráficos poderia ser explorado para obter informações privadas.

No Android, o Pixnapping aprimora essa ideia explorando a API de desfoque de janelas (blur API) — um recurso legítimo do sistema usado por aplicativos para aplicar efeitos visuais suaves sobre a tela.

Simplificando: o atacante cria um app que solicita o desfoque de uma janela na tela. Ao medir o tempo que a GPU leva para aplicar o efeito, ele consegue inferir o valor de cada pixel subjacente. Com tempo e processamento suficientes, o aplicativo pode reconstruir parcialmente o que está sendo exibido, inclusive códigos de autenticação ou informações de aplicativos sensíveis.

Por que é tão perigoso não exigir permissões?

A gravidade da vulnerabilidade Pixnapping está justamente em sua falta de necessidade de permissões.

Normalmente, ataques que envolvem leitura de tela exigem permissões explícitas, como captura de tela, acesso a sobreposição de apps ou serviços de acessibilidade.

O Pixnapping, no entanto, bypassa todas essas restrições.

Um aplicativo simples, como um jogo casual ou um utilitário de lanterna, pode conter código malicioso que executa o ataque em segundo plano sem o conhecimento do usuário.

Não há alertas de permissão, notificações ou qualquer indício visual de que algo suspeito está acontecendo.

Quem está em risco e quais dispositivos são afetados?

Segundo o relatório dos pesquisadores, a falha afeta dispositivos Google e Samsung executando o Android 13, 14, 15 e até a versão 16 (em teste).

Os modelos utilizados nos testes incluíram Pixel 7, Pixel 8, Galaxy S23 e Galaxy S24, entre outros.

Entretanto, os pesquisadores alertam que o problema não é exclusivo dessas marcas.

Como o ataque explora mecanismos fundamentais da GPU e da API do Android, é possível que praticamente todos os dispositivos Android modernos estejam suscetíveis em algum nível — especialmente aqueles que ainda não receberam o patch de segurança de setembro de 2025.

Em outras palavras, o escopo da falha pode ser global.

Dispositivos com chips Qualcomm, Exynos, Tensor ou MediaTek podem apresentar vulnerabilidades semelhantes, dependendo da implementação gráfica e do gerenciamento de memória visual.

A resposta do Google e o futuro da segurança do Android

O Google reconheceu oficialmente o problema, atribuindo-lhe o código CVE-2025-48561 e lançando uma correção parcial no Boletim de Segurança do Android de setembro de 2025.

No entanto, há uma reviravolta preocupante: os próprios pesquisadores conseguiram contornar a correção inicial.

Isso indica que a solução aplicada ainda não bloqueia completamente o ataque, e o Google já trabalha em uma atualização definitiva, que deve chegar em versões futuras do sistema.

Além disso, o estudo também revelou uma falha secundária: um invasor pode detectar quais aplicativos estão instalados no dispositivo, mesmo com as restrições implementadas desde o Android 11.

O Google, entretanto, classificou essa vulnerabilidade como “não será corrigida”, por considerá-la de baixo impacto prático — uma decisão que levantou debates na comunidade de segurança.

Essa postura reforça a necessidade de vigilância constante: mesmo quando patches são liberados, pesquisadores frequentemente encontram brechas residuais, o que mantém o ecossistema em um ciclo contínuo de descoberta e correção.

Conclusão: O que você, usuário, pode fazer a respeito?

O caso Pixnapping mostra que as ameaças à segurança móvel estão evoluindo rapidamente, aproveitando-se de componentes aparentemente inofensivos, como a GPU, para obter dados críticos.

Mesmo que a responsabilidade pela correção recaia sobre o Google e os fabricantes, o usuário tem papel essencial na própria proteção.

Aqui estão algumas medidas práticas:

- Mantenha seu Android sempre atualizado.

As atualizações mensais do sistema trazem correções para vulnerabilidades críticas como essa. Instale-as assim que estiverem disponíveis. - Baixe aplicativos apenas de fontes confiáveis.

Mesmo que o ataque não exija permissões, ele precisa que um aplicativo malicioso esteja instalado no aparelho. Prefira apps da Google Play Store e verifique avaliações e reputação do desenvolvedor. - Fique atento a comportamentos estranhos.

Lentidão repentina, aquecimento fora do comum ou uso anormal de GPU podem indicar que algo está sendo processado em segundo plano. - Ative alertas de segurança do Google Play Protect.

Embora não detecte todos os tipos de ataque, o serviço ajuda a bloquear apps maliciosos conhecidos. - Acompanhe notícias sobre segurança.

Estar informado é uma das melhores defesas. Novas ameaças como o Pixnapping mostram como a vigilância digital é parte do dia a dia moderno.

Em um cenário onde até mesmo efeitos visuais podem se tornar vetores de ataque, o equilíbrio entre inovação e segurança nunca foi tão desafiador.

A falha Pixnapping Android é um lembrete claro de que a proteção digital precisa evoluir na mesma velocidade da criatividade dos invasores — e que a conscientização do usuário continua sendo a primeira linha de defesa.