Os sistemas de gerenciamento de identidade e acesso (IAM) são, hoje, a linha de frente da segurança corporativa. Soluções como o OneLogin funcionam como o “portão de entrada” para os recursos digitais de uma empresa, controlando quem pode acessar aplicações, dados e serviços críticos.

Por isso, qualquer vulnerabilidade nessas plataformas representa um risco massivo. Foi exatamente o que aconteceu com a falha OneLogin identificada como CVE-2025-59363, uma vulnerabilidade de alta gravidade que permite que atacantes com acesso a credenciais de API consigam roubar segredos de aplicativos OIDC.

Divulgada pela Clutch Security, essa falha já foi corrigida pelo fornecedor, mas o risco permanece crítico para organizações que ainda não aplicaram a atualização. Neste artigo, vamos explicar em detalhes como o ataque funciona, quais as implicações reais para as empresas e, principalmente, quais ações devem ser tomadas para mitigar a ameaça imediatamente.

O que é o CVE-2025-59363 e qual o seu impacto?

A vulnerabilidade CVE-2025-59363 foi classificada como alta gravidade e está relacionada ao identificador CWE-669 (“Confusão entre domínios de informação pública e privada”). Em termos práticos, isso significa que o OneLogin não isolava corretamente dados sensíveis ao expor informações que deveriam ser confidenciais em respostas de API.

Na prática, um invasor poderia explorar essa falha para extrair segredos OIDC (como o client_secret), que são credenciais críticas usadas para autenticação entre aplicativos e serviços externos. Com esses segredos, o atacante consegue se passar por aplicativos legítimos e, potencialmente, comprometer toda a infraestrutura da vítima.

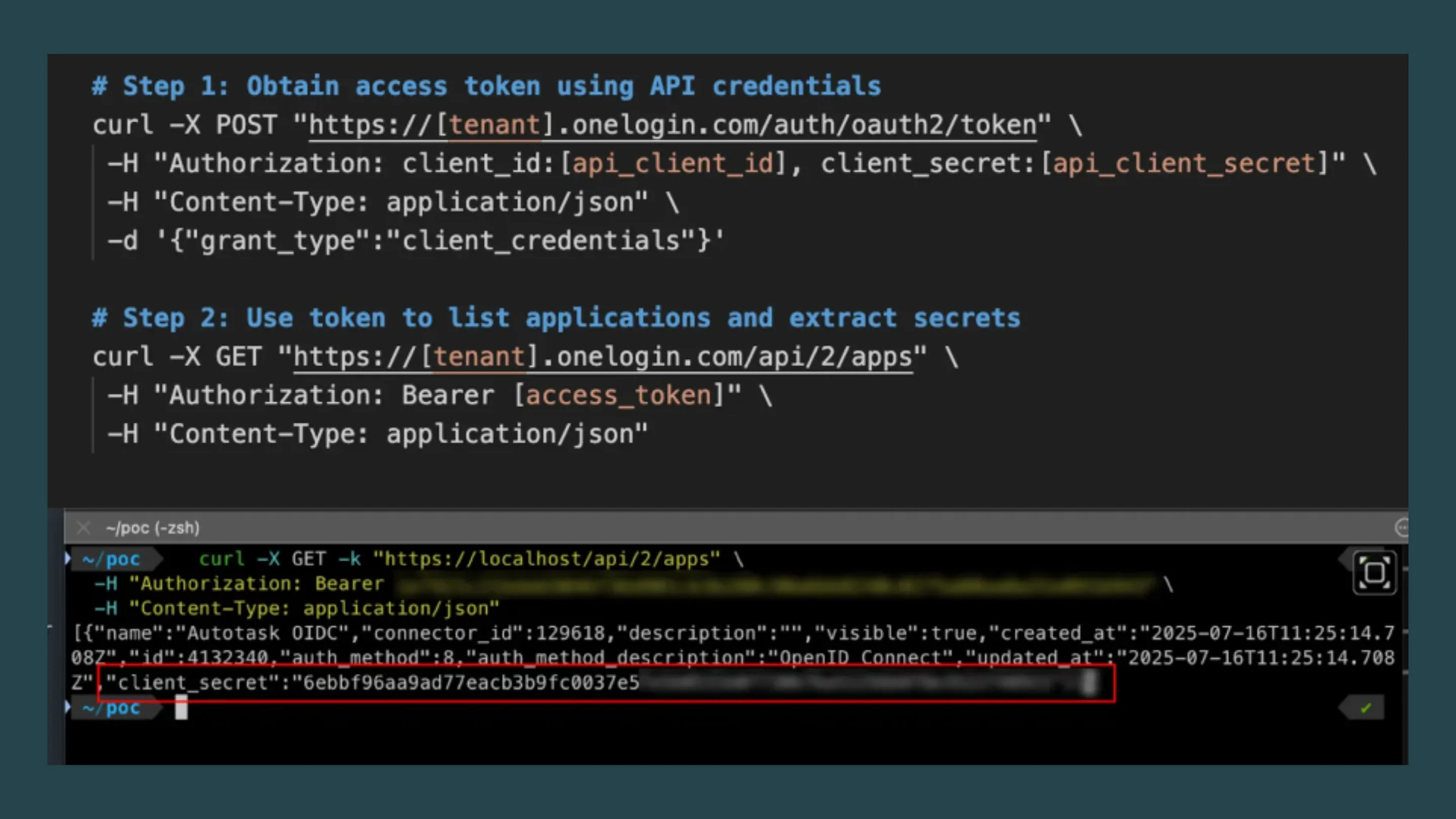

Como o ataque funciona, passo a passo

- O invasor obtém uma chave de API válida ou um token de acesso de um ambiente corporativo que utiliza OneLogin.

- Ele faz uma chamada para o endpoint /api/2/apps, que deveria retornar apenas informações administrativas sobre aplicativos configurados.

- Devido à falha, a resposta também incluía segredos OIDC confidenciais, como o client_secret.

- Com esses segredos, o atacante pode se autenticar como se fosse o próprio aplicativo, enganando outros serviços e acessando dados sensíveis.

As implicações: personificação e movimento lateral

A exploração dessa falha vai muito além de um simples vazamento de credenciais. Os segredos OIDC permitem que o invasor pratique a personificação de aplicativos, isto é, se passar por sistemas corporativos legítimos em interações com serviços de terceiros.

Isso abre caminho para o chamado movimento lateral: o invasor, após comprometer um serviço, pode utilizá-lo como trampolim para atingir outros sistemas integrados. Esse efeito cascata multiplica o impacto da falha e aumenta significativamente a superfície de ataque dentro da organização.

Por que essa falha no OneLogin é tão perigosa?

A importância crítica dos provedores de identidade

Provedores de identidade como o OneLogin concentram grande parte da confiança digital de uma organização. Quando um atacante compromete um sistema desse tipo, o impacto pode se estender a praticamente todos os serviços corporativos integrados.

Em outras palavras: quem controla o IAM controla o acesso à empresa. Por isso, a vulnerabilidade CVE-2025-59363 deve ser tratada como uma ameaça de alto risco e prioridade máxima.

Superpoderes das chaves de API e a falta de restrições

Outro agravante apontado pela Clutch Security é o poder excessivo das chaves de API no OneLogin. Muitas vezes, essas chaves são emitidas com permissões amplas via RBAC (Role-Based Access Control), permitindo que qualquer sistema autorizado faça chamadas de alto privilégio.

Além disso, a falta de mecanismos como lista de permissões de IP (IP allowlist) torna o problema ainda mais grave, já que um invasor pode realizar o ataque de qualquer lugar do mundo, sem restrições geográficas.

Medidas imediatas: como proteger sua organização

A vulnerabilidade já foi corrigida pela equipe do OneLogin, mas a responsabilidade pela mitigação ainda recai sobre administradores e equipes de segurança. Veja os passos que devem ser adotados imediatamente:

Verifique sua versão do OneLogin e atualize imediatamente

A correção foi incluída na versão OneLogin 2025.3.0. Se sua organização ainda não aplicou esse update, essa deve ser sua primeira ação. Quanto mais tempo a falha permanecer exposta, maior a chance de exploração.

Audite suas credenciais de API agora

Aplique uma auditoria completa nas credenciais de API já emitidas. Avalie:

- Quem possui acesso às chaves?

- Quais permissões elas têm?

- Ainda são realmente necessárias?

Além disso, implemente a rotação periódica de chaves como prática de segurança contínua, reduzindo os riscos de uso indevido em caso de vazamento.

Reforce controles de segurança adicionais

- Sempre que possível, utilize restrições de IP para limitar de onde as chamadas de API podem ser feitas.

- Aplique monitoramento de logs para detectar uso suspeito de APIs.

- Revise a implementação de OIDC e valide se há segredos expostos indevidamente em integrações com terceiros.

Conclusão: uma lição sobre a segurança de APIs

A falha OneLogin (CVE-2025-59363) é um lembrete claro de que APIs mal protegidas representam um dos vetores mais críticos de ataque. O caso mostra como uma falha aparentemente simples pode gerar exposição massiva de segredos OIDC, abrindo espaço para invasões em larga escala.

Mais do que aplicar o patch de forma imediata, as empresas precisam revisar sua postura de segurança em APIs, implementando boas práticas como princípio do menor privilégio, rotação de credenciais e auditorias regulares.

A mensagem é direta: não espere ser o próximo alvo. Aplique a correção, compartilhe este alerta com sua equipe de TI e segurança, e valide sua infraestrutura hoje mesmo.