A segurança no VS Code virou um tema crítico em 2026 com a popularização acelerada das IDEs baseadas em inteligência artificial. Ferramentas como Cursor, Windsurf e Trae conquistaram desenvolvedores ao integrar modelos de IA diretamente no fluxo de código, prometendo mais produtividade e menos atrito no dia a dia. No entanto, por trás dessa conveniência, pesquisadores identificaram uma falha séria que pode expor usuários a malwares por meio de extensões aparentemente legítimas.

O problema não está exatamente na IA, mas no fato de essas IDEs serem forks do Visual Studio Code. Ao se distanciarem do ecossistema oficial da Microsoft, elas passaram a depender de um repositório alternativo de extensões, o OpenVSX, e herdaram recomendações que simplesmente não existem nesse ambiente. Esse detalhe técnico abriu espaço para um tipo silencioso e perigoso de ataque à cadeia de suprimentos de software.

O problema dos namespaces fantasmagóricos

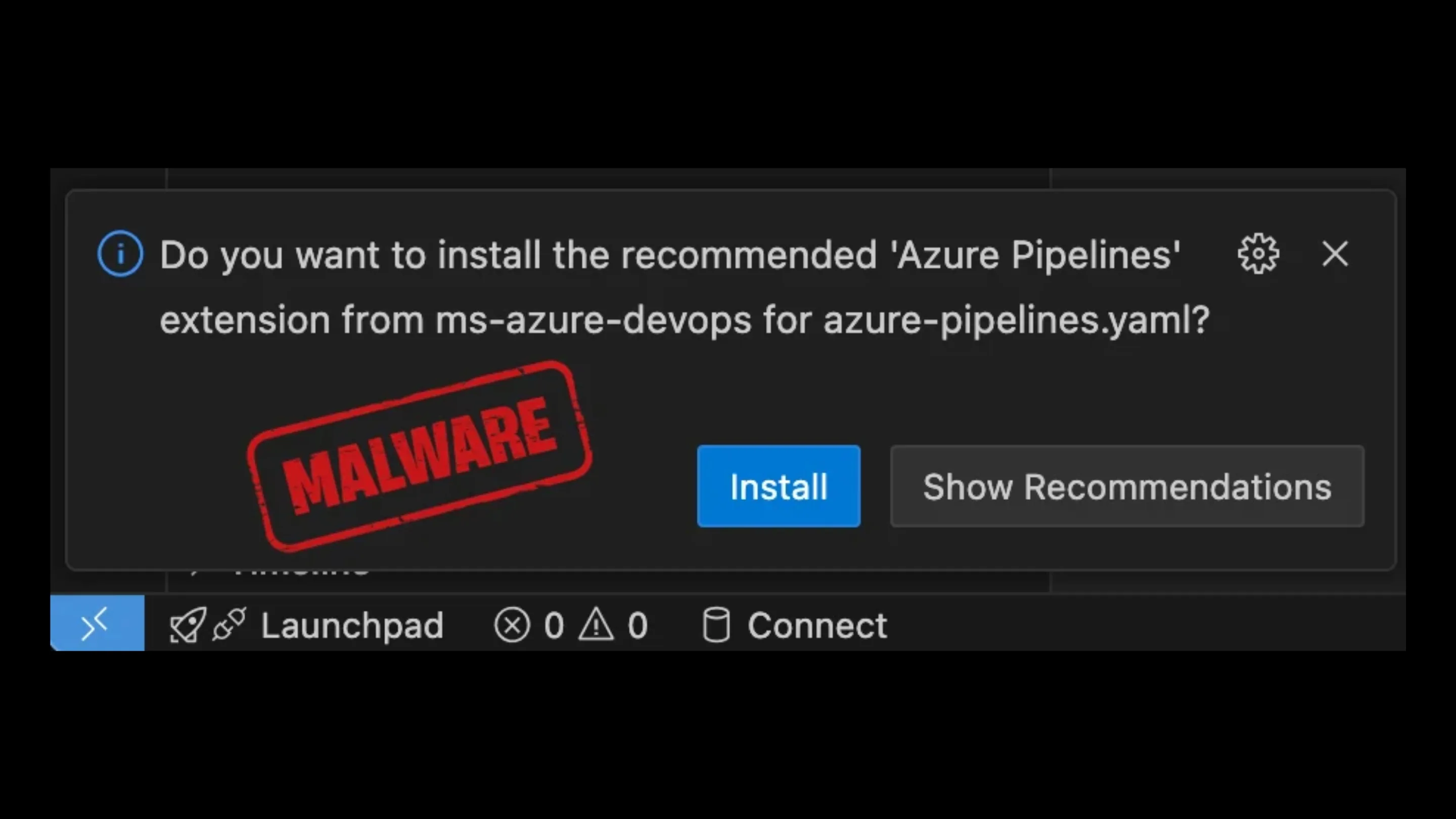

O alerta envolve diretamente a segurança no VS Code e, principalmente, a forma como forks do editor lidam com recomendações de extensões. IDEs como Cursor, Windsurf e Trae exibem, por padrão, sugestões de extensões populares, muitas delas famosas no Marketplace oficial do VS Code. O problema é que essas mesmas extensões não estão registradas no OpenVSX, o repositório utilizado por esses forks.

Na prática, isso cria os chamados namespaces fantasmagóricos. Um namespace vazio significa que ninguém reivindicou oficialmente aquele nome no OpenVSX. Um invasor pode simplesmente registrar uma extensão com o mesmo nome, publicar código malicioso e, automaticamente, aparecer como uma recomendação confiável dentro da IDE. Para o usuário final, tudo parece legítimo, o nome é conhecido, a recomendação vem do próprio editor, e a instalação ocorre sem grandes alertas.

Esse tipo de ataque é particularmente perigoso porque explora a confiança do desenvolvedor na ferramenta. Diferente de downloads suspeitos ou arquivos externos, aqui o malware entra pela porta da frente, disfarçado de produtividade.

código-fonte do OpenVSX: Koi

Diferença entre VS Code Marketplace e OpenVSX

Para entender por que isso acontece, é preciso olhar para o licenciamento. O VS Code Marketplace, mantido pela Microsoft, possui restrições que impedem seu uso por forks que não seguem exatamente a distribuição oficial. Por isso, projetos como Cursor, Windsurf e Trae recorrem ao OpenVSX, um registro aberto mantido pela Eclipse Foundation.

O OpenVSX é essencial para o ecossistema de código aberto, mas funciona de forma diferente. Ele não espelha automaticamente todas as extensões do marketplace da Microsoft e permite que qualquer desenvolvedor registre nomes ainda não utilizados. Sem um controle rigoroso ou validação prévia de identidade, o sistema acaba sendo mais permissivo, o que impacta diretamente a segurança em IDEs de IA.

A investigação da Koi Security

A falha ganhou notoriedade após uma investigação conduzida pela empresa de segurança Koi Security. Os pesquisadores analisaram as recomendações padrão exibidas por IDEs de IA baseadas em VS Code e identificaram dezenas de extensões populares que simplesmente não existiam no OpenVSX.

Para demonstrar o risco, a equipe da Koi decidiu agir de forma defensiva. Eles mesmos reivindicaram vários desses namespaces antes que agentes maliciosos o fizessem. Entre os nomes registrados estavam extensões relacionadas a PostgreSQL, Azure Pipelines, ferramentas de Kubernetes e até integrações com serviços amplamente usados em ambientes corporativos.

O relatório revelou reações distintas das empresas envolvidas. O Google, que também mantém ferramentas baseadas em VS Code, removeu rapidamente recomendações problemáticas após ser notificado. Já as equipes por trás do Cursor e do Windsurf não se manifestaram publicamente no mesmo ritmo, levantando preocupações sobre a velocidade de resposta a incidentes que afetam diretamente a segurança no VS Code.

Outro ponto sensível é que não há evidências públicas de exploração em larga escala até o momento, mas o simples fato de o vetor existir já é considerado crítico. Em segurança, vulnerabilidades conhecidas tendem a ser exploradas mais cedo ou mais tarde.

Como se proteger ao usar IDEs de IA

Diante desse cenário, o desenvolvedor precisa assumir um papel mais ativo na própria proteção, especialmente ao usar IDEs de IA. A primeira recomendação é simples, mas frequentemente ignorada, verificar sempre a origem da extensão antes de instalar. No OpenVSX, confira o nome do mantenedor, o histórico de versões e a data de publicação.

Outra boa prática é desconfiar de extensões recém-publicadas que usam nomes extremamente conhecidos. Uma extensão popular que surgiu “ontem” deve acender um alerta imediato. Ler o código-fonte, quando disponível, e analisar permissões solicitadas também ajuda a reduzir riscos.

Em ambientes corporativos ou de DevOps, o ideal é limitar a instalação de extensões a uma lista previamente aprovada. Isso reduz drasticamente a superfície de ataque e fortalece a segurança em IDEs de IA, principalmente em projetos sensíveis.

Por fim, mantenha a IDE sempre atualizada e acompanhe comunicados oficiais das ferramentas que você utiliza. Muitas vezes, correções são aplicadas silenciosamente, e estar em versões antigas pode ampliar a exposição.

O futuro da segurança na cadeia de suprimentos de software

O caso das extensões fantasmagóricas expõe um problema maior, a fragilidade da cadeia de suprimentos de software em um mundo cada vez mais automatizado por IA. Em 2026, desenvolvedores dependem de centenas de componentes externos, extensões e integrações, e qualquer elo fraco pode comprometer todo o ambiente.

Para o futuro, especialistas defendem políticas mais rígidas nos registros de extensões, com validação de identidade, bloqueio de nomes sensíveis e maior transparência. IDEs baseadas em VS Code também precisam revisar suas recomendações padrão e assumir responsabilidade ativa pela segurança no VS Code, mesmo quando operam fora do ecossistema oficial da Microsoft.

Se a produtividade é o grande argumento das IDEs de IA, a confiança precisa caminhar lado a lado. Sem isso, a promessa de eficiência pode se transformar em um risco silencioso para desenvolvedores e empresas.

Chamada à ação: Você já utiliza Cursor, Windsurf, Trae ou outras IDEs de IA no seu dia a dia? Costuma verificar a procedência das extensões antes de instalar? Compartilhe sua experiência nos comentários e ajude a fortalecer a cultura de segurança na comunidade.