As falhas no SmarterMail estão sendo exploradas em tempo recorde por grupos de ransomware que utilizam canais no Telegram para compartilhar exploits, credenciais e instruções de ataque. Em 2026, o intervalo entre a divulgação de uma vulnerabilidade e sua exploração ativa caiu drasticamente, e os casos envolvendo as CVE-2026-24423 e CVE-2026-23760 são um exemplo claro dessa nova realidade.

O SmarterMail, amplamente utilizado como servidor de e-mail corporativo e alternativa a soluções proprietárias, desempenha um papel central na comunicação empresarial. Quando uma plataforma desse porte apresenta vulnerabilidades de e-mail críticas, o impacto pode ser devastador, afetando desde pequenas empresas até grandes organizações com ambientes híbridos e integrações com Active Directory.

Com pontuação CVSS 9.3, as falhas recentemente divulgadas exigem ação imediata. A combinação de execução remota de código e bypass de autenticação cria um cenário perfeito para ataques automatizados e campanhas coordenadas.

Anatomia das falhas: CVE-2026-24423 e CVE-2026-23760

A CVE-2026-24423 é classificada como uma vulnerabilidade de execução remota de código (RCE). Isso significa que um invasor pode executar comandos arbitrários no servidor afetado sem necessidade de credenciais válidas. Em termos práticos, o atacante pode assumir controle total do sistema comprometido.

Já a CVE-2026-23760 envolve um bypass de autenticação, permitindo que agentes maliciosos contornem mecanismos de login e obtenham acesso não autorizado à interface administrativa ou a APIs críticas.

O fator mais preocupante é que ambas podem ser exploradas sem interação do usuário. Não é necessário que um funcionário clique em um link ou abra um anexo malicioso. Basta que o servidor esteja exposto à internet e não atualizado.

Essa característica reduz drasticamente a barreira de entrada para ataques automatizados. Bots podem varrer a internet em busca de instâncias vulneráveis, explorando as falhas no SmarterMail em escala global.

Do ponto de vista de segurança de servidores, trata-se de um cenário de alto risco. Servidores de e-mail armazenam dados sensíveis, credenciais, fluxos de redefinição de senha e integrações com sistemas internos. Comprometê-los equivale a assumir a identidade digital da organização.

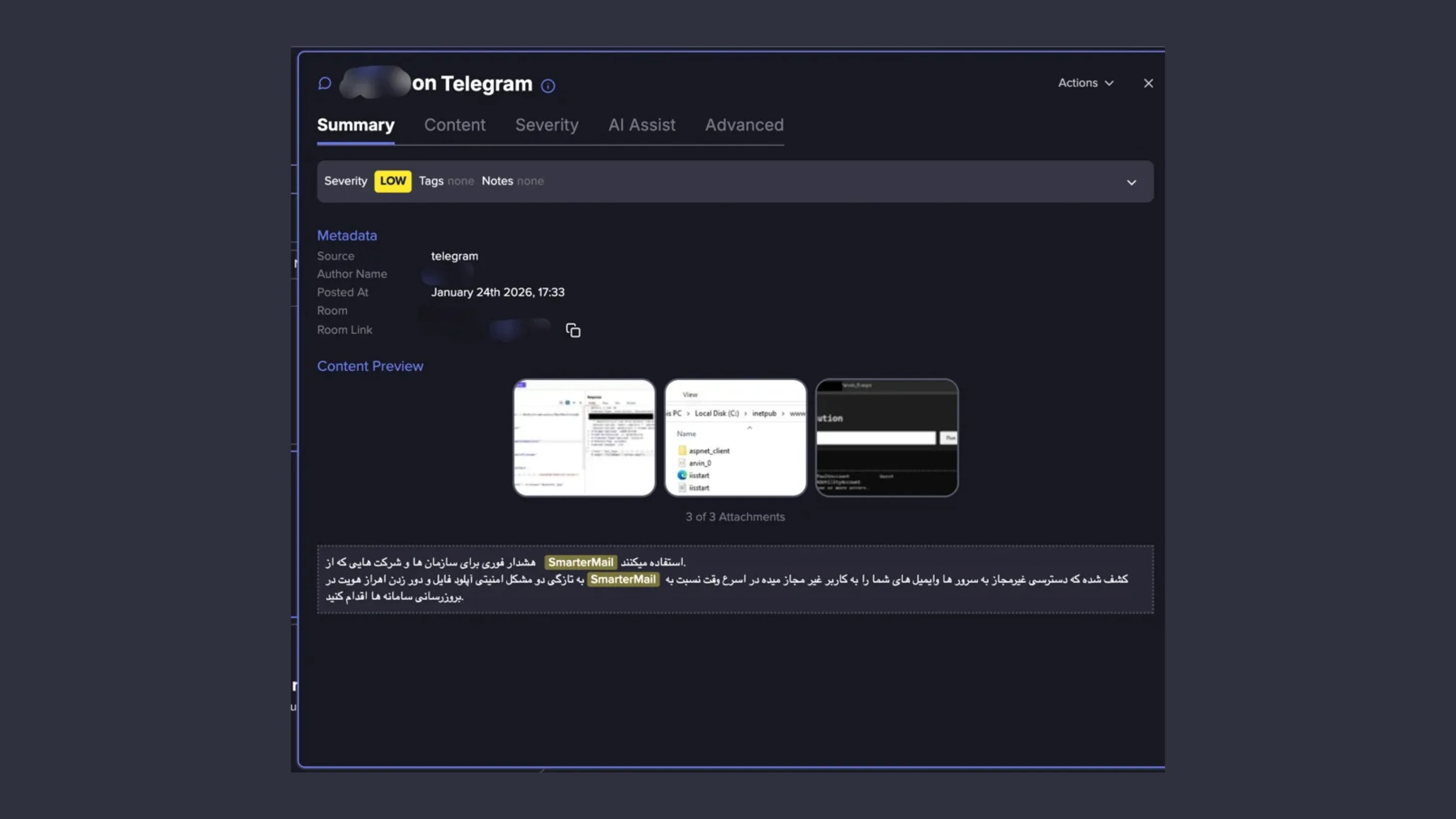

O submundo do Telegram e a corrida pelo exploit

Pesquisadores da empresa de segurança Flare identificaram provas de conceito e até credenciais expostas sendo compartilhadas em canais do Telegram, especialmente em comunidades de língua árabe e espanhola.

Essa descoberta evidencia uma mudança no ecossistema do cibercrime. O Telegram tornou-se um hub de distribuição de ferramentas ofensivas, exploits prontos para uso e serviços de acesso inicial.

O tempo entre a divulgação técnica das falhas no SmarterMail e a disponibilização de códigos de exploração funcional foi extremamente curto. Esse fenômeno, conhecido como weaponization rápida, reduz a janela de resposta das equipes de TI.

Antes, administradores tinham dias ou até semanas para aplicar patches. Agora, em questão de horas, já existem tutoriais passo a passo ensinando como explorar a vulnerabilidade.

Alguns grupos de ransomware utilizam esses canais para recrutar afiliados, compartilhar listas de alvos vulneráveis e vender acesso inicial. O modelo de Ransomware-as-a-Service (RaaS) acelera ainda mais o ciclo de ataque.

Nesse contexto, as vulnerabilidades de e-mail deixam de ser apenas um problema técnico e passam a ser um vetor estratégico para extorsão em larga escala.

O caso SmarterTools: quando a casa do ferreiro é invadida

Um dos episódios mais emblemáticos foi a invasão da própria SmarterTools, fabricante do SmarterMail. O incidente reforça a gravidade das falhas no SmarterMail e demonstra que nenhuma organização está imune.

Após obter acesso inicial, os atacantes utilizaram o Active Directory para realizar movimentação lateral, expandindo privilégios e alcançando outros sistemas internos.

Esse tipo de progressão é comum quando o servidor de e-mail está integrado ao domínio corporativo. Uma vez comprometido, ele pode servir como ponte para controladores de domínio, servidores de arquivos e sistemas críticos.

A principal lição é a importância da segmentação de rede. Servidores de e-mail não devem ter acesso irrestrito à infraestrutura interna. O princípio do menor privilégio precisa ser aplicado de forma rigorosa.

Além disso, logs de autenticação e eventos de diretório devem ser monitorados continuamente. A detecção precoce de comportamentos anômalos pode impedir que um acesso inicial evolua para um incidente de grande escala.

Como proteger sua infraestrutura de e-mail

Diante da exploração ativa das falhas no SmarterMail, a prioridade absoluta é a aplicação imediata dos patches oficiais disponibilizados pelo fabricante.

Não basta apenas atualizar. É fundamental verificar se houve comprometimento prévio. Ataques automatizados podem ter ocorrido antes mesmo da divulgação pública.

Algumas medidas essenciais incluem:

Aplicação urgente de patches: Confirme a versão instalada e realize a atualização para a versão corrigida.

Monitoramento de APIs e endpoints administrativos: Verifique acessos incomuns, tentativas de autenticação suspeitas e chamadas não reconhecidas.

Telemetria de identidade: Implemente monitoramento avançado de contas privilegiadas, especialmente aquelas integradas ao Active Directory.

Threat hunting proativo: Realize buscas internas por indicadores de comprometimento, como criação de usuários inesperados, tarefas agendadas suspeitas ou conexões externas anômalas.

Segmentação e isolamento: Garanta que o servidor de e-mail esteja em uma zona de rede segregada, com regras de firewall restritivas.

Backup testado e offline: Mantenha cópias atualizadas e verificadas regularmente para mitigar impactos de ransomware.

Em termos de segurança de servidores, a postura reativa não é mais suficiente. É preciso adotar uma abordagem contínua de gestão de vulnerabilidades.

Administradores Linux e entusiastas de soluções open source que utilizam o SmarterMail como alternativa corporativa devem reforçar processos de atualização e auditoria. O e-mail continua sendo o elo central da autenticação moderna, inclusive para redefinição de senhas e autenticação multifator.

Conclusão: o e-mail como pilar da identidade digital

As recentes falhas no SmarterMail demonstram como o e-mail permanece no centro da infraestrutura digital das organizações. Quando comprometido, ele pode servir como porta de entrada para ataques mais amplos, incluindo campanhas de ransomware.

A rápida exploração via Telegram, a disponibilização quase imediata de exploits e o caso envolvendo a própria fabricante reforçam a urgência da atualização.

Para SysAdmins, profissionais de segurança da informação e gestores de TI, a mensagem é clara: revise agora a versão do seu SmarterMail, aplique os patches disponíveis e intensifique o monitoramento.

Em um cenário onde a weaponization ocorre em horas, cada minuto conta. A proteção da sua infraestrutura começa pela atualização e pela visibilidade contínua sobre o ambiente.