Um novo e sofisticado malware disfarçado de carteira Ethereum foi descoberto na Chrome Web Store, representando uma ameaça direta aos usuários de criptomoedas. A extensão maliciosa, chamada “Safery: Ethereum Wallet”, promete ser uma ferramenta segura para gerenciamento de criptoativos, mas seu verdadeiro propósito é roubar frases-semente e drenar carteiras digitais. O mais alarmante é o método de exfiltração usado: em vez de servidores controlados por hackers, o malware usa a própria blockchain Sui para transmitir as informações roubadas de forma quase indetectável.

Este artigo explica como o golpe funciona, por que ele é tão perigoso e o que você pode fazer agora para se proteger. A ameaça ainda estava ativa na loja oficial do Google no momento em que foi reportada por pesquisadores de segurança, o que torna o alerta urgente.

O que é a extensão maliciosa “Safery”?

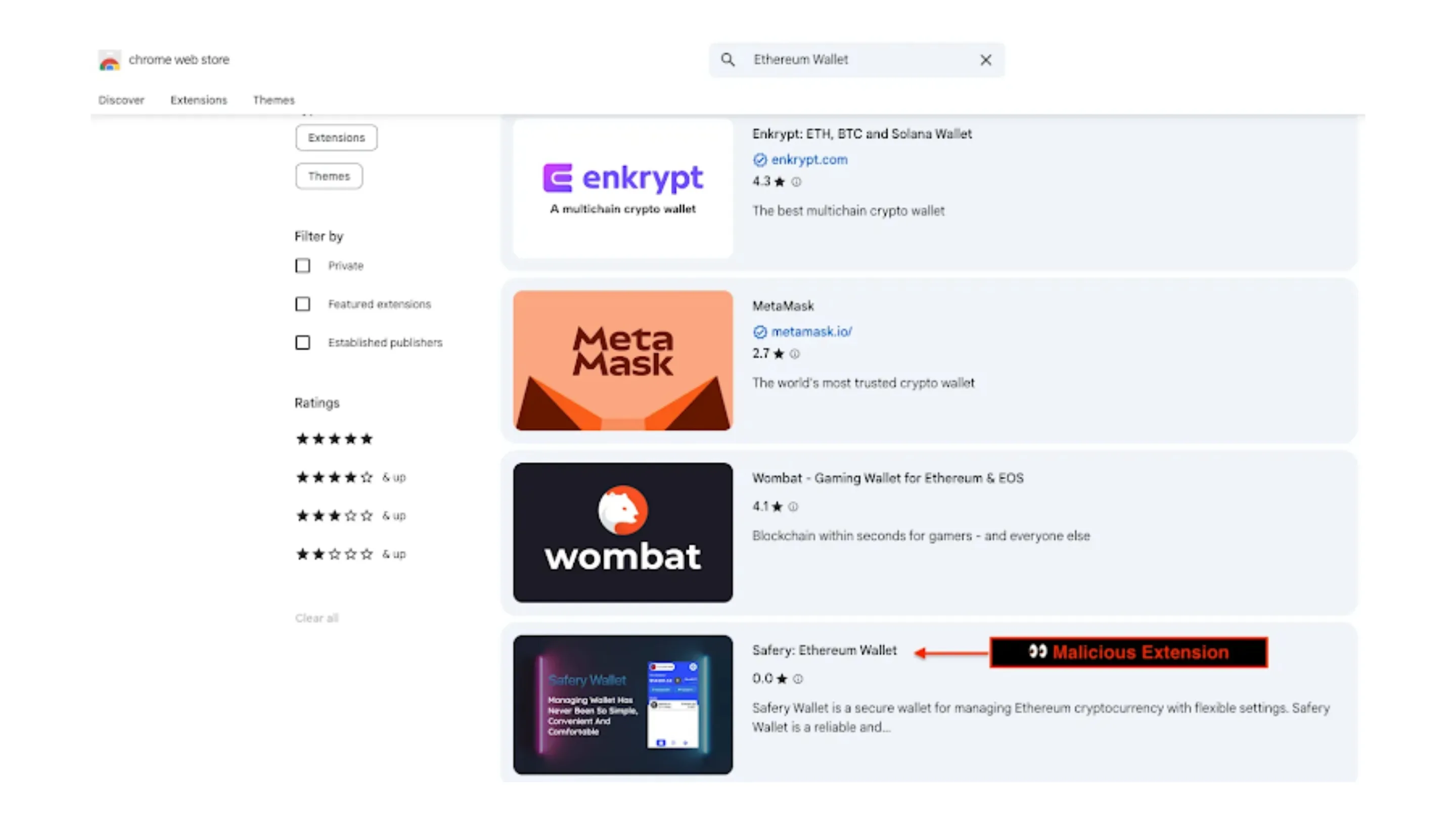

A extensão “Safery: Ethereum Wallet” se apresenta como uma carteira digital voltada para usuários da rede Ethereum, prometendo segurança avançada e controle total dos ativos. Na Chrome Web Store, ela aparecia com descrições profissionais, ícone moderno e o slogan “a maneira mais segura de gerenciar sua Ethereum Wallet”. Publicada em setembro de 2025 e atualizada recentemente em novembro, a falsa carteira passou despercebida por mecanismos automáticos de detecção do Google.

Por trás da interface aparentemente legítima, a “Safery” esconde um código malicioso desenvolvido especificamente para roubar frases-semente (seed phrases), as palavras que permitem acesso total a uma carteira cripto. Esse código contém uma rotina secreta de comunicação com a blockchain Sui, usada para enviar os dados roubados ao atacante de forma oculta e persistente.

Em outras palavras, a extensão tem uma única função real: roubar suas credenciais e drenar seus fundos de Ethereum.

O método: Como o malware usa a blockchain Sui para roubar sua frase-semente

A descoberta mais preocupante feita pelos pesquisadores é que o “Safery” não usa servidores externos para enviar as informações roubadas. Em vez disso, ele aproveita a própria infraestrutura descentralizada da blockchain Sui como canal de comunicação, uma técnica extremamente rara e sofisticada no cenário de cibercrime.

A exfiltração de dados sem servidor (C2)

Malwares tradicionais dependem de servidores de Comando e Controle (C2) para transmitir dados sensíveis. Esses servidores, no entanto, podem ser bloqueados, rastreados ou derrubados por autoridades ou soluções de segurança. O “Safery” elimina completamente essa dependência, usando chamadas legítimas para a blockchain Sui.

Quando o malware envia dados, ele o faz através de transações legítimas, indistinguíveis das operações normais da rede. Para firewalls, antivírus e detecções baseadas em tráfego, tudo parece normal.

Isso torna a exfiltração via blockchain uma técnica quase invisível e, portanto, extremamente perigosa.

O ataque passo a passo

- O usuário instala a falsa carteira Ethereum “Safery” acreditando ser uma ferramenta legítima.

- Durante a configuração, a extensão solicita que o usuário importe sua frase-semente para restaurar a carteira existente.

- O código malicioso captura a frase-semente no momento em que é inserida.

- A extensão então codifica essa frase-semente, transformando-a em uma sequência hexadecimal que representa um endereço Sui válido, mas falso.

- Usando uma carteira Sui controlada pelo atacante, o malware envia uma microtransação (ex: 0,000001 SUI) para esse endereço.

- O invasor monitora continuamente a blockchain Sui, decodifica os endereços falsos e reconstrói as frases-semente originais das vítimas.

Com isso, o criminoso obtém acesso total às carteiras Ethereum das vítimas, podendo drenar os fundos em segundos.

Por que essa técnica é tão perigosa e inteligente?

Essa nova forma de ataque representa uma mudança de paradigma. Ao usar uma blockchain pública e imutável como canal de exfiltração, o “Safery” se torna praticamente indetectável por ferramentas tradicionais.

- Indetectável por meios comuns: como o malware se comunica apenas via RPCs legítimos da Sui, não há conexões suspeitas ou domínios maliciosos para bloquear.

- Infraestrutura imutável: a blockchain Sui é descentralizada, pública e permanente, o que significa que as transações usadas para o roubo não podem ser apagadas nem bloqueadas.

- Decodificação simples: o atacante só precisa observar novas transações e aplicar o algoritmo inverso de codificação para recuperar a frase-semente roubada.

Essa combinação de invisibilidade, automação e persistência faz da “Safery” uma das campanhas mais inovadoras e perigosas já vistas no ecossistema de extensões do Chrome.

Como se proteger desse tipo de golpe

Pesquisadores da Socket e da Koi Security recomendaram medidas específicas para evitar infecções por malwares semelhantes. Seguir essas práticas é essencial, principalmente para quem lida com ativos digitais.

- Use apenas carteiras confiáveis: prefira extensões amplamente reconhecidas e com código aberto, como MetaMask e Rabby Wallet, sempre baixadas diretamente dos sites oficiais.

- Verifique o histórico da extensão: observe o número de downloads, avaliações e data de publicação. Extensões novas, sem histórico ou com poucos usuários, devem ser tratadas com desconfiança.

- Nunca insira sua frase-semente em extensões desconhecidas: a frase-semente principal deve permanecer offline em uma carteira fria (cold wallet). Use carteiras quentes (hot wallets) apenas para pequenas quantias.

- Fique atento a permissões e solicitações estranhas: se uma extensão Ethereum fizer chamadas para blockchains que não são da sua rede, como a Sui, trata-se de um forte sinal de comprometimento.

- Para equipes de segurança: monitorem chamadas RPC incomuns e comportamentos de rede incompatíveis com a função declarada da extensão. Isso pode indicar tentativas de exfiltração via blockchain.

Conclusão: A vigilância é a sua melhor defesa

A falsa carteira Ethereum “Safery” representa um marco na evolução dos malwares financeiros, mostrando como criminosos estão cada vez mais habilidosos em explorar a descentralização para ocultar atividades maliciosas. O uso da blockchain Sui como canal de exfiltração demonstra um avanço técnico significativo e um desafio inédito para as defesas de segurança atuais.

O conselho final é simples: verifique agora suas extensões do Google Chrome. Se encontrar a “Safery: Ethereum Wallet”, remova-a imediatamente. Caso tenha inserido sua frase-semente nela, transfira seus ativos para uma nova carteira segura o mais rápido possível.

A lição é clara: em um mundo onde até blockchains podem ser usadas para roubo de dados, a vigilância contínua é a única defesa real.