A Fortinet lançou atualizações para suas soluções de gerenciamento de rede FortiManager e FortiAnalyzer para corrigir uma vulnerabilidade séria que poderia ser explorada para executar código arbitrário com os privilégios mais altos. O Bug permitia que hackers não autenticados executassem código como root.

Tanto o FortiManager quanto o FortiAnalyzer são soluções de gerenciamento de rede de nível empresarial para ambientes com até 100.000 dispositivos. Eles estão disponíveis como um dispositivo físico, como uma máquina virtual, na nuvem ou hospedados pela Fortinet. As organizações podem usar os produtos para gerenciar, implantar e configurar dispositivos na rede, bem como coletar e analisar os logs gerados para identificar e eliminar ameaças.

Atualização e solução alternativa disponíveis

A Fortinet publicou um comunicado de segurança para o problema, que atualmente é rastreado como CVE-2021-32589, dizendo que é uma vulnerabilidade de uso pós-livre (UAF) no FortiManager e FortiAnalyzer fgfmsd daemon. Esse tipo de bug ocorre quando uma seção da memória é erroneamente marcada como livre e um programa tenta usá-la, resultando em um travamento.

No entanto, Fortinet diz que enviar uma solicitação especialmente criada para a porta “FGFM” de um dispositivo de destino “pode permitir que um invasor remoto não autenticado execute código não autorizado como root”. O que torna o bug um tanto quanto perigoso. A vulnerabilidade dá privilégio bem altos para os hackers.

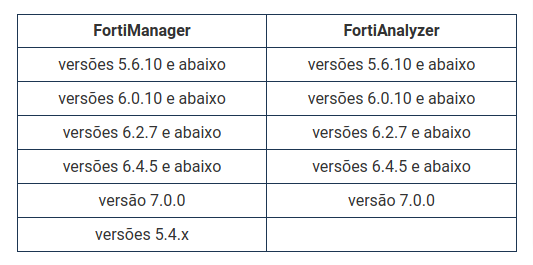

A empresa destaca que o FGFM é desativado por padrão no FortiAnalyzer e pode ser ativado apenas em alguns modelos de hardware: 1000D, 1000E, 2000E, 3000D, 3000E, 3000F, 3500E, 3500F, 3700F, 3900E. Os produtos afetados pelo CVE-2021-32589 são os seguintes:

Se a atualização não for possível, uma solução alternativa é desativar os recursos do FortiManager na unidade FortiAnalyzer usando o seguinte comando:

config system global set fmg-status disable Cyrille Chatras, um engenheiro reverso e pentester do grupo Orange, que descobriu e relatou bugs em produtos da Nokia, Juniper, Red Hat e no Android de código aberto é creditado por encontrar e relatar com responsabilidade a vulnerabilidade à Fortinet.

Segundo o Bleeping Computer, a CISA também publicou um comunicado encorajando usuários e administradores a revisar as informações de vulnerabilidade da Fortinet e aplicar as atualizações. Uma vez aplicadas as atualizações, a vulnerabilidade não deve mais ser um problema.

A atualização lançada pela Fortinet corrige a vulnerabilidade que poderia ser explorada para executar código arbitrário e poderia deixar os usuários do FortiManager e do FortiAnalyzer com a segurança um tanto quanto afetada.