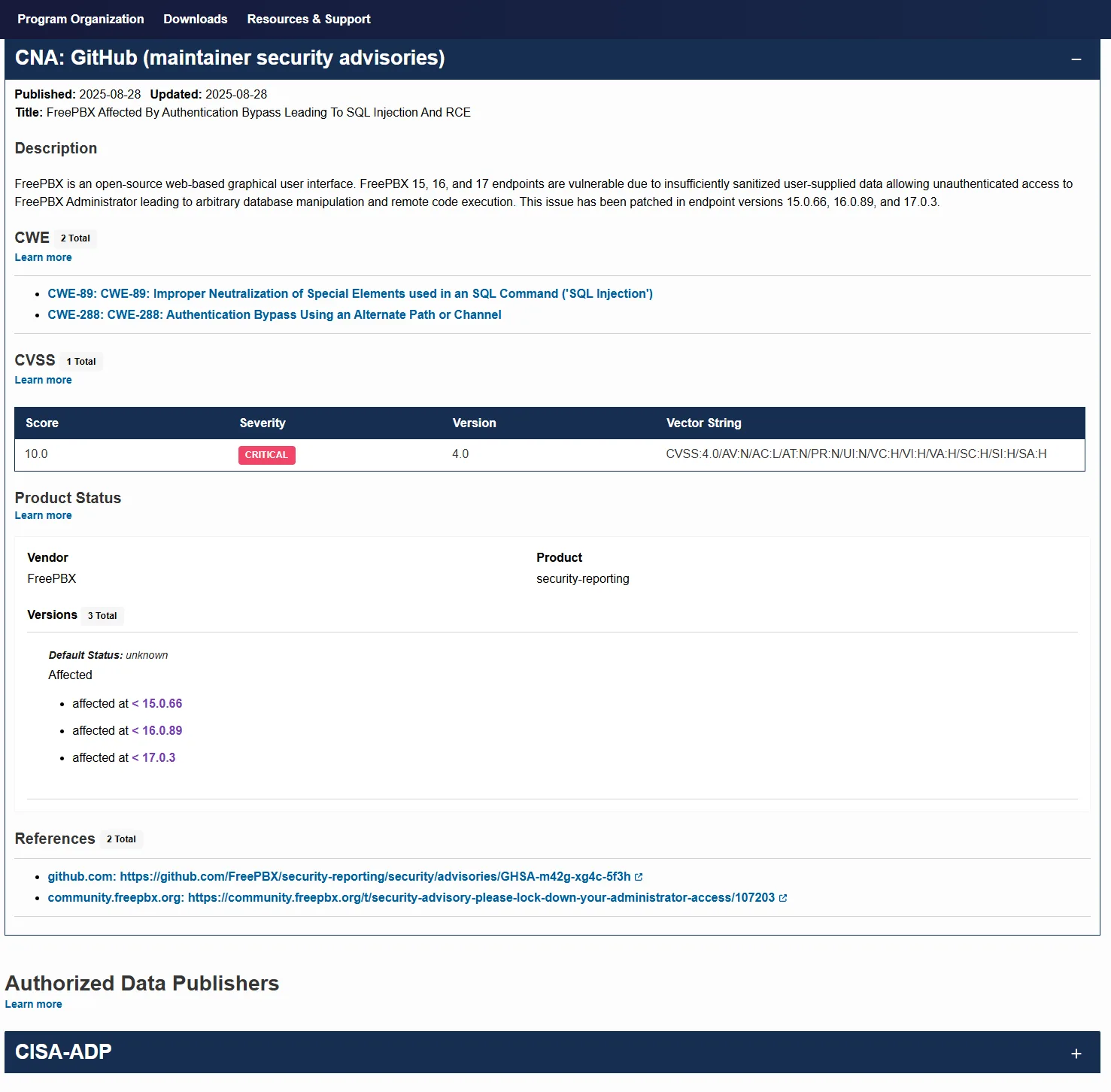

A Sangoma, empresa responsável pelo FreePBX, lançou patches de emergência para corrigir uma falha de segurança zero-day de criticidade máxima (CVSS 10/10). O problema, rastreado como CVE-2025-57819, já está sendo ativamente explorado por atacantes e permite que criminosos assumam controle total de servidores de telefonia expostos à internet.

Se você administra um servidor FreePBX, este alerta não é opcional: a atualização é urgente e imediata.

Como a falha funciona

O erro está ligado a uma sanitização insuficiente de dados fornecidos por usuários, localizada no módulo comercial “endpoint” do FreePBX. Isso abre as portas para um ataque sem autenticação, no qual um invasor pode:

- bypassar a autenticação, acessando o painel de administrador sem precisar de senha;

- realizar injeção de SQL, manipulando bancos de dados críticos;

- executar comandos arbitrários de forma remota (RCE), chegando até mesmo ao nível root do sistema.

O que torna o caso ainda mais grave é que o bug não ficou restrito ao laboratório: desde 21 de agosto, ataques reais foram detectados contra servidores vulneráveis, principalmente aqueles com painel de administração exposto e sem filtros de IP ou ACLs adequados.

Ação imediata: como se proteger

A Sangoma publicou versões corrigidas para o FreePBX 15, 16 e 17, além de orientações de mitigação. Administradores devem agir sem demora:

- Atualize para as versões corrigidas (15.0.66, 16.0.89 ou 17.0.3).

- Restrinja o acesso ao painel de administrador, permitindo apenas endereços IP confiáveis.

- Use firewall para bloquear acessos externos desnecessários.

- Verifique se as atualizações automáticas estão ativas, lembrando que há um problema conhecido no módulo “framework” do FreePBX 17 que pode impedir notificações por e-mail.

- Cheque os indicadores de comprometimento (IOCs) liberados pela Sangoma para identificar se seu servidor já foi explorado.

Além disso, a empresa recomenda revisar as etapas de restauração sugeridas no comunicado oficial, caso sinais de invasão sejam detectados.

CISA adiciona vulnerabilidade à lista de ameaças conhecidas

A gravidade do CVE-2025-57819 não passou despercebida pelas autoridades. A CISA, agência de cibersegurança do governo dos EUA, adicionou a falha ao catálogo KEV (Known Exploited Vulnerabilities), uma lista de vulnerabilidades já exploradas em ataques reais.

Agências federais americanas foram obrigadas a corrigir o problema até 19 de setembro, conforme a diretiva BOD 22-01. Embora essa obrigação legal valha apenas para o setor público dos EUA, a inclusão no KEV é um claro sinal: toda organização que dependa do FreePBX deve corrigir a falha imediatamente.

O que está em jogo

O FreePBX é uma das interfaces mais populares para administrar o Asterisk, usado em sistemas de telefonia corporativa no mundo inteiro. Isso significa que servidores vulneráveis podem ser explorados não apenas para espionagem ou sabotagem de chamadas, mas também como pontos de entrada para ataques maiores contra toda a rede corporativa.

Quando falamos de um zero-day com CVSS 10/10 já em exploração ativa, não há espaço para hesitação. Se o seu ambiente roda FreePBX, a única resposta aceitável é agir agora.