Criminosos digitais continuam a refinar suas táticas para burlar soluções de segurança tradicionais, explorando cada vez mais softwares legítimos e assinados digitalmente como vetores de ataque. Em vez de depender apenas de executáveis claramente maliciosos, essas campanhas abusam da confiança inerente a aplicações populares para distribuir malware de forma furtiva. Um novo relatório da Trellix chama atenção para uma campanha ativa que explora uma vulnerabilidade de DLL Side-loading associada à biblioteca c-ares, combinada com o uso indevido de binários legítimos do GitKraken.

O ataque se destaca pela sofisticação técnica e pela capacidade de contornar antivírus modernos, afetando tanto ambientes corporativos quanto utilizadores finais. Neste artigo, você entenderá como funciona essa técnica, por que o c-ares malware se tornou um vetor relevante e quais ameaças estão sendo distribuídas nesse cenário.

O que é DLL Side-loading e como o c-ares foi envolvido

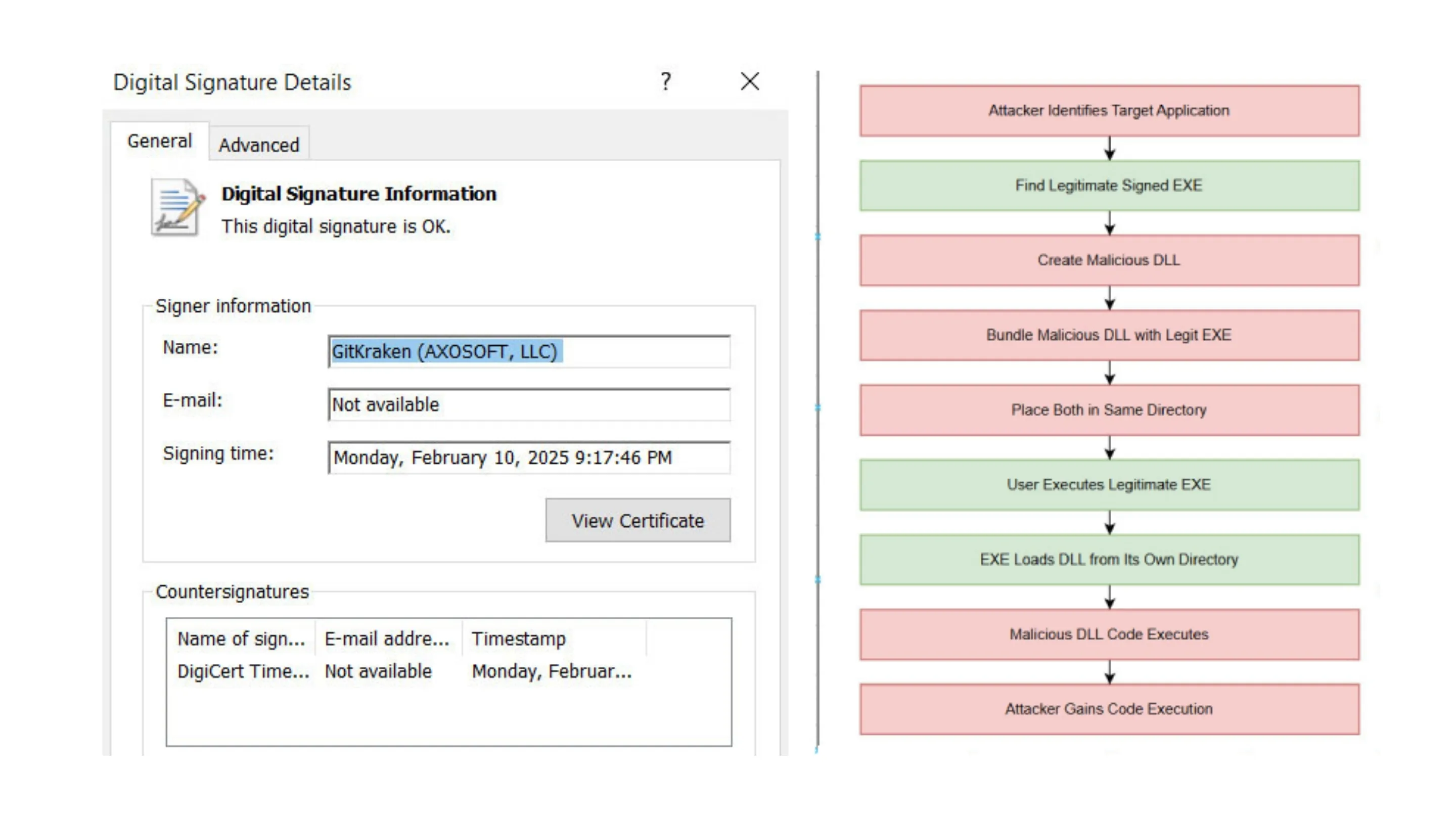

A técnica conhecida como DLL Side-loading explora a forma como o Windows procura bibliotecas dinâmicas necessárias para executar um programa. Quando um executável é iniciado, o sistema operacional segue uma ordem específica de busca por DLLs. Se um atacante conseguir colocar uma biblioteca maliciosa com o mesmo nome da DLL legítima em um diretório priorizado, o sistema irá carregá-la sem alertas aparentes.

Nesse caso específico, a biblioteca c-ares, amplamente utilizada para resolução assíncrona de DNS em diversos projetos open source, tornou-se parte da cadeia de ataque. Criminosos distribuíram uma versão trojanizada da DLL, que é carregada silenciosamente por um binário legítimo. O resultado é a execução de código malicioso dentro de um contexto confiável.

Esse cenário é especialmente perigoso porque o c-ares malware não precisa explorar uma falha de programação tradicional, como buffer overflow. Ele se aproveita exclusivamente do comportamento esperado do sistema e da confiança em componentes legítimos. Para soluções de segurança baseadas apenas em reputação de arquivos, a detecção se torna muito mais complexa.

O papel do GitKraken no ataque

O diferencial dessa campanha está no abuso direto do GitKraken, uma ferramenta popular entre desenvolvedores para gerenciamento de repositórios Git. Os atacantes utilizam um executável legítimo e assinado do aplicativo, o ahost.exe, como loader inicial da infecção.

Por ser um binário confiável, o ahost.exe não levanta suspeitas imediatas em antivírus ou sistemas de controle de aplicações. Quando executado a partir de um diretório preparado pelo atacante, ele carrega automaticamente a DLL maliciosa baseada em c-ares, ativando a cadeia de infecção.

Esse tipo de abuso reforça uma tendência preocupante. Ferramentas voltadas a desenvolvedores, administradores de sistemas e profissionais de TI possuem alto nível de confiança e frequentemente recebem permissões elevadas em ambientes corporativos. Isso amplia o impacto potencial do ataque e dificulta a resposta inicial.

Além disso, o uso do GitKraken como disfarce aumenta a taxa de sucesso em campanhas de phishing, já que o público-alvo reconhece o software como legítimo e amplamente utilizado no ecossistema open source.

Malwares distribuídos

Uma vez que o DLL Side-loading é explorado com sucesso, diferentes famílias de malware podem ser implantadas na máquina comprometida. Entre as ameaças observadas nessa campanha, destacam-se:

- Lumma Stealer, focado no roubo de credenciais, cookies de sessão e carteiras de criptomoedas.

- Agent Tesla, um keylogger conhecido por capturar teclas digitadas, capturas de tela e dados de formulários.

- XWorm, um trojan de acesso remoto que permite controle completo do sistema infectado.

- Outras cargas secundárias, que podem incluir downloaders e backdoors personalizados.

Essa diversidade mostra que a infraestrutura é modular. O c-ares malware atua como ponto de entrada, enquanto a carga final pode variar conforme o objetivo do grupo criminoso, seja espionagem, fraude financeira ou acesso persistente à rede.

Phishing e engenharia social

A etapa inicial de distribuição do ataque depende fortemente de phishing e engenharia social. Os investigadores identificaram o uso de arquivos compactados ou anexos disfarçados de documentos comerciais, especialmente faturas e comprovantes. Um truque comum é o uso de nomes como “Invoice_10231.pdf.exe”, explorando a ocultação de extensões no Windows.

Outro vetor observado envolve ataques do tipo “Browser-in-the-Browser”, onde uma falsa janela de login é exibida dentro do navegador, imitando serviços legítimos. Ao inserir suas credenciais, a vítima entrega informações sensíveis diretamente aos atacantes.

Essas técnicas complementam o uso do GitKraken e da biblioteca c-ares, criando uma cadeia de ataque convincente do ponto de vista do utilizador. O resultado é um alto índice de infecção, mesmo entre pessoas com conhecimento técnico intermediário.

Como se proteger e conclusões

Mitigar ataques baseados em DLL Side-loading exige uma combinação de boas práticas técnicas e conscientização dos utilizadores. Para indivíduos e empresas, algumas medidas são essenciais.

Manter sistemas operacionais e aplicações sempre atualizados reduz superfícies de ataque conhecidas. Embora o problema não seja uma vulnerabilidade clássica, versões mais recentes podem incluir melhorias no carregamento de bibliotecas e em mecanismos de segurança.

É fundamental monitorar a execução de binários legítimos fora de seus diretórios padrão. O ahost.exe, por exemplo, dificilmente deveria ser executado a partir de pastas temporárias ou de downloads. Ferramentas de EDR conseguem identificar esse tipo de anomalia comportamental.

Outra recomendação importante é desabilitar a ocultação de extensões de arquivos no Windows, reduzindo a eficácia de anexos maliciosos disfarçados. Treinamentos regulares de conscientização sobre phishing também continuam sendo uma das defesas mais eficazes.

Por fim, o caso reforça um alerta claro para a comunidade de desenvolvedores e profissionais de TI. O uso de software open source e ferramentas populares não é, por si só, um risco, mas o abuso desses componentes mostra como a confiança pode ser explorada. O c-ares malware e o abuso do GitKraken evidenciam que a segurança moderna precisa ir além da simples verificação de assinaturas digitais.