- Golpistas estão sequestrando domínios expirados de publishers legítimos para retomar acesso a contas na Snap Store.

- O ataque mira apps de carteiras de criptomoedas e entrega updates com malware “drainer” para quem já confiava no app.

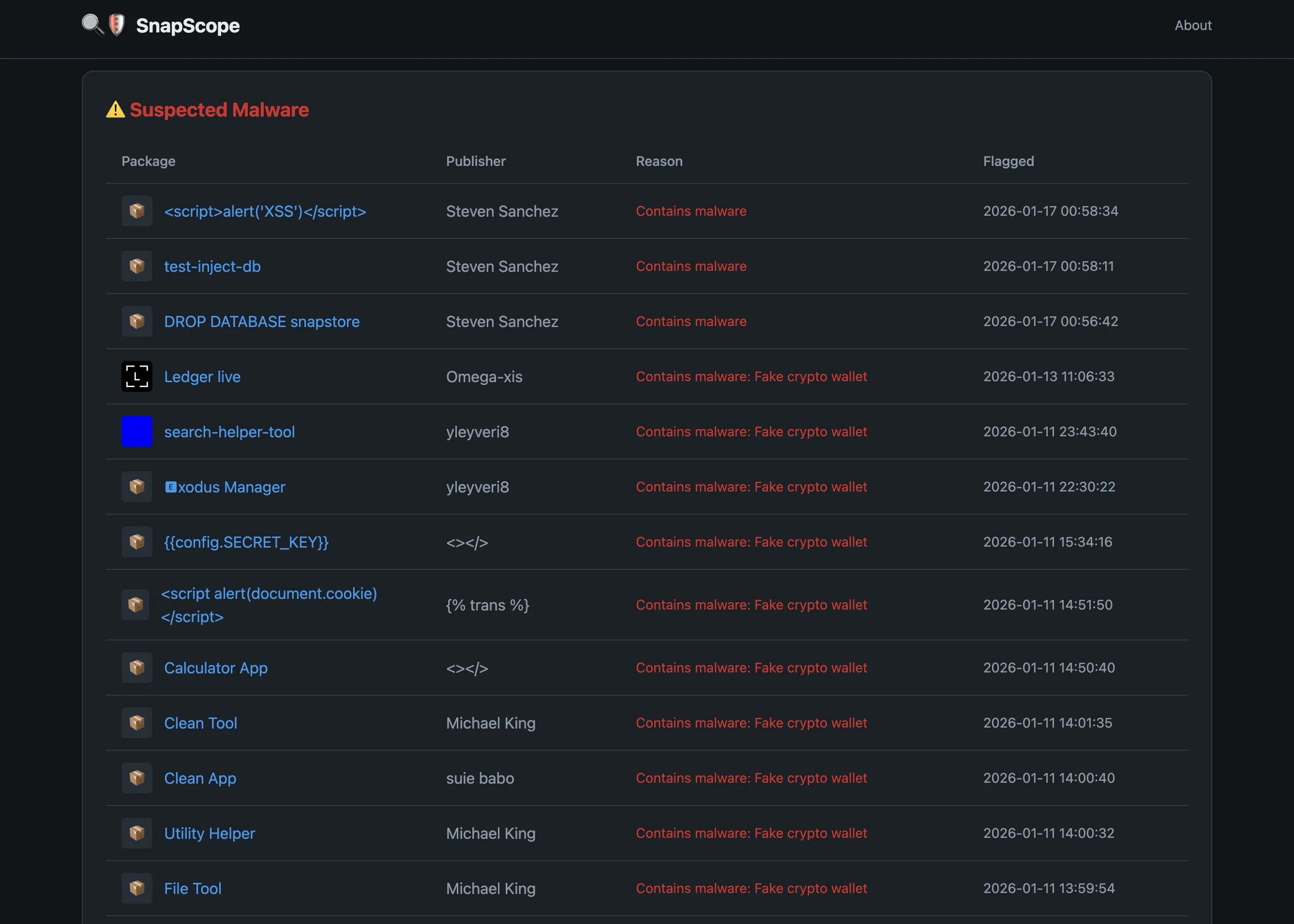

- A descoberta veio do SnapScope, ferramenta criada por Alan Pope para rastrear sinais suspeitos na loja.

- A investigação citou IOCs como togogeo.com/trust.php e o bot do Telegram pandadrainerbot ligado ao esquema.

- A tática inclui bait-and-switch: um app “inocente” passa na aprovação e depois recebe uma atualização maliciosa.

Um alerta publicado por Alan Pope (ex-Canonical) revelou um vetor de ataque que explora contas abandonadas e domínios vencidos para distribuir atualizações maliciosas. O risco é direto para quem instala Snaps com base em reputação antiga, já que apps antes confiáveis podem virar veículo de golpe após a troca silenciosa de controle do publisher. Nesse cenário, o golpe de domínio expirado na Snap Store aparece como um problema de identidade, não apenas de detecção de malware. Além disso, nós do SU estamos utilizando pacotes Flatpak, ao invés de snaps devido a outras questões de segurança e qualidade de software já reportado anteriormente.

Destaques

- Novo vetor: sequestro de domínio expirado para tomar o controle de um publisher legítimo.

- Alvo: apps ligados a carteiras de criptomoedas, com foco em “drainers”.

- Descoberta: investigação feita com o SnapScope, ferramenta criada por Alan Pope.

Como funciona o golpe de domínio expirado na Snap Store

O ponto crítico é a cadeia de confiança. O usuário não instala “algo novo”, ele recebe uma atualização de algo que já estava no sistema e parecia legítimo.

O mecanismo: do domínio vencido ao sequestro da conta

O fluxo descrito por Pope é consistente com uma tomada de conta baseada em recuperação de acesso:

- Um desenvolvedor ou projeto deixa o domínio do publisher expirar.

- O domínio volta ao mercado e é registrado por criminosos.

- Com o domínio em mãos, os golpistas recriam caixas de e-mail (por exemplo, contato@dominio.tld).

- Eles usam esse e-mail para resetar a senha da conta associada na Snap Store.

- A conta antiga vira uma “conta zumbi”: tem histórico e aparência de legitimidade.

- O invasor publica um update malicioso para um app que já tinha base instalada.

O efeito prático é um bait poderoso: a vítima confia porque “já estava instalado” e porque o publisher tem “tempo de casa”.

Evidências técnicas e indicadores (IOCs) citados por Pope

Na análise, Pope aponta artefatos que ligam o comportamento do app a um ecossistema típico de golpe voltado para cripto, incluindo endpoint externo e automação via Telegram.

IOCs para triagem rápida

- URL consultada (ping):

https://togogeo.com/trust.php - Bot observado em resposta JSON:

- nome:

SmartShieldBot - username:

pandadrainerbot

- nome:

- Domínios de publishers sequestrados (exemplos):

storewise.techvagueentertainment.com

Esses elementos importam porque ajudam a diferenciar “app suspeito” de “campanha estruturada”, com infraestrutura e automação.

A tática bait-and-switch que passa pela revisão

Além de sequestrar publishers, a campanha também usa uma sequência de publicação pensada para reduzir atrito:

- Publica primeiro um app inocente (frequentemente algo simples, como um jogo).

- Aguarda aprovação e distribuição inicial.

- Depois aplica o switch com uma atualização maliciosa, explorando a confiança já estabelecida.

Na prática, isso transforma o update em “momento de ataque”, e não a instalação original.

ANÁLISE SU: O problema aqui é que a confiança baseada em histórico, idade da conta e installs anteriores pode ser revertida contra o usuário. Quando o controle do domínio muda de mãos, o processo de recuperação de conta pode entregar o publisher inteiro para um terceiro. Esse é um caso forte para endurecimento da plataforma: 2FA obrigatório para publishers, alertas quando houver mudança de domínio/e-mail e uma camada extra de revisão para categorias sensíveis, especialmente finanças e cripto. Se a Snap Store não trata esse tipo de mudança como um evento de alto risco, o “tempo de conta” vira capital do atacante.

Como se proteger agora

Para usuários

- Evite instalar carteiras de criptomoedas via loja se existir alternativa oficial verificável.

- Desconfie de apps que imitam marcas populares (Exodus, Ledger Live, Trust Wallet) quando o publisher não for claramente o oficial.

- Verifique o publisher e sinais de continuidade:

- domínio do projeto, repositório oficial, site e canais públicos

- mudanças recentes de mantenedor ou de identidade do publisher

- atualizações grandes sem notas claras

- Se você já usa um Snap de cripto, considere remover e migrar para um caminho oficial verificável.

Para desenvolvedores

- Renove domínios com antecedência e ative renovação automática.

- Separe e-mails críticos e reduza dependência de domínios “descartáveis”.

- Ative 2FA e prefira métodos fortes (TOTP ou chave de segurança).

- Mantenha sinais públicos de posse do projeto (site, repositório e assinaturas), porque isso ajuda usuários e a plataforma a validar mudanças legítimas.

FAQ

O que é o golpe de domínio expirado na Snap Store?

É quando criminosos registram um domínio que expirou, recriam o e-mail do publisher e usam isso para recuperar o acesso na Snap Store, publicando atualizações maliciosas para apps que já eram confiáveis.

Como identificar um Snap malicioso?

Procure sinais de quebra de continuidade: publisher que muda sem explicação, app popular “clonado”, atualização suspeita sem transparência, mudanças grandes em curto período e conexões com domínios desconhecidos. Em campanhas como essa, o principal alerta é a mudança na identidade do publisher, não apenas o nome do app.

O Snap é seguro para instalar carteiras de Bitcoin?

O formato Snap pode ser adequado para muitos softwares, mas carteiras e apps de cripto são alvo preferencial. Para esse tipo de app, trate a instalação via loja como “alto risco” e priorize canais oficiais verificáveis do projeto.