Cuidado redobrado com suas mensagens diretas (DMs) no LinkedIn. Uma nova campanha de phishing no LinkedIn está mirando profissionais e executivos, usando uma isca quase irrecusável: um convite para integrar um conselho de diretoria. A sofisticação da abordagem torna esse golpe particularmente perigoso, mesmo para usuários atentos.

De acordo com a empresa de segurança Push Security, o objetivo final dos atacantes é roubar credenciais de contas Microsoft, incluindo Outlook, Office 365 e outros serviços corporativos. Neste artigo, detalhamos como o ataque funciona passo a passo, explicamos sua complexidade técnica e fornecemos orientações práticas para se proteger.

Embora o phishing no LinkedIn não seja novidade, esta campanha representa uma evolução preocupante. Ela demonstra que os hackers estão migrando para plataformas de comunicação profissional, explorando a confiança que usuários depositam em mensagens aparentemente legítimas e usando técnicas avançadas para capturar credenciais em tempo real.

Como funciona o golpe do “convite de diretoria” no LinkedIn

O ataque começa com uma mensagem direta no LinkedIn, cuidadosamente elaborada para parecer profissional. Os criminosos se apresentam como representantes de um suposto fundo de investimento chamado “Common Wealth”, em parceria com a gestora “AMCO”.

A mensagem oferece um convite exclusivo para o destinatário integrar o conselho executivo do fundo na América do Sul. A isca explora a vaidade e o desejo de reconhecimento profissional, incentivando o usuário a clicar em um link para “saber mais”. Este simples clique é o primeiro passo para que a vítima seja direcionada a um golpe sofisticado de phishing.

A anatomia técnica do ataque: uma cadeia de enganos

Este não é um phishing comum. Os atacantes construíram uma cadeia complexa de redirecionamentos para dificultar a detecção por ferramentas de segurança.

O link inicial na DM utiliza um redirecionamento do Google, dando uma falsa sensação de legitimidade. Em seguida, a vítima é enviada para um site controlado pelos hackers, usando domínios como payrails-canaccord[.]icu ou boardproposalmeet[.]com, que redirecionam para uma página hospedada no Firebase Storage do Google.

A página falsa no Firebase

A página no Firebase simula um portal chamado “LinkedIn Cloud Share“, exibindo supostos documentos sobre o cargo no conselho. Ao tentar acessar qualquer arquivo, um pop-up solicita que a vítima autentique-se, clicando em “Exibir com a Microsoft”. É nesse ponto que o golpe começa a capturar credenciais.

O uso do Cloudflare Turnstile para enganar robôs

Antes de apresentar a página de login falsa, os atacantes implementam o Cloudflare Turnstile, um sistema de CAPTCHA. Curiosamente, ele não protege o usuário, mas sim o site de phishing, impedindo que bots de segurança detectem e sinalizem a página como maliciosa.

A armadilha final: o ataque Adversary-in-the-Middle (AITM)

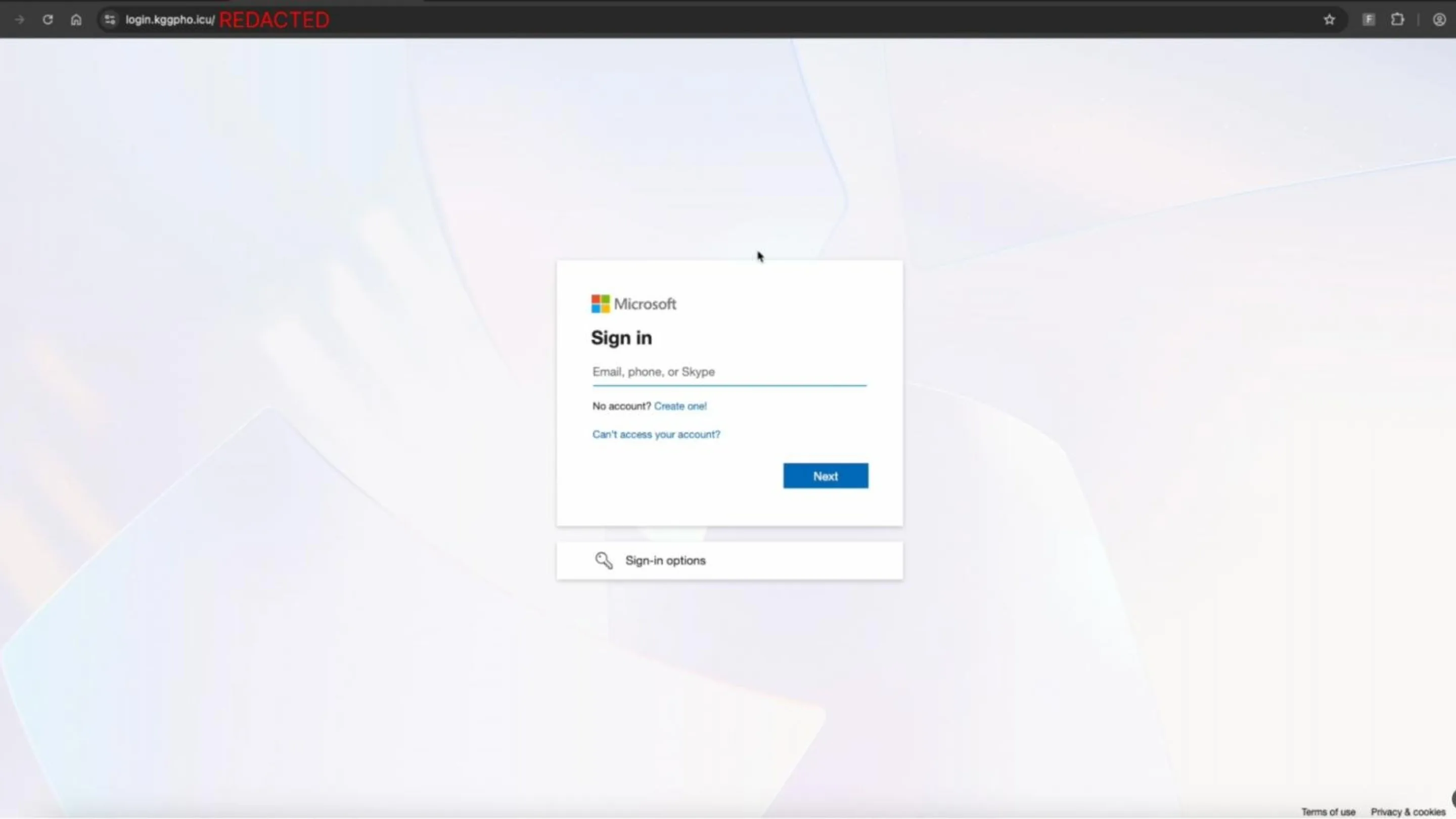

Após superar o CAPTCHA, a vítima visualiza uma página de login da Microsoft idêntica à original. Trata-se de um ataque Adversary-in-the-Middle (AITM). Mesmo com autenticação de dois fatores (2FA) ativa, o atacante captura credenciais em tempo real e, crucialmente, os cookies de sessão, permitindo assumir a conta sem precisar da senha ou do código 2FA novamente.

O phishing está saindo do e-mail (e isso é um problema)

A Push Security alerta para uma tendência alarmante: ataques de phishing estão migrando para plataformas de comunicação como LinkedIn, Slack e Teams.

Nos últimos meses, 34% das tentativas rastreadas vieram de canais diferentes do e-mail, um aumento expressivo em comparação aos menos de 10% registrados três meses antes. Isso mostra que os atacantes estão seguindo os profissionais exatamente onde a confiança é maior, explorando interações aparentemente legítimas.

Como se proteger do golpe no LinkedIn

- Desconfiança total de DMs: Trate mensagens diretas no LinkedIn com o mesmo ceticismo que você teria em e-mails desconhecidos.

- Verifique os domínios: Passe o mouse sobre os links. Fique atento a TLDs suspeitos como .icu, .top ou .xyz, incomuns para negócios sérios.

- Cuidado com redirecionamentos: Vários redirecionamentos em sequência são um sinal de alerta.

- Login direto: Sempre acesse linkedin.com ou microsoft.com diretamente se for necessário autenticar-se.

- Use autenticação FIDO2 (YubiKey): Chaves de segurança físicas resistem a ataques AITM, oferecendo a defesa mais confiável contra roubo de credenciais.

Conclusão: a engenharia social ficou mais sofisticada

O golpe do LinkedIn é um lembrete claro de que engenharia social continua sendo a arma mais eficaz dos hackers. A combinação de uma isca psicológica atraente — um convite de prestígio — com uma infraestrutura técnica robusta (Firebase, Cloudflare Turnstile, AITM) aumenta significativamente as chances de sucesso.

A melhor defesa é a informação. Compartilhe este alerta com colegas e revise a segurança de suas contas Microsoft e LinkedIn imediatamente. Fique atento, porque no mundo digital, o cuidado nunca é demais.