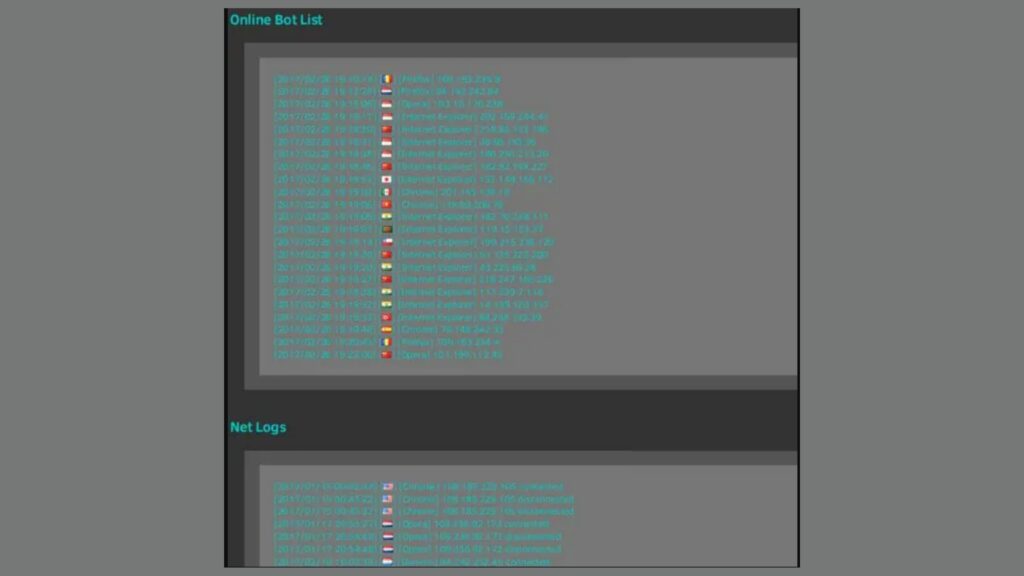

Extensão maliciosa do Chrome permite controle remoto do navegador. Um novo botnet chamado Cloud9 foi descoberto usando extensões maliciosas para roubar contas online, registrar pressionamentos de tecla, injetar anúncios e código JS malicioso e envolver o navegador da vítima em ataques DDoS.

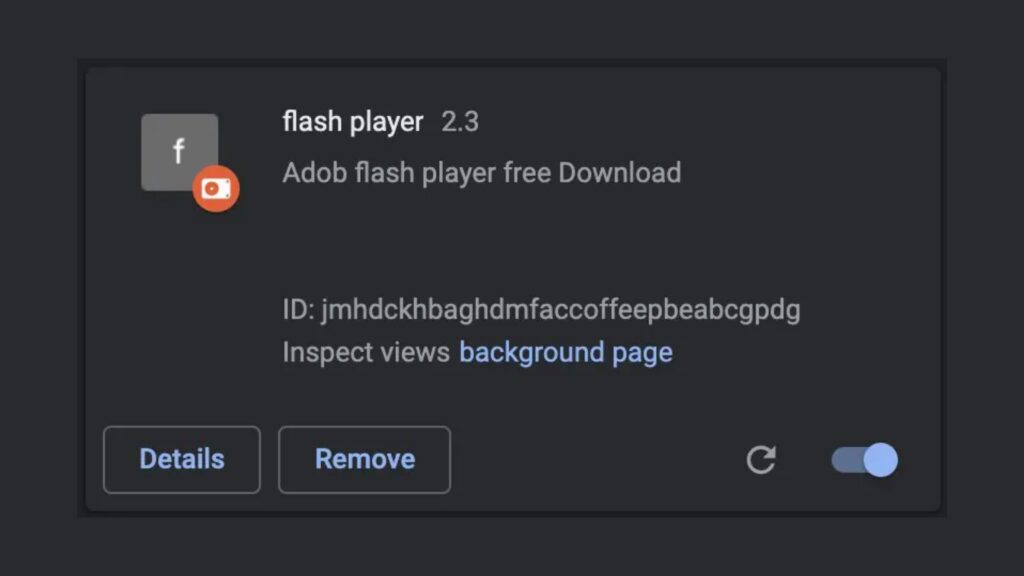

O botnet do navegador Cloud9 é efetivamente um trojan de acesso remoto (RAT) para o navegador da Web Chromium, incluindo Google Chrome e Microsoft Edge, permitindo que o agente da ameaça execute comandos remotamente. A extensão maliciosa do Chrome não está disponível na loja oficial do Chrome, mas circula por canais alternativos, como sites que enviam atualizações falsas do Adobe Flash Player.

Esse método parece estar funcionando bem, pois pesquisadores da Zimperium relataram que viram infecções do Cloud9 em sistemas em todo o mundo.

Extensão maliciosa do Chrome

Cloud9 é uma extensão de navegador maliciosa que faz backdoors nos navegadores Chromium para executar uma extensa lista de funções e recursos maliciosos.

A extensão maliciosa consiste em três arquivos JavaScript para coletar informações do sistema, minerar criptomoedas usando os recursos do host, realizar ataques DDoS e injetar scripts que executam explorações do navegador.

O Zimperium (Via: Bleeping Computer) notou o carregamento de explorações para as vulnerabilidades CVE-2019-11708 e CVE-2019-9810 no Firefox, CVE-2014-6332 e CVE-2016-0189 para Internet Explorer e CVE-2016-7200 para Edge.

Essas vulnerabilidades são usadas para instalar e executar automaticamente malware do Windows no host, permitindo que os invasores realizem comprometimentos ainda mais significativos do sistema. No entanto, mesmo sem o componente de malware do Windows, a extensão Cloud9 pode roubar cookies do navegador comprometido, que os agentes de ameaças podem usar para sequestrar sessões válidas de usuários e assumir contas.

Além disso, o malware apresenta um keylogger que pode bisbilhotar as teclas pressionadas para roubar senhas e outras informações confidenciais. Um módulo “clipper” também está presente na extensão, monitorando constantemente a área de transferência do sistema em busca de senhas ou cartões de crédito copiados.

Além disso, o Cloud9 também pode injetar anúncios carregando silenciosamente páginas da web para gerar impressões de anúncios e, assim, receita para seus operadores. Inclusive, o malware pode usar o host para executar ataques DDoS de camada 7 por meio de solicitações HTTP POST para o domínio de destino.

Operadores e alvos

Acredita-se que os hackers por trás do Cloud9 tenham vínculos com o grupo de malware Keksec porque os domínios C2 usados na campanha recente foram vistos em ataques anteriores do Keksec. O Keksec é responsável por desenvolver e executar vários projetos de botnet, incluindo EnemyBot, Tsunamy, Gafgyt, DarkHTTP, DarkIRC e Necro.

As vítimas do Cloud9 estão espalhadas por todo o mundo, e as capturas de tela postadas pelo agente da ameaça em fóruns indicam que eles visam vários navegadores. Além disso, a promoção pública do Cloud9 em fóruns de crimes cibernéticos leva a Zimperium a acreditar que a Keksec provavelmente está vendendo/alugando para outras operadoras.