Você pesquisou por “Microsoft Teams download” recentemente? Um clique errado em um anúncio pode ser a porta de entrada para hackers no seu computador. Uma nova campanha criminosa está aproveitando a popularidade do aplicativo para espalhar um instalador falso do Microsoft Teams que, na verdade, instala um malware backdoor chamado Oyster.

Esse golpe utiliza anúncios fraudulentos e técnicas de malvertising para enganar usuários que buscam pelo aplicativo em mecanismos de busca. Em vez de baixar a ferramenta oficial da Microsoft, a vítima acaba entregando controle remoto de sua máquina a criminosos.

O Microsoft Teams é hoje um dos principais canais de comunicação em ambientes corporativos e acadêmicos, o que o torna um alvo valioso para hackers. Afinal, basta comprometer o computador de um único usuário para abrir as portas de toda uma rede corporativa. Neste artigo, você vai entender como o golpe funciona, quais são os riscos e, principalmente, como se proteger de forma simples e prática.

O que é o golpe do falso instalador do Teams?

A isca: anúncios maliciosos e buscas envenenadas

O ataque começa com malvertising, ou seja, publicidade maliciosa. Os criminosos compram anúncios em buscadores, como o Google, e utilizam técnicas de envenenamento de SEO para posicionar páginas falsas no topo dos resultados de pesquisa.

Assim, quando um usuário desavisado pesquisa “Microsoft Teams download”, é altamente provável que clique em um resultado patrocinado que, à primeira vista, parece legítimo. O objetivo é simples: conduzir a vítima até um site falso.

A armadilha: o site clonado e o download infectado

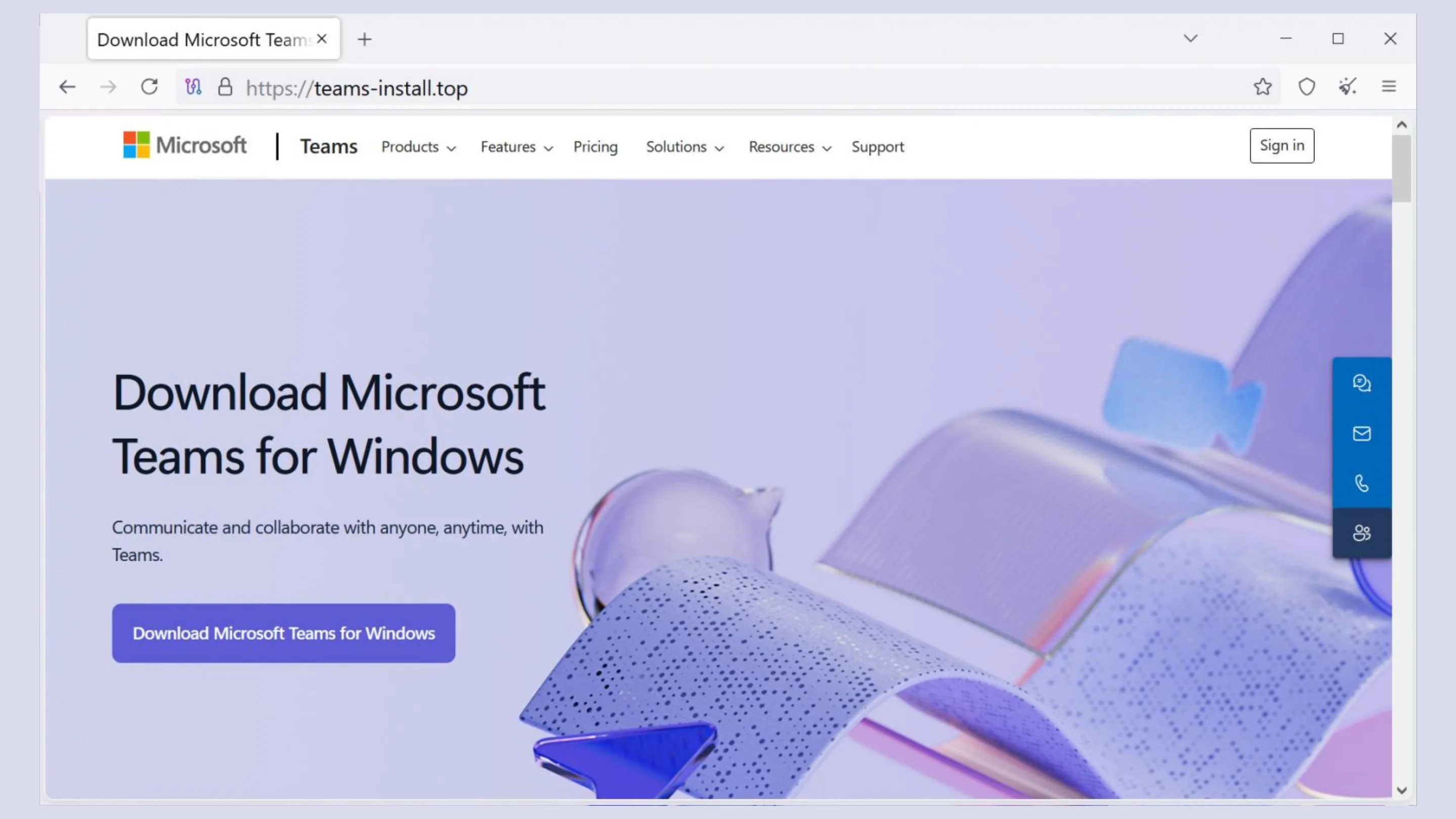

Esses sites fraudulentos imitam com perfeição a página oficial de download da Microsoft. O design, o logotipo e até o tom de cores são replicados para transmitir confiança.

O golpe se concretiza no momento do download: em vez do instalador original, o usuário baixa um arquivo chamado MSTeamsSetup.exe. Esse detalhe é especialmente perigoso porque o nome do arquivo é quase idêntico ao original, confundindo até mesmo pessoas mais atentas.

A infecção: o que é o malware Oyster e o que ele faz?

O arquivo malicioso contém o malware Oyster, também conhecido como Broomstick. Esse software nocivo é um backdoor, termo que significa literalmente “porta dos fundos”.

Em termos simples, um backdoor dá aos criminosos acesso remoto ao computador infectado. Eles podem executar comandos, roubar arquivos, registrar teclas digitadas e até instalar outros malwares mais destrutivos, como ransomware.

Ou seja: a infecção não apenas compromete a máquina da vítima, mas também pode servir de ponto de entrada para ataques maiores contra empresas inteiras.

Como os hackers garantem que o malware continue ativo?

Para não perder o controle do computador mesmo após reinicializações, o malware Oyster implementa técnicas de persistência.

Uma das principais táticas observadas é a criação de uma Tarefa Agendada no Windows, chamada CaptureService. Essa rotina é programada para reativar o backdoor em intervalos regulares, garantindo que o vírus continue rodando em segundo plano sem levantar suspeitas.

Esse mecanismo faz com que a simples remoção do arquivo infectado não seja suficiente: o sistema continua chamando o malware repetidamente até que todas as suas rotinas sejam eliminadas.

Guia prático: como baixar programas com segurança e evitar golpes

Diante de golpes cada vez mais sofisticados, é fundamental adotar alguns hábitos simples para se proteger. Confira as principais dicas:

- Vá direto à fonte oficial: Sempre baixe softwares no site oficial do desenvolvedor. No caso do Teams, acesse microsoft.com ou a loja oficial do Windows.

- Desconfie dos anúncios nos buscadores: Prefira os resultados orgânicos (não pagos). Os links patrocinados, embora comuns, podem ser usados como armadilhas.

- Verifique a URL com atenção: Antes de clicar em qualquer link, confira se o endereço realmente corresponde ao domínio oficial da empresa. Erros sutis, como letras trocadas ou domínios estranhos, são sinais de fraude.

- Mantenha seu sistema atualizado: Atualizações frequentes corrigem vulnerabilidades que podem ser exploradas por malwares.

- Use um bom antivírus: Uma solução de segurança ativa pode detectar e bloquear ameaças antes que causem danos.

- Cuidado com pressa: Evite clicar rapidamente no primeiro resultado encontrado. Dedique alguns segundos para avaliar se o site é legítimo.

Essas medidas podem parecer básicas, mas são extremamente eficazes para reduzir as chances de cair em armadilhas digitais.

Conclusão: vigilância é sua melhor ferramenta de defesa

O caso do instalador falso do Microsoft Teams mostra como até ferramentas amplamente utilizadas podem se tornar isca para criminosos digitais. O malware Oyster não se limita a infectar computadores individuais: ele pode abrir portas para ataques em larga escala contra empresas e instituições.

A boa notícia é que a maioria desses golpes depende da desatenção do usuário. Com alguns cuidados simples — como baixar apenas de fontes oficiais e verificar a autenticidade dos sites — já é possível neutralizar grande parte das ameaças.

Você usa o Teams no trabalho ou na faculdade? Compartilhe este alerta com seus colegas e ajude a proteger sua equipe contra esse golpe cada vez mais sofisticado.