Pesquisadores de segurança cibernética descobriram duas vulnerabilidades de segurança no Azure Health Bot Service da Microsoft. Essas falhas, se exploradas, podem permitir que um agente malicioso consiga movimentação lateral dentro dos ambientes dos clientes e acesse dados confidenciais dos pacientes.

Vulnerabilidades identificadas no Azure Health Bot

As falhas críticas, agora corrigidas pela Microsoft, podem ter permitido acesso a recursos entre locatários dentro do serviço, disse a Tenable em um novo relatório compartilhado com o The Hacker News.

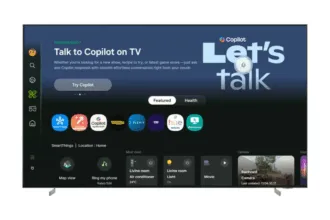

O Azure AI Health Bot Service é uma plataforma de nuvem que permite que desenvolvedores em organizações de saúde criem e implantem assistentes de saúde virtuais com tecnologia de IA e criem copilotos para gerenciar cargas de trabalho administrativas e interagir com seus pacientes. Isso inclui bots criados por provedores de serviços de seguros para permitir que os clientes consultem o status de uma solicitação e façam perguntas sobre benefícios e serviços, bem como bots gerenciados por entidades de saúde para ajudar os pacientes a encontrar o atendimento adequado ou procurar médicos próximos.

A pesquisa da Tenable se concentra especificamente em um aspecto do Azure AI Health Bot Service chamado Data Connections, que oferece um mecanismo para integrar dados de fontes externas, sejam terceiros ou os próprios pontos de extremidade da API dos provedores de serviços. Embora o recurso tenha proteções integradas para impedir acesso não autorizado a APIs internas, uma investigação mais aprofundada descobriu que essas proteções poderiam ser ignoradas pela emissão de respostas de redirecionamento ao configurar uma conexão de dados usando um host externo sob controle.

Ao configurar o host para responder a solicitações com uma resposta de redirecionamento 301 destinada ao serviço de metadados do Azure (IMDS), a Tenable disse que era possível obter uma resposta de metadados válida e, então, obter um token de acesso para management.azure[.]com. Esse token poderia então ser usado para listar as assinaturas às quais ele fornece acesso por meio de uma chamada para um ponto de extremidade da Microsoft que, por sua vez, retorna uma ID de assinatura interna, que poderia ser aproveitada para listar os recursos acessíveis chamando outra API.

Outras descobertas

A empresa também descobriu que outro ponto de extremidade relacionado à integração de sistemas que suportam o formato de troca de dados Fast Healthcare Interoperability Resources ( FHIR ) também era suscetível ao mesmo ataque. A Tenable disse que relatou suas descobertas à Microsoft em junho e julho de 2024, após o que a fabricante do Windows começou a lançar correções para todas as regiões. Não há evidências de que o problema tenha sido explorado na natureza.

A divulgação ocorre dias após a Semperis detalhar uma técnica de ataque chamada UnOAuthorized que permite a escalada de privilégios usando o Microsoft Entra ID (antigo Azure Active Directory), incluindo a capacidade de adicionar e remover usuários de funções privilegiadas. Desde então, a Microsoft tapou a brecha de segurança.

Via: The Hacker News