Embora os processadores Intel e AMD mais importantes do mercado tenham recebido mitigação pela recente vulnerabilidade de segurança Retbleed que afeta gerações mais antigas de processadores, essas mitigações atualmente funcionam apenas para kernels x86_64 e não funcionarão se estiver executando um kernel x86 (32 bits) no hardware afetado. Porém, é improvável que seja consertado, a menos que alguns indivíduos mais aficionados se dediquem a esta tarefa. Isso porque os desenvolvedores e fornecedores upstream há muito passaram a se preocupar apenas com o x86_64. Portanto, o Linux x86 de 32 bits é vulnerável a retbleed e não receberá correções.

Na semana passada, após a enxurrada de patches do Linux para mitigar esse mais novo ataque de execução especulativa, foi apontado que os kernels Linux x86 de 32 bits ainda são vulneráveis ao Retbleed. Acontece que Linaro ainda tem uma versão Debian de 32 bits em seu farm de testes funcional. Assim, eles notaram que mesmo com um kernel corrigido, seu kernel i386 ainda era vulnerável a ataques Retbleed.

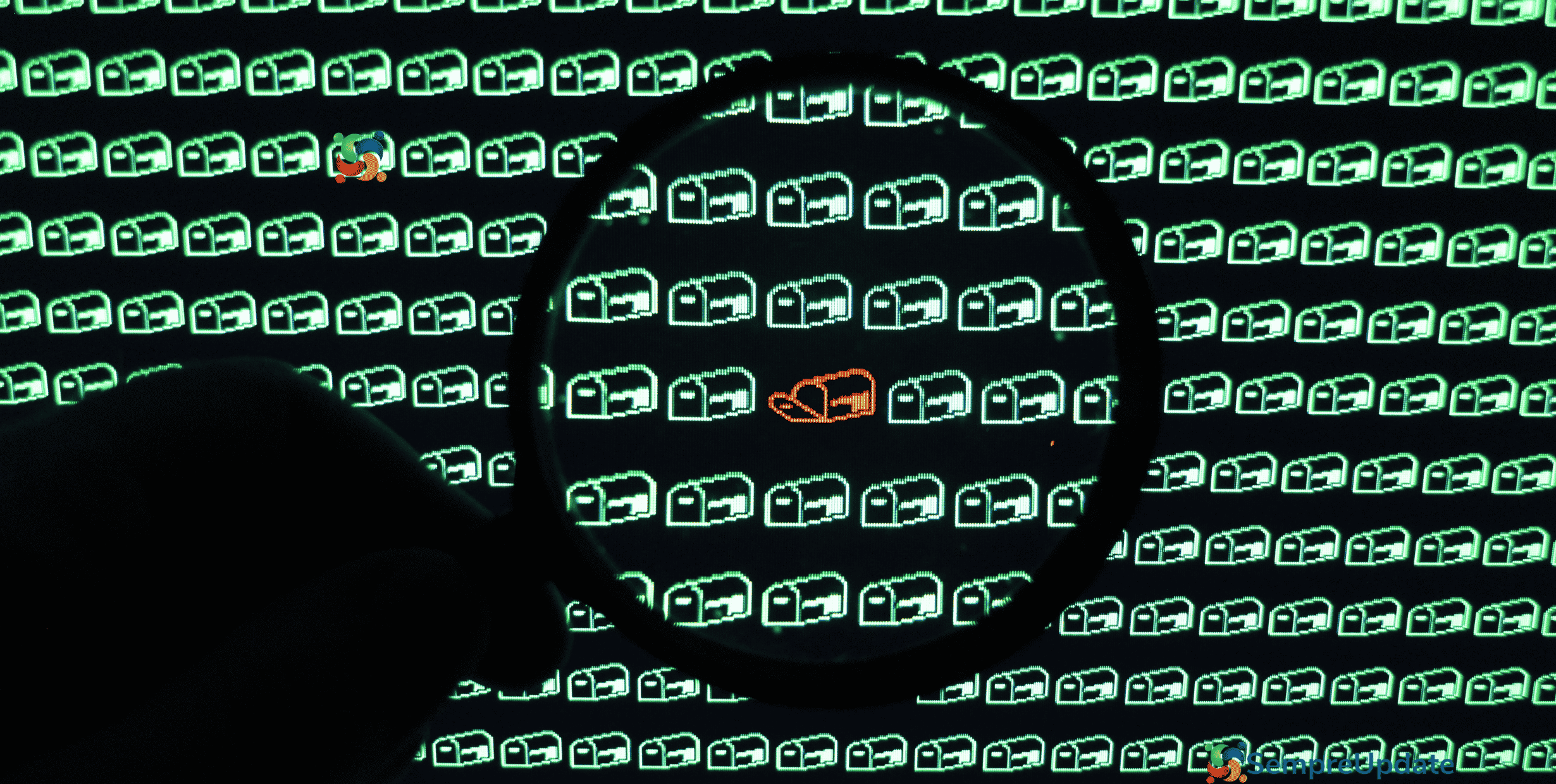

Linux x86 de 32 bits é vulnerável a Retbleed e não receberá correções

A segunda pessoa mais importante em relação ao desenvolvimento do Linux Greg Kroah-Hartman respondeu o seguinte:

“Isto é engraçado. Não acho que seja algo que valha a pena ter algum tipo de cuidado, mas levarei este pedido a Pawan [daIntel] para ver se isto é algo com o qual devamos realmente nos preocupar.”

Basicamente, sendo CPUs nativas Intel e AMD x86_64 mais antigas que foram mitigadas em primeiro lugar para Retbleed, a expectativa é que você esteja executando uma pilha de software x86_64.

No entanto, se você estiver executando distribuições Linux de 32 bits no hardware da era Skylake e Zen 1/2, há questões maiores. Por exemplo, está também perdendo muito desempenho extra possível ao usar o software x86_64.

Na fila hoje na ramificação x86/especulação do TIP está um patch que apenas torna a mitigação Retbleed agora configurável para x86_64.

As atenuações para RETBleed são atualmente ineficazes em x86_32, pois entry_32.S não usa as macros necessárias. Porém, para um destino x86_32, os símbolos kconfig para eles ainda estão habilitados por padrão e /sys/devices/system/cpu/vulnerabilities/retbleed informará erroneamente que as atenuações estão em vigor. Faça com que todos esses símbolos dependam de X86_64 e ative apenas RETHUNK por padrão em X86_64.

É possível que alguém intensifique a adaptação do código de mitigação Retbleed para funcionar em x86 de 32 bits. No entanto, os usuários devem estar executando CPUs x86_64 com sistemas operacionais x86_64 em 2022.