Pesquisadores de segurança cibernética identificaram um conjunto de 116 pacotes de malware no repositório Python Package Index (PyPI). Os pacotes foram projetados para infectar sistemas Windows e Linux com um backdoor personalizado.

Pacotes de malware em repositório PyPI

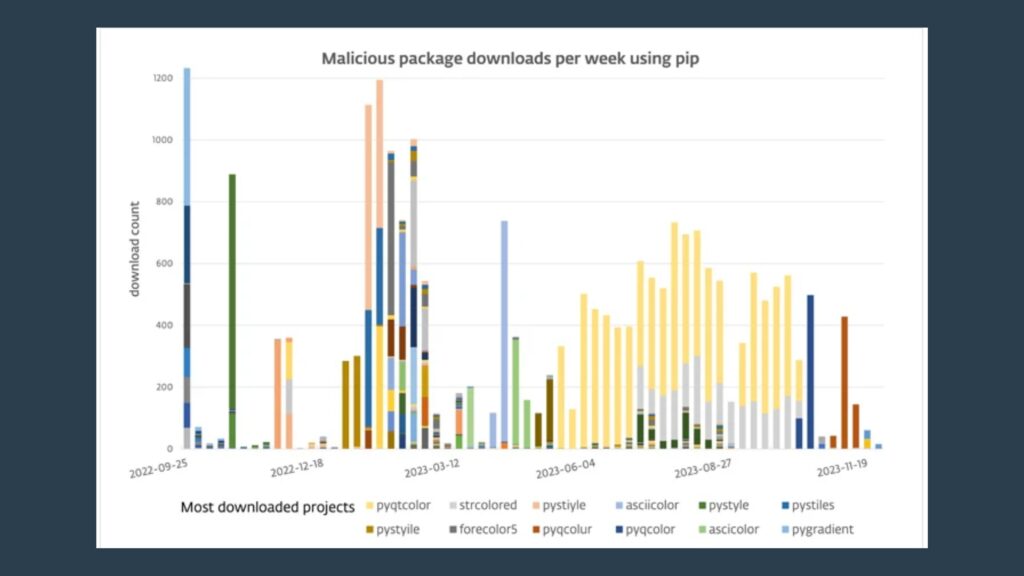

Em alguns casos, a carga final é uma variante do infame W4SP Stealer, ou um simples monitor de área de transferência para roubar criptomoedas, ou ambos, disseram os pesquisadores da ESET Marc-Etienne M.Léveillé e Rene Holt em um relatório publicado no início desta semana. Estima-se que os pacotes foram baixados mais de 10.000 vezes desde maio de 2023.

Os atores da ameaça por trás da atividade foram observados usando três técnicas para agrupar código malicioso em pacotes Python, ou seja, por meio de um script test.py, incorporando o PowerShell no arquivo setup.py e incorporando-o de forma ofuscada no /span>.arquivo init.py

O objetivo final da campanha é comprometer o host alvo com malware, principalmente um backdoor capaz de execução remota de comandos, exfiltração de dados e captura de tela. O módulo backdoor é implementado em Python para Windows e em Go para Linux. Como alternativa, as cadeias de ataque também culminam na implantação do W4SP Stealer ou de um malware clipper projetado para manter o controle sobre a vítima’ ;s atividade da área de transferência e trocando o endereço da carteira original, se presente, por um endereço controlado pelo invasor.

Pacotes maliciosos

O desenvolvimento é o mais recente de uma onda de pacotes Python comprometidos que os invasores lançaram para envenenar o ecossistema de código aberto e distribuir uma mistura de malware para ataques à cadeia de suprimentos. É também a mais nova adição a um fluxo constante de pacotes PyPI falsos que têm atuado como um canal furtivo para distribuição de malware ladrão. Em maio de 2023, a ESET revelou outro conjunto de bibliotecas que foram projetadas para propagar o Sordeal Stealer, que empresta seus recursos do W4SP Stealer.

Então, no mês passado, foram encontrados pacotes maliciosos disfarçados de ferramentas de ofuscação aparentemente inócuas para implantar um malware ladrão de codinome BlazeStealer. “Os desenvolvedores Python devem examinar minuciosamente o código que baixam, especialmente verificando essas técnicas, antes de instalá-lo em seus sistemas”, disse ele. alertaram os pesquisadores.

Além disso, essa divulgação também segue a descoberta de pacotes NPM que foram encontrados visando uma instituição financeira não identificada como parte de um “exercício avançado de simulação de adversário”. Os nomes dos módulos, que continham um blob criptografado, foram omitidos para proteger a identidade da organização.