Novas campanhas de malwares estão sendo lançadas constantemente, para fazer ainda mais vítimas. Como agora, por exemplo, onde uma nova campanha de malware tem como alvo os repositórios Python Package Index (PyPI) e npm para Python e JavaScript. Essa campanha implanta uma variedade de ransomware, marcando o mais recente problema de segurança a afetar as cadeias de suprimentos de software.

Campanha de malware visa Python e JavaScript

Todos os pacotes Python typosquatted personificam a biblioteca de solicitações populares. De acordo com a Phylum, os pacotes nocivos incorporam o código-fonte que recupera o binário do ransomware baseado em Golang de um servidor remoto, dependendo do sistema operacional e da microarquitetura da vítima.

A execução bem-sucedida faz com que o plano de fundo da área de trabalho da vítima seja alterado para uma imagem controlada pelo ator que reivindica a Agência Central de Inteligência dos EUA (CIA).

Além disso, ele também foi projetado para criptografar arquivos e exigir um resgate de US$ 100 (cerca de R$ 528,3 mil) em criptomoeda para devolver o controle dos arquivos.

No entanto, o ataque não parece estar limitado ao PyPI, já que ele foi visto publicando cinco módulos diferentes no npm: discordallintsbot, discordselfbot16, discord-all-intents-bot, discors.jd e telnservrr.

De acordo com o Phylum CTO Louis Lang, o invasor também publicou vários pacotes npm que se comportam de maneira semelhante. Ele acrescentou que cada uma das bibliotecas contém o JavaScript equivalente ao mesmo código para implantar o ransomware.

O The Hacker News lembra que essas descobertas surgem quando a ReversingLabs descobriu uma parcela de 10 pacotes PyPI adicionais que empurram versões modificadas do malware W4SP Stealer como parte de um ataque contínuo à cadeia de suprimentos destinado a desenvolvedores de software que se acredita ter começado por volta de 25 de setembro de 2022.

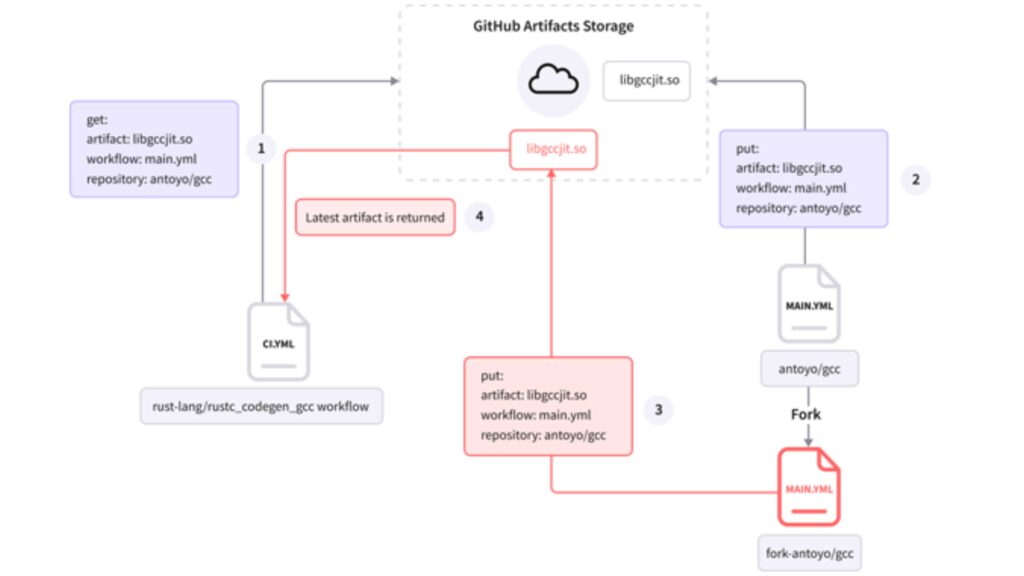

Além disso, no início deste mês, a Legit Security, empresa de segurança da cadeia de suprimentos de software com sede em Israel, demonstrou uma nova técnica de ataque contra um repositório Rust que abusa do GitHub Actions para envenenar artefatos legítimos.

De acordo com Noam Dotan, pesquisador da Legit Security, disse em um artigo técnico que essa vulnerabilidade foi encontrada em um fluxo de trabalho chamado ‘ci.yml’, que é responsável por construir e testar o código do repositório.

Exploração da vulnerabilidade e correção

Ao explorar essa vulnerabilidade, um invasor pode induzir o fluxo de trabalho do GitHub a executar um artefato com malware, tornando possível adulterar ramificações do repositório, solicitações pull, problemas e lançamentos.

Os mantenedores da linguagem de programação Rust abordaram o problema em 26 de setembro de 2022, após divulgação responsável em 15 de setembro de 2022.