Uma nova campanha de ameaças inteligente abusa de repositórios do GitHub para distribuir o malware de roubo de senhas chamado Lumma Stealer. A campanha visa usuários que frequentam um repositório de projeto de código aberto ou que estão inscritos para receber notificações por e-mail dele.

Malware Lumma Stealer sendo distribuído via repositórios GitHub

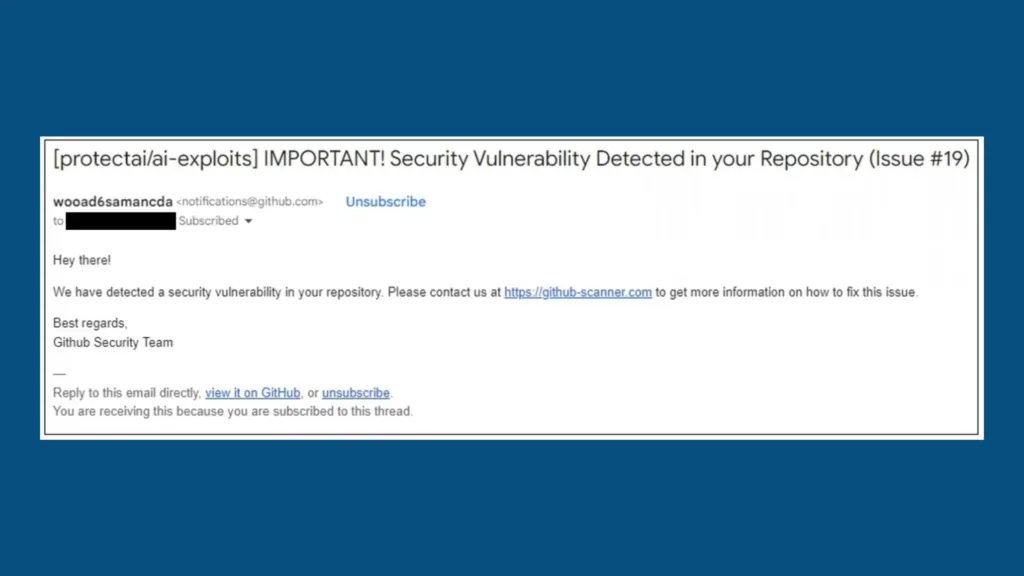

Um usuário malicioso do GitHub abre um novo “issue” em um repositório de código aberto, alegando falsamente que o projeto contém uma “vulnerabilidade de segurança” e incita outros a visitar um domínio falsificado “GitHub Scanner”. O domínio em questão, no entanto, não está associado ao GitHub e engana os usuários para instalar malware do Windows.

Usuários e colaboradores desses repositórios recebem esses alertas de e-mail “IMPORTANTE!” de servidores legítimos do GitHub toda vez que um agente de ameaça registra um novo problema em um repositório, fazendo com que essa campanha de phishing pareça mais convincente.

Alertas de e-mail falsos sobre “vulnerabilidades de segurança”

Usuários do GitHub têm recebido notificações por e-mail pedindo que eles corrijam uma falsa “vulnerabilidade de segurança” em um repositório de projeto para o qual eles contribuíram ou no qual estão inscritos. Os usuários são aconselhados a visitar “github-scanner[.]com” para saber mais sobre o suposto problema de segurança.

Para tornar a isca mais convincente, o e-mail se origina de um endereço de e-mail legítimo do GitHub, notifications@github.com, e é assinado “Atenciosamente, Equipe de Segurança do Github” no corpo da mensagem.

Imagem: Reprodução | Bleeping Computer

O domínio github-scanner[.]com não é afiliado ao GitHub e está sendo usado para distribuir malware aos visitantes. Ao visitar o domínio, os usuários são recebidos com um captcha falso solicitando que eles “verifiquem se você é humano”. Assim que um usuário clica em “Não sou um robô”, o código JavaScript em segundo plano copia o código malicioso para a área de transferência.

De acordo com o Bleeping Computer, uma tela subsequente solicita que o usuário execute o comando Executar do Windows (pressionando a combinação de teclas Windows+R) e colando (Ctrl+V) o conteúdo no prompt do utilitário “Executar”. O código JavaScript dos bastidores, está buscando outro arquivo download.txt, também hospedado em github-scanner[.]com. O arquivo contém instruções do PowerShell para baixar um executável do Windows ‘l6E.exe’ do mesmo domínio, salvá-lo como “SysSetup.exe” em um diretório temporário e executá-lo.

Conforme identificado por vários mecanismos antivírus até agora, este ‘l6E.exe’ [ análise do VirusTotal ] é um trojan e vem equipado com recursos de antidetecção e persistência. Quando executado, o malware tenta entrar em contato com vários domínios suspeitos.

O BleepingComputer confirmou que o malware é o Lumma Stealer, um malware para roubo de informações usado para roubar credenciais, cookies de autenticação e histórico de navegação de navegadores instalados.

O malware também é capaz de roubar carteiras de criptomoedas ou arquivos que podem conter informações confidenciais do dispositivo infectado.

Via: Bleeping Computer